Как вылечить флешку от авторана

Статьи » Удаляем вирус Autoran с Флешки

Если Вы удаляете вирус с флешки, а папки становятся ярлыками снова?

Или как удалить вирус Autoran c флешки?

Антивирусы уже научились блокировать вирусы вида «autorun.inf«, который запускает вирус при открытии флешки.

По сети и от флешки к флешке довольно давно разгуливает новый тип вирусов одного семейства, попросту – очередные трояны. Заражение ими можно сразу обнаружить невооруженным взглядом без всяких антивирусов, главный признак – это все папки на флешке превратились в ярлыки.

Если на флешке важные файлы, первым делом Вы броситесь открывать все папки (ярлыки) по очереди, чтобы удостовериться в наличии файлов – вот это делать, совсем не стоит!

Проблема в том, что в этих ярлыках записано по две команды, первая – запуск и установка вируса в ПК, вторая – открытие Вашей драгоценной папки.

Чистить флешку от таких вирусов будем пошагово.

Шаг 1. Отобразить скрытые файлы и папки.

Если у Вас Windows XP, то проходим путь: “Пуск-Мой компьютер-Меню Сервис-Свойства папки-Вкладка вид”:

На вкладке “Вид” отыскиваем два параметра и выполняем:

- Скрывать защищенные системные файлы (рекомендуется) – снимаем галочку

- Показывать скрытые файлы и папки – устанавливаем переключатель.

Если у Вас Windows 7, нужно пройти немного другой путь: ”Пуск-Панель Управления-Оформление и персонализация-Параментры папок-Вкладка Вид”.

Вам нужны такие же параметры и их нужно включить аналогичным образом. Теперь Ваши папки на флешке будет видно, но они будут прозрачными.

Шаг 2. Очистка флешки от вирусов.

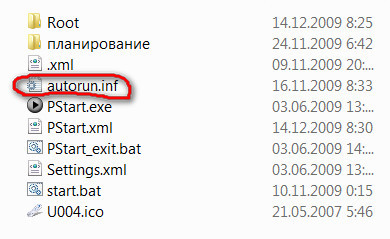

Зараженная флешка выглядит так, как показано на рисунке ниже:

Чтобы не удалять все файлы с флешки, можно посмотреть, что запускает любой из ярлыков (обычно они запускают один и тот же файл на той же флешке). Для этого нужно посмотреть свойства ярлыка, там Вы найдете двойной запуск – первый открывает Вашу папку, а второй – запускает вирус:

Нас интересует строка “Объект”. Она довольно длинная, но в ней легко найти путь к вирусу, чаще всего это что-то типа 118920.exe в папке Recycle на самой флешке. В моем случае, строка двойного запуска выглядела так:

%windir%system32cmd.exe /c “start %cd%RECYCLER6dc09d8d.exe &&%windir%explorer.exe %cd%support

Вот тот самый путь: RECYCLER6dc09d8d.exe — папка на флешке и вирус в ней.

Удаляем его вместе с папкой – теперь клик по ярлыку не опасен (если вы до этого не успели его запустить).

Шаг 3. Восстановление прежнего вида папок.

1. Удаляем все ярлыки наших папок – они не нужны.

2. Папки у нас прозрачные – это значит, что вирус загрузчик пометил их системными и скрытыми. Просто так эти атрибуты Вам не отключить, поэтому нужно воспользоваться сбросом атрибутов через командную строку.

Для этого есть 2 пути:

Путь 1:

Открываем “Пуск”-Пункт “Выполнить”-Вводим команду CMD-нажимаем ENTER. Откроется черное окно командной строки в ней нужно ввести такие команды:

- cd /d f: нажать ENTER, где f: – это буква нашей флешки (может отличатся от примера)

- attrib -s -h /d /s нажать ENTER – эта команда сбросит атрибуты и папки станут видимыми.

Путь 2:

1. Создать текстовый файл на флешки.

2. Записать команду attrib -s -h /d /s в него, переименовать файл в 1.bat и запустить его.

3. В случае, когда у Вас не получается создать такой файл – Вы можете скачать мой: Bat файл для смены атррибутов

Если файлов много, то возможно потребуется время на выполнение команды, иногда до 10 минут!

4. После этого, можно вернутся к первому шагу и восстановить прежний вид папок, то есть, скрыть системные скрытые файлы.

Как проверить является ли Ваш ПК переносчиком вируса?

Если у Вас есть подозрение, что именно Ваш ПК разносит этот вирус по флешкам, можно просмотреть список процессов в диспетчере задач. Для этого нажмите CTRL+ALT+DEL и поищите процесс с названием похожим на FS..USB…, вместо точек — какие либо буквы или цифры.

Источник данного процесса не удаляется ни AviraAntivir, ни DrWeb CureIT, ни Kaspersky Removal Tool.

Я лично удалил его F-Secure пробной версией, а прячется он в виде драйвера и отыскать его можно с помощью утилиты Autoruns.

Источник

На сегодняшний день головная боль почти всех владельцев флешек — это т.н. аутораны. Сам ауторан не вирус — это файл, в котором прописаны команды, исполняемые операционной системой в момент вставки флешки в ПК и сам по себе он абсолютно не опасен.

Например, на моей флешке прописан ауторан, который запускает нужную мне программу, когда я вставляю флешку в компьютер.

Совсем другое дело, когда этот файл используется вирусописателями для своих нужд: они прописывают туда команды для запуска своих зловредных программ, и в этом случае, после запуска флешки, вирусы как блохи перескакивают на компьютер пользователя. Т. е. ауторан это спусковой крючок для запуска вирусов, ружьем же выступает флешка. Причем и сам этот файл также копируется на жесткие диски пользователя, и на ПК пользователя запускается системный процесс, который следит за usb портами, и в случае вставки незараженной флешки, всё происходит в обратном порядке — autoran прыгает с ПК пользователя на флешку. Т.к. пользователей ПК все больше и больше, владельцев флеш носителей еще больше (все MP3 плееры, карты фотоаппаратов и т. д.) эти аутораны распространяются с пугающей скоростью. Кого только не приносят ученики в школу! Всякой твари по паре — тут тебе и трояны, и сетевые черви любых модификаций и окрасов.

Естественно хорошего в этом абсолютно ничего нет. Последствия самые разные — от очередного вылета операционной системы до появления порнозапросов при работе в Интернете. Поэтому я предпочитаю бороться с этой заразой методами, скажем так профилактики. Естественно на это уходит какое то время, но оно не сравнимо с временем потраченном, например, на переустановку Windows после вирусной атаки.

Какие же способы защиты от этой гадости сущестуют на сегодняшний день?

Ну во-первых советуют отключать автозапуск как службу, дело хорошее, но если при отключенном автозапуске вы вставите зараженную флешку, то да — она не запустится, но после того, как вы ее откроете руками, вирус все равно будет у вас в компьютере.

Самое главное и простое — иметь на машине рабочий антивирус со свежими антивирусными базами, какой из них лучше — спор бессмысленный, я лично привык к Касперскому, но не могу утверждать, что он защитит мой компьютер на 100% .

В качестве дополнительной защиты я делаю еще следующее:

открываем любое окно, в строке меню находим Сервис -> Свойства папки -> Вид и снимаем галочку с «скрывать защищенные системные файлы и папки» и отмечаем «показывать скрытые файлы и папки».

Внимание! Если вы не уверены в своей некриворукости, лучше этого не делайте — у вас на компьютере будут видны все системные файлы и папки, и если вы что-нибудь удалите не то, это может привести к краху Windows!

В чем смысл?

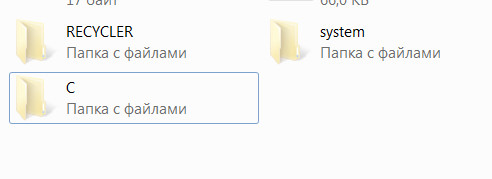

Например, я вставляю чужую флешку и вижу там что-то непонятное скрытое:

В ста случаях из ста это вирусы и если ваш антивирус при проверке этих папок молчит это очень плохо.

У меня пока такого не было (тьфу три раза). Естественно, я все эти непонятки всегда удаляю.

Примечание: если на вашем ПК не получается установить показ скрытых файлов и папок, то вариантов всего два: или ваша машина заражена, или она была заражена и пролечена, но следы вирусов остались. Дело в том, что многие зловреды в первую очередь блокируют показ скрытых файлов и папок и потому не видны неискушенному пользователю. Как восстановить эту функцию выходит за рамки этой статьи и обсуждаться не будет.

Также в своей практике я очень широко использую защиту флешек путем разграничения прав доступа к корню флехи. Защита работает на 100% (на сегодняшний день) и почти все флехи, которые попадают мне в руки на работе, я от вирусов закрываю, много времени это не занимает, делается постепенно, но головной боли намного меньше.

Способ радикальный, несложный, но все что будет описано ниже вы делаете на свой страх и риск, автор не несет никакой ответственности в случае порчи или потери информации, или наступления иных действий влекущих за собой те, или иные негативные последствия.

Внимание! Ни в коем случае не применяйте описанную ниже методику для флеш-плееров, карт памяти фотоаппаратов и т. д. — только для обычных флешек!

В чем смысл защиты?

Дело в том, что в файловой системе NTFS имеется возможность разграничить права доступа.

Т. е.

можно выставить права для записи и исполнения только для одного пользователя и только на одном компьютере.

Т. е.

на другой машине будет нельзя что-то записывать и запускать — пользователь то другой! И еще одно важное замечание: авторан прописывается только в корень флешки — это то окно, которое мы видим, когда ее открываем.

Ну, а теперь представьте такую ситуацию: на корень флешки мы установили полные права для своего домашнего компьютера, за которым мы следим, на котором заведомо нет вирусов, а всех остальных пользователей на чужих зараженных машинах, мы в правах ограничили. Теперь мы вставляем нашу флеху в зараженный компьютер, авторан это обнаруживает и с радостным криком устремляется на нашу флешку, а прав для записи в ее корень у него нет! Ну невозможно это сделать! Не изобрели пока таких вирусов!

Хорошо, скажете вы, но если мне что-то потребуется записать на чужом компе? Зачем мне флешка, которой я могу пользоваться только на своей машине?

Для этого в корне флешки создадим еще одну папку, и для нее выставим для всех пользователей полные права —

т. е.

внутри можно будует создавать другие папки, записывать любые файлы на всех, без исключения машинах. Но ауторан, внутрь этой папки пролезть не сможет — он умеет прописываться только в корне флешки!

Последовательность действий.

1. Сохраняем с флешки всю важную информацию

2. Форматируем флеху в NTFS. Если у вас Виста, или Семерка проблем ну будет — ПКМ (правой кнопкой мыши) по флешке -> Форматировать -> Тип файловой системы NTFS.

Если у вас ХР, то тут маленько сложнее:

нужна или специальная программа, или используем командную строку, команду convert,

пример convert e: /fs:ntfs, вместо е подставляем свою букву для вашей флешки (в случае использования этой команды алгоритм действий изменится, но если вы работаете с командной строкой, то разберетесь).

Я рекомендую программу hp usb disk storage format tool. В Интернете ее найти не проблема, сама программа несложная:

В DEVICE выбираем нашу флеху, файловая система NTFS, и жмем кнопку Start

3. Идем путем уже описанным выше: Сервис -> Свойства папки -> Вид и снимаем галочку с чекбокса «использовать простой общий доступ к файлам и папкам (рекомендуется)»

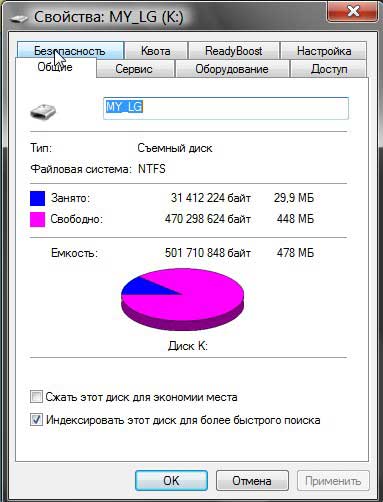

4. ПКМ по нашей отформатированной флешке -> Свойства и идем в раздел Безопасность (раньше его не было)

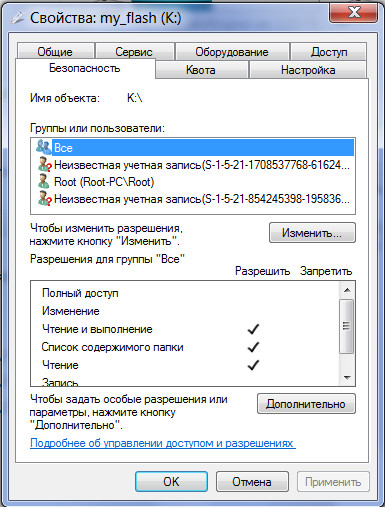

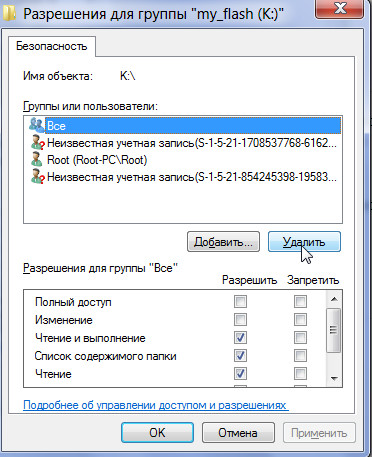

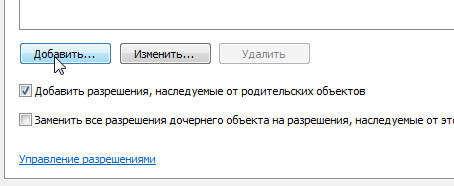

5.Жмем Изменить и удаляем всех пользователей и все группы:

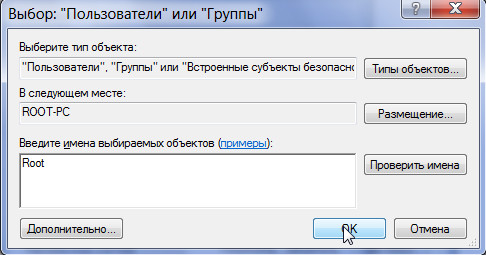

6. После удаления выбираем добавить и впечатываем своего пользователя, у меня это пользователь Root -> OK

Внимание: еще раз напоминаю, что компьютер должен быть чистым от вирусов, доверенным, за которым вы постоянно следите! И вы, естественно, должны работать с правами администратора.

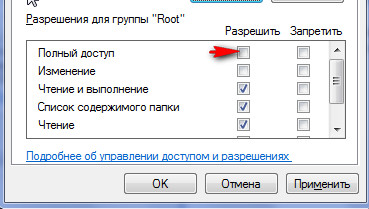

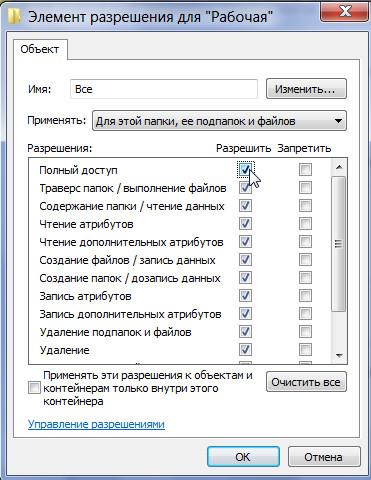

7. Выставляем для этого пользователя Полные права:

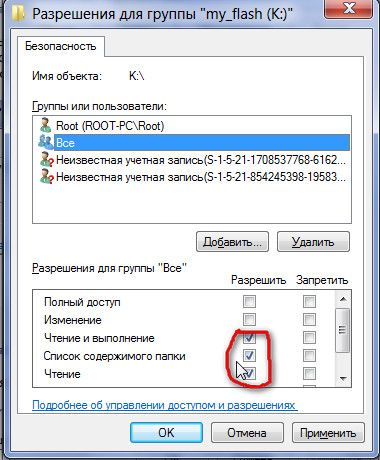

8. Аналогично добавляем группу пользователей Все, но галочек никаких не добавляем, т.к. Все в правах у нас будут ограничены.

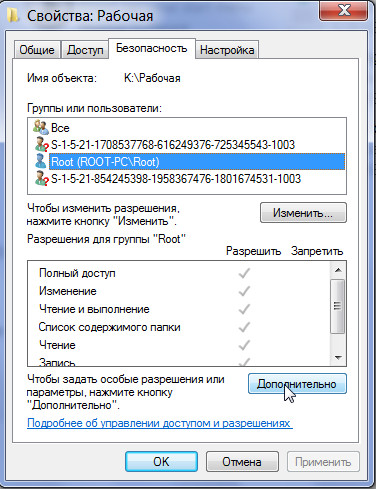

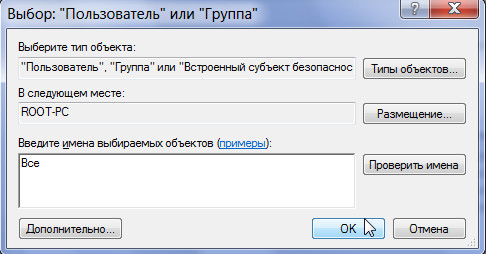

9. Создаем на флешке папку, называем ее например Рабочая и также идем Свойства -> Безопасность.

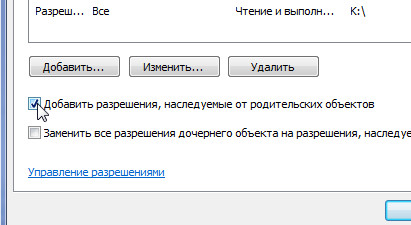

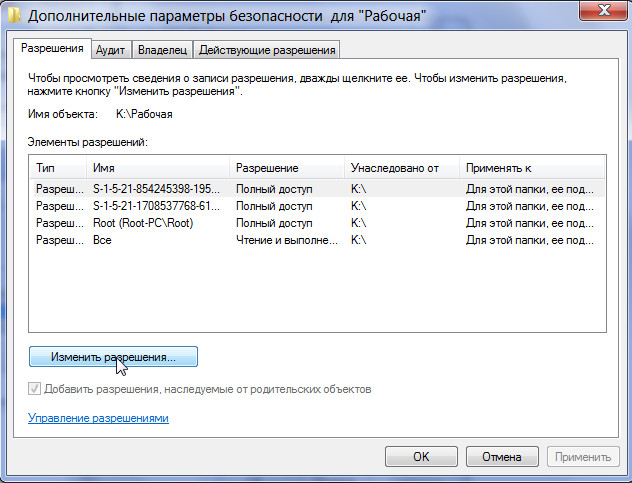

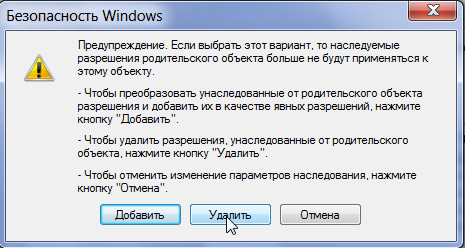

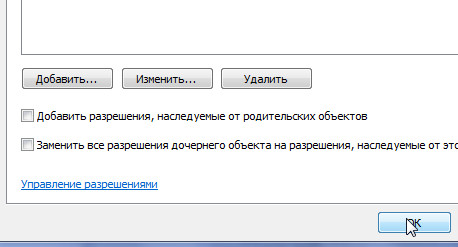

Теперь маленький финт ушами — идем в раздел Дополнительно -> Изменить разрешения

Жмем Добавить и опять впечатываем Все:

После нажатия ОК у вас появится такое окно, выставляем для Все полные права (это у нас общая папка и мы в нее на всех машинах будем записывать, все что нам потребуется) -> OK:

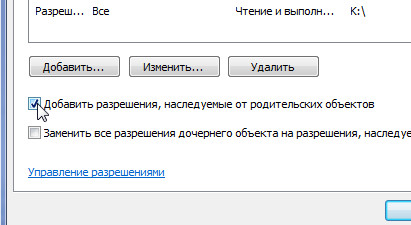

Снимаем галочку «Добавить разрешения. наследуемые от родительских объектов» -> «Удалить» -> OK:

Все, дело сделано! В корень вашей флешки можно записывать только на одной машине, на чужой машине можно записывать и удалять файлы только в папке Рабочая. Вы на 100% защищены от ауторанов, по крайней мере на сегодняшний день. И естественно, на вашей доверенной машине тоже должно быть всегда чисто.

Возможно поначалу вам покажется, что все это сложно, но уверяю вас, что если вы поймете принцип защиты, то у вас будет уходить на все телодвижения не более 5 минут с перекуром, или чашкой кофе.

Подводные камни: после установки защиты вы не сможете на чужой машине пользоваться разделом контекстного меню Отправить что-либо на флешку. Для меня это не критично, привык. И еще: в файловой системе NTFS есть понятие «отложенная запись», не буду вдаваться в детали, но будьте аккуратнее при вытаскивании флешки, обязательно используйте безопасное извлечение устройства.

Удачи!

Алексей Кулагин, учитель информатики шк.№ 3 г. Нерехты Костромской области

Источник

Наверное, уже у каждого пользователя ПК имеется флешка. Большая, маленькая, в цветочек или без, она стала неотъемлемым атрибутом нашей жизни. Этот карманный «накопитель» может вместить в себя кучу полезной информации, а может принести хозяину неприятный подарок. Создатели вирусов быстро смекнули, что удобная в пользовании флешка может стать хранителем «заражающей» информации и начали активно создавать USB-шные (флешечные) вирусы. Самый популярный из них, конечно, Autorun.Этот «приживалка» легко цепляется к носителю и медленно пожирает дисковое пространство. Но, как известно, непобедимых нет.

Итак, если ваша флешка не открывается, а компьютер выдает сообщение об ошибке, типа «Диск невозможно открыть, т.к. не был найден какой-то файл», знайте, носитель подцепил вирус. В таком случае контекстное меню флешки очень часто вместо привычного проводника показывает набор различных знаков. Как избавиться от неприятного соседа? Для этого жмем «Пуск», далее «Выполнить», в открывшемся окне вводим «cmd.exe» и нажимаем ОК. Открывается командная строка – выполняем команды:

del /a:hrs X:autorun.bin

del /a:hrs X:autorun.reg

del /a:hrs X:AUTORUN.FCB

del /a:hrs X:autorun.srm

del /a:hrs X:autorun.txt

del /a:hrs X:autorun.wsh

del /a:hrs X:Autorun.~ex

del /a:hrs X:Autorun.exe

del /a:hrs X:autorun.inf_?????

del /a:hrs X:autorun.inf,

где Х-буква флешки.

Рекомендуется поискать эти файлы в папке «windowssystem32.» и тоже их удалить. ВАЖНО! Постарайтесь не удалить ничего нужного, если вы не уверены в правильности своего выбора, лучше просто оставьте все как есть. Для того, чтобы реестр продолжал нормально работать, откроем редактор реестра (Пуск > Выполнить > regedit > OK). Находим слева раздел: HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerMountPoints2(буква флешки) и безжалостно стираем подраздел «Shell». Также можно удалить вкладку «MountPoints2», но это приведет к уничтожению всей информации о существующих носителях, поэтому не рекомендуем экспериментировать.

Настройка компьютера для повышения безопасности

Используйте браузер Mozilla Firefox ( https://www.mozilla-russia.org/products/firefox/ ) или Opera ( www.opera.com ) вместо дырявого, как решето Internet Explorer.

Отключите автозапуск с флэшек через gpedit.msc или через regedit, добавив по пути HKEY_CURRENT_USER->Software->Microsoft->Windows->CurrentVersion->Policies->Explorer шестандцатиричную переменную NoDriveTypeAutoRun со значением 0xff или просто ff.

Настройте, чтоб компьютер показывал расширения файлов и вы видели где реальная папка, а где «Новая папка.exe». В свойствах папки отключите «Скрывать расширение для файлов зарегистрированного типа». Для этого зайдите в любую папку, найдите в меню Сервис->’Свойства папки’ и уберите галочку «Скрывать расширение для файлов зарегистрированного типа». После этой настройки нажмите «Применить ко всем папкам». Таким образом даже если на флэшке вы видите «Новая папка.exe» вы уже будете знать, что ни в коем случае не стоит пытаться зайти в эту папку.

Не хочется возиться? Тогда скачайте программу для автоматического распознавания и удаления вируса Autorun. Самая простая из них – «Anti-Autorun v 3.1» . Смело запускайте программу и ждите, пока она сотрет все подозрительные файлы. Программы такого типа не требуют установки, просто скачайте и начните работу.

Все выше описанное автором является верным решением для борьбы с мелким вредителем.

Вот еще одна программка для ленивых.

Antirun – удобная утилита, которая поможет защитить ваш компьютер от вирусов, работающих через автоматический запуск с диска (autorun-вирусов). Крошечная программа совсем не конфликтует с полноценными антивирусными продуктами, проста в использовании и использует минимум памяти.OC Windows 7/Vista/XP. Язык русский.

https://turbobit.net/9vgq07on756w.html

https://turbobit.net/e91n51mrxwpk.html

https://depositfiles.com/files/2pn3jtjrd

https://depositfiles.com/files/ldovlcefr

https://www.lisintaras.ru/publ/sovety_po_pk/windows…_udalit_virus_autorun/3-1-0-34

Вирусы с флэшек

Вы вставляете USB флэш драйв в компьютер, заходите на флэшку, а вас не пускают. Что это? А это использование вирусами фунции Windows «Автозапуск». Если вы вставляли вашу флэшку в зараженный компьютер, значит на ней уже есть файлы инструктирующие любой компьютер в который будет вставлена флэшка запустить вирус. Это файлы Autorun.inf и прочие autorun.*, к которым прилагаются .EXE или .DLL вирусы, которым собственно и передается управление с помощью автозапуска. Пользователю ничего не нужно делать чтоб вирус запустился, кроме как вставить флэшку. Для того чтоб избежать такого вы должны отключить автозапуск в операционной системе и только вручную открывать то что вам нужно. Система не должна без вашего ведома что либо запускать. Чтоб отключить автозапуск надо открыть редактор групповых политик. В кнопке ПУСК -> выполнить наберите «gpedit.msc», далее «политика Локальный компьютер» -> «Конфигурация компьютера» — «Административные шаблоны» — «система» и справа пункт «Отключить автозапуск»; открыть свойства этого пункта и поставить «Включен». А в менюшке «Отключить автозапуск» выбрать «на всех дисководах». Удаляйте с всегда с флэшек файлы Autorun. Как удалять такие вирусы из процессов читайте дальше.

https://yandexbox.at.ua/publ/kompjutery_internet/kak_udaljat_virusy_trojany/5-1-0-131

Источник

5 марта я написал свою статью о скрипте AUTOSTOP для защиты флешек от autorun-вирусов, получившую немалый отклик. И только я сегодня собрался писать новую статью об альтернативном (более надежном) методе, как на одном из ресурсов, в теме, посвященной обсуждению скрипта, мне подсказали программу Panda USB and AutoRun Vaccine, работающую именно по методу, который я хотел описать. Причем работающую просто блестяще! Файл autorun.inf, создаваемый ею на флешке (дабы предотвратить создание такого файла вирусом) невозможно ни удалить, ни переименовать (в чем была слабость моего скрипта), ни модифицировать, ни открыть.

Познакомимся с программой поближе, рассмотрим ее возможности и метод, на котором базируется принцип работы.

МЕТОД

Прежде всего расскажу о методе.

Буквально через несколько дней после опубликования мною статьи, пользователь ЖЖ __x_tra

отписался в моем ЖЖ об альтернативном способе защиты флешки от autorun-вирусов, который он придумал: на флешке создается файл или каталог с названием AUTORUN.INF, и с помощью WinHex этому файлу или каталогу выставляется недопустимый атрибут. Напомню, что согласно FAT32 File System Specification, более известной как FATGEN (мы здесь рассматриваем защиту флешек с FAT):

File attributes:

ATTR_READ_ONLY 0x01

ATTR_HIDDEN 0x02

ATTR_SYSTEM 0x04

ATTR_VOLUME_ID 0x08

ATTR_DIRECTORY 0x10

ATTR_ARCHIVE 0x20

ATTR_LONG_NAME ATTR_READ_ONLY | ATTR_HIDDEN | ATTR_SYSTEM | ATTR_VOLUME_ID

The upper two bits of the attribute byte are reserved and should always be set to 0 when a file is created and never modified or looked at after that.

В варианте же, придуманном __x_tra предлагалось поставить два верхних бита не в 0, а в 1. Байт атрибутов получался таким: 0xF7 (ATTR_ARCHIVE+ATTR_DIRECTORY+ATTR_SYSTEM+ATTR_HIDDEN+ATTR_READ_ONLY+два старших бита 11). Еще предлагались возможные варианты в виде 0xC7, 0xD7, 0xE7. Я протестировал метод — он оказался рабочим! AUTORUN.INF с присвоенным таким образом атрибутом, невозможно было открыть, переименовать и модифицировать. Меня лишь смущало 2 фактора:

- Корректность такого способа: как он отразится на работоспособности файловой системы.

- Повторяемость способа: каким образом объяснить простому пользователю что такое WinHex, и с чем его едят.

ПРОГРАММА

Вернемся теперь к программе Panda USB and AutoRun Vaccine.

Напомню что «Panda USB Vaccine currently only works on FAT & FAT32 USB drives». Маленький размер файла (всего 393Kb) и спартанский интерфейс — все продумано, ничего лишнего. Добавлю что программа бесплатная.

Начну с кнопки «Vaccinate USB». Я специально создал заранее на флешке файл autorun.inf с атрибутами RAHS — это никоим образом не помешало программе, при нажатии на упомянутую кнопку, перезаписать его своим одноименным файлом, который, как я говорил в начале статьи «невозможно ни удалить, ни переименовать (в чем была слабость моего скрипта), ни модифицировать, ни открыть». Открываем флешку в WinHex, смотрим атрибут файла autorun.inf. И что же мы видим:

Мы видим что аналогично способу __x_tra, изменен атрибут файла: 0х40. В статье FAT12, FAT16 and FAT32 Windows File System находим расшифровку, которой нет в FATGEN:

0x40 Device (internal use only, never found on disk)

0x80 Unused

Т.е. атрибут 0x40 не так уж «некорректен» — он «в рамках спецификаций». Чесно говоря, я очень рад, что ребята из Panda Software реализовали этот способ в крохотной программе, нажатием одной лишь кнопки — не заставляя пользователя прибегать к WinHex.

Замечу что средствами программы отменить вакцинацию флешки невозможно. Если уж появилась необходимость создать на флешке свой autorun.inf (например, чтобы сделать ее загрузочной) — то WinHex вам в помощь, или переформатирование (для этой цели, кстати, хорошо использовать HP USB Disk Storage Format Tool).

Вторая кнопка программы «Vaccinate computer». Проверим что она делает:

Это знакомый мне (еще до создания скрипта AUTOSTOP, я использовал именно этот метод) придуманный Nick Brown способ:

REGEDIT4

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionIniFileMappingAutorun.inf]

@=»@SYS:DoesNotExist»

SYS:DoesNotExist говорит explorer’у чтобы он не читал параметры запуска из файла Autorun.inf, а читал их из ветки реестра HKEY_LOCAL_MACHINESOFTWAREDoesNotExist, которая не существует. В итоге если внешний носитель содержит файл Autorun.inf — то при подключении носителя к компьютеру, Autorun.inf не запускается. Более того — не запускается он и при двойном клике по букве диска этого носителя в проводнике.

Способ хорош (замечу, что в программе присутствует функция отмены этого действия, на тот случай если авторан пользователю все же понадобится, осуществляемая повторным нажатием на кнопку, надпись на которой будет «Remove vaccine»), но добавлю что для полного отключения автозапуска будет необходимо добавить еще 3 ключа реестра (в приведенном мной синтаксисе они добавлаются через bat-файл):

- REG ADD «HKLMSOFTWAREMicrosoftWindowsCurrentVersionExplorerAutoplayHandlersCancelAutoplayFiles» /v «*.*» /d «» /f

В CancelAutoplayFiles находятся текстовые параметры, содержащие имена файлов, отыскав которые на носителе встроенный AutoRun запускаться не станет и позволит запустить носитель через autorun.inf. Добавляем строковый параметр следующего содержания: *.* (все файлы). - REG ADD «HKLMSOFTWAREMicrosoftWindowsCurrentVersionpoliciesExplorer» /v NoDriveTypeAutoRun /t REG_DWORD /d 255 /f

С помощью NoDriveAutoRun запрещается загрузка с определенных приводов по их буквенному обозначению, а NoDriveTypeAutoRun запрещает загрузку с определенных приводов по их типу. Поскольку нам авторан вообще не нужен, используем второе. - REG ADD «HKLMSYSTEMCurrentControlSetServicesCdrom» /v AutoRun /t REG_DWORD /d 0 /f

Cdrom — полное отключение всякой поддержки автозапуска компакт-дисков (даже ручной).

Из дополнительных возможностей программы отмечу следующее: если запустить программу с ключом (кроме этого ключа есть еще несколько — см. страницу программы)

USBVaccine.exe /resident

то она будет висеть резидентно, и при подключении новой флешки, будет предлагать вацинировать ее:

ВЫВОДЫ

Из известных мне на сегодняшний день способов защиты флешек с FAT от autorun-вирусов это самый надежный. Понятно что раз такие вещи умеет делать программа от Panda Software, то рано или поздно вирусописатели тоже могут этому научиться — но это вопрос времени, а в данном случае время выиграно, и выигрыш в пользу защиты.

* Интересно что программа Panda USB Vaccine 1.0.0.19 beta вышла 5 марта — в тот же день, когда была написана моя статья о скрипте AUTOSTOP. Возможно в будущем 5 марта назовут международным днем борьбы с autorun-вирусами 🙂

— — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — —

UPD:

В комментариях высказывалась идея о том, что было бы логично сделать создаваемый «Panda USB and AutoRun Vaccine» защищенный файл autorun.inf скрытым (чтобы не попадался на глаза пользователю, и не провоцировал его переформатировать флешку, уничтожив защиту). И вот Inskin нашел изящное решение, которое, в общем-то лежало на поверхности: атрибуты файла — побитовые. Складываем 0x40 (01000000) + 0x01 (00000001) + 0x02 (00000010) + 0x04 (00000100), получаем 0x47 (01000111), и имеем защищенный файл с атрибутами RHS. На рисунке сверху фрагмент строки WinHex, под ней — часть окна FAR:

Я списался с __x_tra, и он любезно согласился помочь.

Модифицированная версия, выставляющая файлу атрибут 0x47 (используйте на свой страх и риск): USBVaccine_47.zip (USBVaccine_47.exe, size — 1 182 464 bytes, размер больше оригинальной версии, т.к. оригинальная сжата UPX, MD5: 5e3eb34bb09b1dda31dae0dfd8cd3521).

Источник