Как вылечить комп если папки ярлыками

Сегодня я хочу поговорить об одном уже весьма стареньком вирусе, модификации которого до сих пор будоражат компьютеры пользователей не заботящихся о собственной безопасности. Смысл его деструктивной деятельности заключается в том, что он скрывает содержимое съемного диска и подменяет его ссылками на исполняемый файл, которые умело маскирует с помощью изменения их атрибутов. Всё рассчитано на то, что ничего не подозревающий пользователь не заметит, что вместо папок ярлыки и попытается их открыть. Таким образом этот троян и кочует от компьютера к компьютеру, поражая незащищённые операционные системы одну за другой.

Если же на очередном ПК будет стоять хорошая антивирусная программа типа Касперского или DrWeb, то она, конечно же, сразу его засечёт и удалит сам исполняемый EXE-файл или скрипт. Но вот изменить атрибуты, из-за которых папки стали ярлыками на флешке, антивирус не в состоянии и Вам придётся делать это вручную. Как это сделать я сейчас и расскажу.

Вычищаем заразу окончательно!

Для начала надо окончательно убедиться, что вируса нет ни на компьютере, ни на USB-диске. Для этого обновляем базы антивирусной программы и проверяем сначала одно, потом другое. Если у Вас её нет — настоятельно рекомендую его установить. Например, отлично себя зарекомендовал бесплатный антивирус Касперского. Так же можно воспользоваться одноразовым сканером DrWeb CureIT.

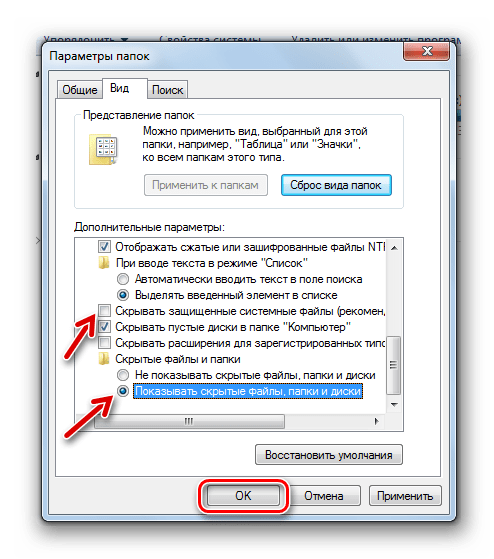

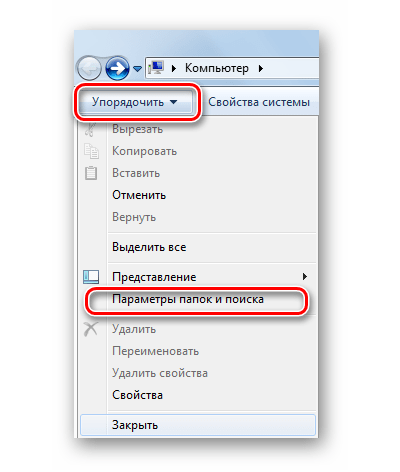

После этого надо зайти в панель управления Windows и открыть раздел «Параметры папок». В открывшемся окне переходим на вкладку «Вид»:

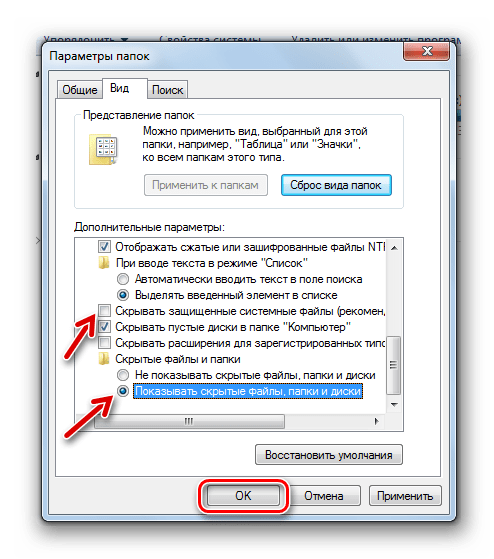

Здесь необходимо снять галочки «Скрывать защищённые системные файлы» и «Скрывать расширения для зарегистрированных типов файлов». А вот флажок «Показывать скрытые файлы, папки и диски» надо наоборот поставить. Это делается для того, чтобы увидеть всё, что вредоносная программа могла скрыть от пользователя.

Следующим шагом нужно будет вручную подчистить остатки жизнедеятельности зловреда. Обязательно проверьте чтобы на флешке не осталось файла сценария автозапуска — autorun.inf. Затем стоит удалить папку RECYCLER (Кстати, в ней-то обычно EXE-шник вируса и лежит).

На жестком диске надо обратить внимание на папки пользователей, а особенно — на C:Users<<Пользователь>>AppdataRoaming. Именно сюда пытается прятаться всякая зараза, а потому в ней не должно быть исполняемых файлов с расширение *.EXE и *.BAT.

Возвращаем пропавшие папки обратно

Следующим этапом нужно вернуть обратно папки, которые стали ярлыками на USB-накопителе. Вот тут начинается самое интересное. Дело в том, что в зависимости от модификации, способ с помощью которого вирус спрятал директории может быть разным. В самом простом случае достаточно зайти на флешку. Там вы увидите скрытые папки (их отображение мы включили выше). Надо просто на каждой из них кликнуть правой кнопкой, открыть её свойства и снять галочку «Скрытый».

А вот если поработал более продвинутый зловред, то скорее всего эта галочка будет недоступна и так просто снять атрибут «скрытый» с папки после вируса у Вас не получится.

В этом случае прямо в корне флешки создаём текстовый файлик, в котором надо скопировать вот эту строчку:

attrib -h -r -s -a /D /S

Закрываем текстовый редактор и меняем ему расширение с *.TXT на *.BAT.

Кликаем на файлике правой кнопкой и в контекстном меню выбираем пункт «Запуск от имени Администратора».

После этого папки должны стать видимыми.

Если что-то непонятно — смотрим видео-инструкцию:

Автоматизированный вариант

Для тех, кто не любит всё делать вручную, предпочитая положиться на скрипты, тоже есть отличный способ. Заключается он в том, что на съёмном накопителе надо опять же создать BAT-файл, открыть его блокнотом и скопировать туда вот такой код:

:lable

cls

set /p disk_flash=»Input USB Drive Name: »

cd /D %disk_flash%:

if %errorlevel%==1 goto lable

cls

cd /D %disk_flash%:

del *.lnk /q /f

attrib -s -h -r autorun.*

del autorun.* /F

attrib -h -r -s -a /D /S

rd RECYCLER /q /s

explorer.exe %disk_flash%:

Закрываем текстовый редактор и сохраняем изменения. Запускаем скрипт на исполнения. В начале он попросит указать букву, под которой флешка отображается в Проводнике. После этого он удалить папку RECYCLER, файл автозапуска autorun.inf и вернёт атрибуты папкам, которые стали ярлыками. Этот вариант отлично работает в большинстве случаев на «ура».

Но если вдруг Вам попадётся более хитрая модификация такого вируса, то всё же Вам придётся закатать рукава и поработать руками.

Источник

Здравствуйте, друзья. Хакеры постоянно придумывают новые способы потрепать нервы пользователей ПК. Но если вооружиться знаниями, то можно смело противостоять даже самым опасным угрозам. Сегодня я поделюсь с Вами способами, как удалить вирус LNK. Возможно, Вы слышите его название впервые, но, уверен, что сталкиваться с ним уже приходилось.

Суть проблемы

У этого «троянского коня» есть множество разновидностей: от самых безобидных (наподобие LNK/Agent) до серьезных шпионских скриптов, которые способны глубоко укореняться в системе и воровать Ваши данные.

Первый признак того, что вирус поразил файлы – это появление ярлыков вместо ранее существовавших папок. Стоит только запустить их, и угроза начнет распространяться по компьютеру. Последствия могут быть разными:

- Диски начнут забиваться «мусором»;

- Появится множество лишних процессов, которые будут потреблять оперативную память;

- Информация о вводе с клавиатуры будет отправляться на удаленные сервера злоумышленников;

- Хакеры смогут управлять Вашим ноутбуком на расстоянии.

Согласитесь, вырисовываются не очень приятные перспективы.

Как бороться с вирусом, создающим ярлыки?

Если «троян» не успел распространиться, то есть, он был вовремя выявлен, и были предприняты меры по его устранению, то уровень угрозы можно считать минимальным. Удалить вирус будет просто. Но чаще всего пользователи начинают кликать по ярлыкам множество раз, способствуя «размножению» вредных элементов.

Хорошо, когда на ПК установлен качественный антивирус, который сможет выявить и устранить LNK Starter самостоятельно. Увы, многие «юзеры» пренебрегают использованием защитного ПО.

Перейдем к рассмотрению методов устранения проблемы. Начнем с универсальных (в этой ситуации) способов.

Используем встроенные средства

Для начала стоит сделать все скрытые элементы файловой системы видимыми. Делается это так:

- Открываем «Панель управления» и переходим к разделу «Параметры папок»:

- На вкладке «Вид» снизу находится опция «Скрытые файлы и папки». Следует установить выбор на значение «Показывать…».

- Теперь заходим в «Мой компьютер» и просматриваем содержимое дисков. Обычно, вирус «сидит» в корне:

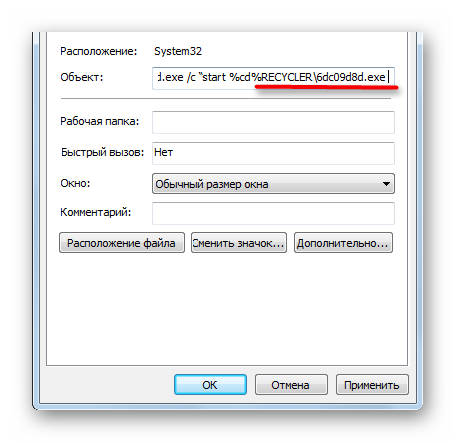

- Открываем свойства любого «ярлыка» и на соответствующей вкладке смотрим поле «Объект»:

- На скрине выделен путь к исполняемому файлу вируса. Удаляем его вместе с папкой. После этого клики по ярлыкам станут безопасны. Но это еще не конец.

Необходимо разобраться с восстановлением папок. Для этого придется изменить атрибуты, которые установил вирус. Делается это просто:

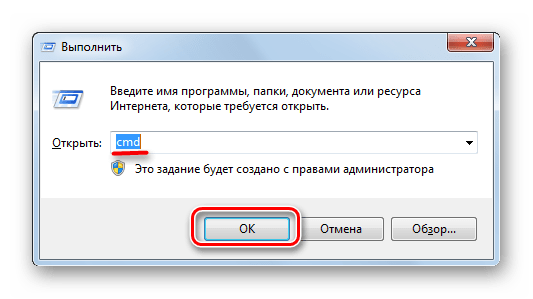

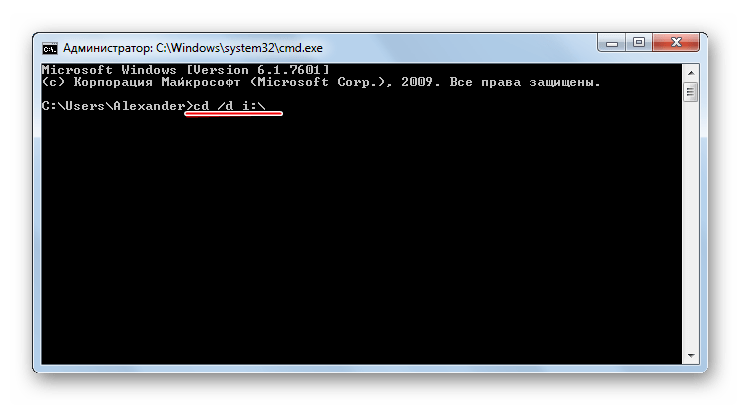

- Запускаем утилиту CMD (командная строка) и вводим следующие команды:

cd /d БУКВА_ЗАРАЖЕННОГО_ДИСКА:

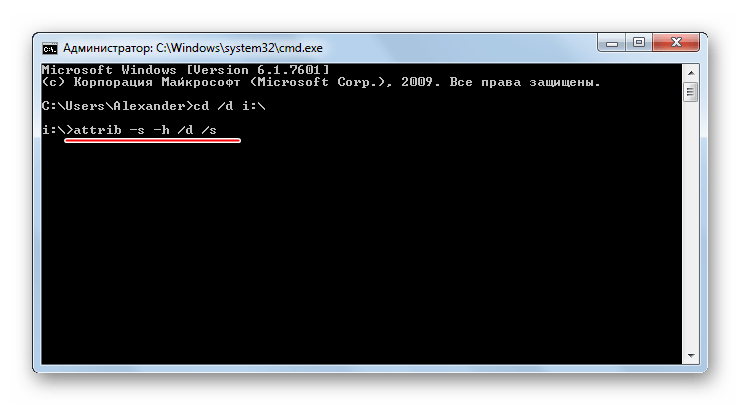

- Затем выполняем этот код:

attrib -s -h /d /s

- Теперь необходимо перезапустить ПК для окончательного устранения LNK/Autorun.

- Чтобы на 100% быть уверенными в результате, следует удалить «хвосты» с флешки и пользовательских папок по следующему пути:

C:usersПОЛЬЗОВАТЕЛЬСКОЕ_ИМЯappdataroaming

Здесь может находится скрытая папка вируса, которую необходимо зачистить.

Используем сторонние программы

Если не используете антивирусное ПО на постоянной основе, то лучшим способом устранения «троянов» станет утилита DrWeb Cure It! Она постоянно обновляется и может обезвредить самые новые угрозы, в том числе и jenxcus.

- Скачиваем софт с официального сайта — DR. Web Cureit

- Приложение не нуждается в установке. Просто запускаем, выбираем полную проверку (устанавливаем отметки во всех пунктах «Объектов сканирования»):

- Спустя некоторое время (30-50 минут), отобразится перечень угроз, которые будет лечить Доктор Веб. Нужно только нажать на кнопку «Обезвредить» и перезагрузить систему.

А Вы знали, что DrWeb позволяет проверять файлы не только на ПК, но и на телефоне, планшете и других носителях информации?

Немного о Дженксус

Jenxcus-h Trj – именно так отображается опасный «троян» в результатах поиска антивирусной программы. Возможны разновидности: VBS (указывает, что скрипт создан на языке Visual Basic), Jenxcus.A и другие. Но суть от этого не меняется.

Данный вредоносный скрипт может попасть на компьютер разными способами: при открытии подозрительного e-mail, распаковке архива, установке неблагонадёжного софта. Вы можете даже не подозревать о заражении. Но с каждой последующей загрузкой Windows троян будет поражать всё больше областей диска. Но самым страшным является то, что «захваченные территории» становятся доступны для хакеров, которые удаленно смогут «шпионить» за Вами, воровать важные данные и т.д.

Обнаружить Дженксус очень непросто. Если его не перехватить в самом начале, то дальше данная проблема может приобрести необратимый характер. И спасёт только форматирование с последующей переустановкой системы.

Выводы

- Почаще выполняйте полное сканирование дисков в антивирусном приложении.

- Не подключайте к ноутбуку сомнительные внешние устройства.

- Если скачиваете архивы с сайтов, то предварительно проверяйте их (ни в коем случае не открывайте сразу!).

Надеюсь, статья помогла избавиться от вирусов, если нет, то жду ответов в комментариях будем разбираться с проблемой вместе. Нашли другой способ удаления, так же пишите мне буду добавлять сюда. Не забываем делиться в социальных сетях, помогите другим не заразиться или вылечиться от данного вируса.

Источник

Читайте, как удалить вирус преобразующий файлы и папки в ярлыки. Как восстановить данные, которые утеряны в результате деятельности такого вируса.

Ваши файлы и папки на USB флешке или карте памяти стали ярлыками? USB флешка или карта памяти после подключения к компьютеру отображается как ярлык? Ищете как восстановить данные и удалить вирус, преобразовывающий файлы и папки в ярлыки? Вы используете антивирус, но компьютер все равно был инфицирован? К сожалению не все антивирусы могут защитить вас такого заражения.

Содержание:

- Разновидности вирусов ярлыков;

- Вирус, преобразующий файлы и папки в ярлыки;

- Вирус, преобразующий флешки и карты памяти в ярлыки;

- Что делать в случае заражения;

- Восстановление данных удаленных вирусом;

- Удаление вируса с карты памяти или USB флешки;

- Удаление вируса с флешки с помощью командной строки;

- Удаление вируса с компьютера;

Однако в отличие от вирусов шифровальщиков, этот тип вирусов достаточно безобидный и вы легко сможете восстановить данные и удалить сам вирус.

Разновидности вирусов ярлыков

На сегодня наиболее распространены 2 типа вирусов, создающих ярлыки: первые создают ярлыки вместо файлов и папок на флешке или карте памяти, другие создают ярлыки съемных дисков вместо самих флешек, внешних USB дисков и карт памяти.

Названия наиболее распространенных вирусов:

- Bundpil.Shortcu;

- Mal/Bundpil-LNK;

- Ramnit.CPL;

- Serviks.Shortcut;

- Troj/Agent-NXIMal/FakeAV-BW;

- Trojan.Generic.7206697 (B);

- Trojan.VBS.TTE (B);

- Trojan.VBS.TTE;

- VBS.Agent-35;

- VBS.Serviks;

- VBS/Autorun.EY worm;

- VBS/Autorun.worm.k virus;

- VBS/Canteix.AK;

- VBS/Worm.BH;

- W32.Exploit.CVE-2010_2568-1;

- W32.Trojan.Starter-2;

- W32/Sality.AB.2;

- Win32/Ramnit.A virus;

- Worm:VBS/Cantix.A;

Вирус, преобразующий файлы и папки в ярлыки

Этот вирус дублирует ваши файлы и папки, затем прячет и заменяет их. Вирус представляет комбинацию вирусов трояна и червя. Опасность заключается в том, что вы запускаете вирус каждый раз, когда хотите открыть ваш файл или папку. После запуска вирус распространяет себя заражая все большее количество файлов и часто устанавливает дополнительно вредоносное ПО которое может украсть данные о паролях и кредитных картах, сохраненных у вас на компьютере.

Вирус, преобразующий флешки и карты памяти в ярлыки

Это чистокровный троянский вирус, который скрывает любые съемные устройства, подключенные к компьютеру и заменяет их ярлыками этих устройств. Каждый раз кликая по ярлыку вы снова запускаете вирус, который ищет на вашем компьютере финансовую информацию и отправляет ее мошенникам, создавшим вирус.

Что делать в случае заражения

К сожалению не все антивирусы могут вовремя обнаружить опасность и защитить вас от инфицирования. Поэтому наилучшей защитой будет не использовать автоматический запуск съемных устройств и не кликать по ярлыкам файлов, папок или дисков. Будьте внимательны и не кликайте по ярлыкам, которые вы не создавали сами. Вместо двойного клика для открытия диска, кликните по нему правой кнопкой мышки и выберите Развернуть в Проводнике.

Восстановление данных удаленных вирусом

Для надежного восстановления данных удаленных таким типом вирусов используйте Hetman Partition Recovery. Поскольку программа использует низкоуровневые функции по работе с диском, она обойдет вирусную блокировку и прочитает все ваши файлы.

Загрузите и установите программу, затем проанализируйте зараженную флешку или карту памяти. Проведите восстановление информации до очистки носителя от вируса. Наиболее надежным вариантом лечения будет очистка флешки с помощью команды DiskPart, это удалит всю информацию на ней.

Удаление вируса с карты памяти или USB флешки

После восстановления данных с флешки вы можете её полностью очистить с помощью утилиты DiskPart. Удаление всех файлов и форматирование устройства может оставить вирус, который спрячется в загрузочном секторе, таблице разделов или на неразмеченной области диска. Как правильно очистить флешку смотрите в видео.

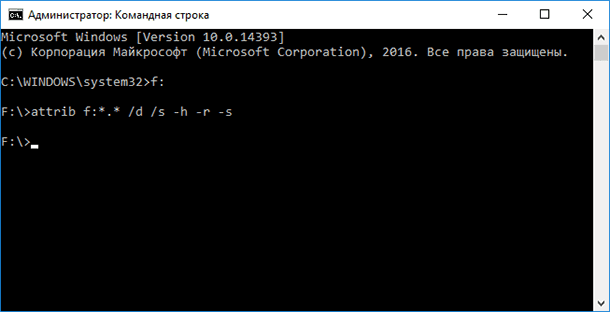

Удаление вируса с флешки с помощью командной строки

Данный способ не позволяет гарантированно очистить флешку от всех видов вирусов, но сможет удалить вирус, который создает ярлыки вместо файлов. Вам не нужно будет скачивать и устанавливать сторонние утилиты, удаление производится с помощью встроенного в любую версию Windows инструмента.

Кликните правой кнопкой мышки по меню Пуск и запустите командную строку от имени администратора.

Введите команду f: и нажмите Enter (где f – это буква флешки зараженной вирусом).

Введите команду: attrib f:*.* /d /s -h -r –s и нажмите Enter:

- –h: показывает все скрытые файлы на флешке;

- –r: убирает параметр только для чтения;

- –s: убирает параметр системный со всех файлов.

Удаление вируса с компьютера

Наиболее простым и надежным способом очистки компьютера от вируса будет полная переустановка Windows с удалением системного раздела.

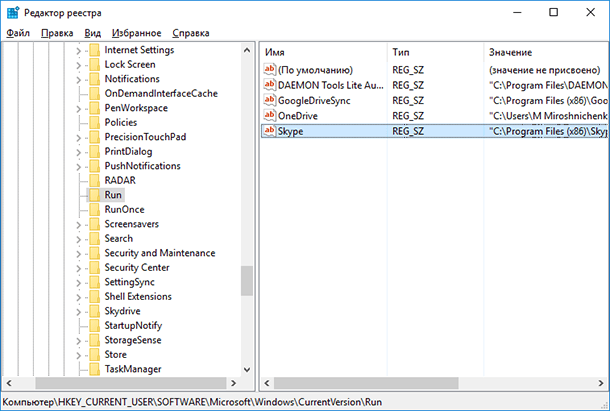

Но если вы являетесь опытным пользователем, вы можете опробовать следующий способ:

Отключите запуск вируса при старте Windows в реестре. Нажмите клавиши Win + R, в появившемся окне введите regedit и нажмите Enter. Перейдите к ключу HKEY_CURRENT_USER / Software / Microsoft / Windows / CurrentVersion / Run.

Просмотрите все ключи, которые находятся в этом разделе. Если вы видите необычное название или расположение программы – удалите запись. Часто вирусы прячутся под автоматически сгенерированными названиями, например – sfdWQD234dcfF. Любые ключи, которые запускают VBS, INI, LINK или EXE файлы потенциально опасны. Однако только вы знаете какие программы установлены на компьютере и должны загружаться при старте Windows, поэтому вы должны сами принять решение об удалении того или иного ключа. Для удаления выделите ключ левой кнопкой мышки и удалите его кнопкой Del.

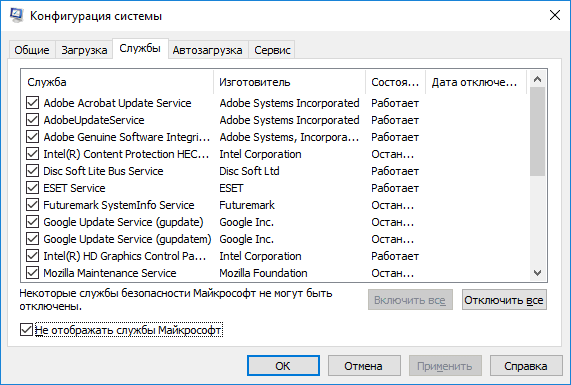

Отключите запуск вируса через службы Windows. Нажмите клавиши Win + R, в появившемся окне введите msconfig и нажмите Enter. В открывшемся окне перейдите на вкладку Службы. Просмотрите их и отключите все подозрительные.

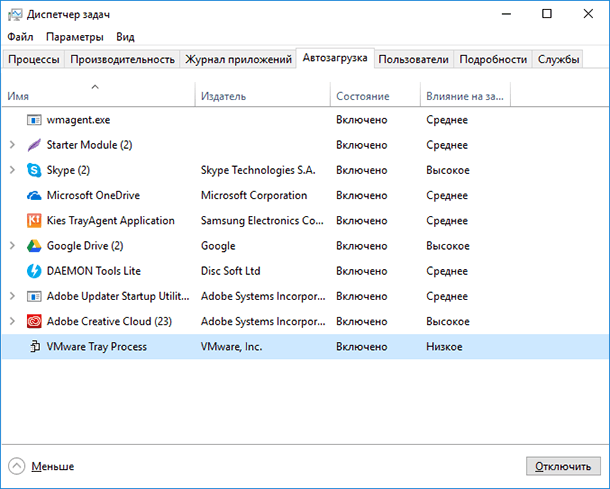

Отключите приложения, запускаемые автоматически через диспетчер задач (для Windows 8и старше). Нажмите Ctrl + Shift + Esc и перейдите на вкладку Автозагрузка. Для отключения подозрительного приложения по нему нужно кликнуть правой кнопкой мышки и выбрать Отключить.

Источник

Вы открыли свой USB-носитель информации, а от файлов и папок остались одни ярлыки? Главное без паники, ведь, скорее всего, вся информация в целости и сохранности. Просто на Вашем накопителе завелся вирус, с которым вполне можно справиться самостоятельно.

Такой вирус может проявлять себя по-разному:

- папки и файлы превратились в ярлыки;

- часть из них вообще исчезла;

- несмотря на изменения, объем свободной памяти на флешке не увеличился;

- появились неизвестные папки и файлы (чаще с расширением «.lnk»).

Прежде всего, не спешите открывать такие папки (ярлыки папок). Так Вы собственноручно запустите вирус и только потом откроете папку.

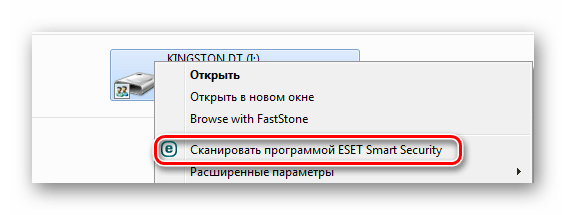

К сожалению, антивирусы через раз находят и изолируют такую угрозу. Но все же, проверить флешку не помешает. Если у Вас установлена антивирусная программа, кликните правой кнопкой по зараженному накопителю и нажмите на строку с предложением провести сканирование.

Если вирус удалится, то это все равно не решит проблему исчезнувшего содержимого.

Еще одним решением проблемы может стать обычное форматирование носителя информации. Но способ этот довольно радикальный, учитывая что Вам может понадобиться сохранить данные на ней. Поэтому рассмотрим иной путь.

Шаг 1: Делаем видимыми файлы и папки

Скорее всего, часть информации вообще будет не видна. Так что первым делом нужно заняться этим. Вам не понадобится никакое стороннее ПО, так как в данном случае можно обойтись и системными средствами. Все, что Вам нужно сделать, заключается вот в чем:

- В верхней панели проводника нажмите «Упорядочить» и перейдите в «Параметры папок и поиска».

- Откройте вкладку «Вид».

- В списке снимите галочку с пункта «Скрывать защищенные системные файлы» и поставьте переключатель на пункте «Показывать скрытые файлы и папки». Нажмите «ОК».

Теперь все, что было скрыто на флешке, будет отображаться, но иметь прозрачный вид.

Не забудьте вернуть все значения на место, когда избавитесь от вируса, чем мы и займемся далее.

Читайте также: Гайд по подключению USB-флешки к Android и iOS смартфону

Шаг 2: Удаляем вирус

Каждый из ярлыков запускает файл вируса, а, следовательно, «знает» его расположение. Из этого и будем исходить. В рамках данного шага сделайте вот что:

- Кликните по ярлыку правой кнопкой и перейдите в «Свойства».

- Обратите внимание на поле объект. Именно там можно отыскать место, где хранится вирус. В нашем случае это «RECYCLER5dh09d8d.exe», то есть, папка RECYCLER, а «6dc09d8d.exe» – сам файл вируса.

- Удалите эту папку вместе с ее содержимым и все ненужные ярлыки.

Читайте также: Инструкция по установке на флешку операционной системы на примере Kali Linux

Шаг 3: Восстанавливаем нормальный вид папок

Осталось снять атрибуты «скрытый» и «системный» с Ваших файлов и папок. Надежнее всего воспользоваться командной строкой.

- Откройте окно «Выполнить» нажатием клавиш «WIN» + «R». Введите туда cmd и нажмите «ОК».

- Введите

cd /d i:

где «i» – буква, присвоенная носителю. Нажмите «Enter».

- Теперь в начале строки должно появиться обозначение флешки. Введите

attrib -s -h /d /s

Нажмите «Enter».

Так сбросятся все атрибуты и папки снова станут видимыми.

Альтернатива: Использование пакетного файла

Можно создать специальный файл с набором команд, который проделает все эти действия автоматически.

- Создайте текстовый файл. Пропишите в нем следующие строки:

attrib -s -h /s /d

rd RECYCLER /s /q

del autorun.* /q

del *.lnk /qПервая строка снимает все атрибуты с папок, вторая – удаляет папку «Recycler», третья – удаляет файл автозапуска, четвертая – удаляет ярлыки.

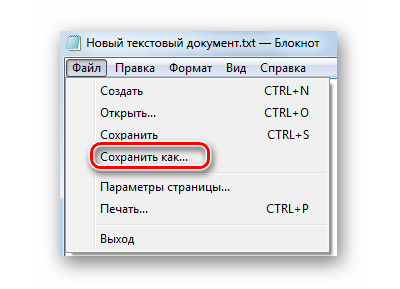

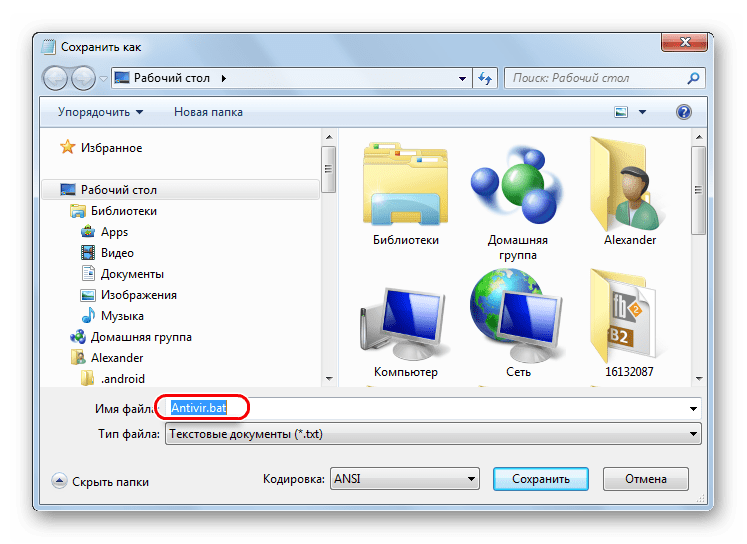

- Нажмите «Файл» и «Сохранить как».

- Файл назовите «Antivir.bat».

- Поместите его на съемный накопитель и запустите (щелкните мышкой дважды по нему).

При активации этого файла Вы не увидите ни окон, ни строки состояния – ориентируйтесь по изменениям на флешке. Если на ней много файлов, то возможно, придется подождать 15-20 минут.

Что делать, если через некоторое время вирус снова появился

Может случиться так, что вирус снова себя проявит, при этом флешку Вы не подключали к другим устройствам. Напрашивается один вывод: вредоносное ПО «засело» на Вашем компьютере и будет заражать все носители.

Из ситуации есть 3 выхода:

- Сканировать ПК разными антивирусами и утилитами, пока проблема не решится.

- Использовать загрузочную флешку с одной из лечащих программ (Kaspersky Rescue Disk, Dr.Web LiveCD, Avira Antivir Rescue System и прочие).

Скачать Avira Antivir Rescue System с официального сайта

- Переустановить Windows.

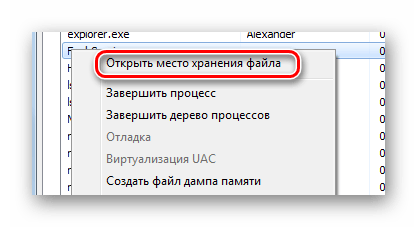

Специалисты говорят, что такой вирус можно вычислить через «Диспетчер задач». Для его вызова используйте сочетание клавиш «CTRL» + «ALT» + «ESC». Следует искать процесс с примерно таким названием: «FS…USB…», где вместо точек будут случайные буквы или цифры. Найдя процесс, можно кликнуть по нему правой кнопкой и нажать «Открыть место хранения файла». Выглядит это так, как показано на фото ниже.

Но, опять-таки он не всегда запросто удаляется с компьютера.

Выполнив несколько последовательных действий, можно вернуть все содержимое флешки в целости и сохранности. Чтобы избежать подобных ситуаций, почаще пользуйтесь антивирусными программами.

Читайте также: Инструкция по созданию мультизагрузочной флешки

Мы рады, что смогли помочь Вам в решении проблемы.

Мы рады, что смогли помочь Вам в решении проблемы.

Опишите, что у вас не получилось.

Опишите, что у вас не получилось.

Наши специалисты постараются ответить максимально быстро.

Помогла ли вам эта статья?

ДА НЕТ

Источник