Как вылечить компьютер через биос

Как лечить вирус в биосе?

» Здоровье »

Загрузка…

Вопрос знатокам: что делать если в биосе вирус

С уважением, АНАТОЛИЙ РАЖЕВ

Лучшие ответы

попробуй форматнуть жесткий

Скачай новый БИОС и перепрошей, это не сложно

в биосе вирус???? а ну-ка расскажи мне, почему ты думаешь, что он имено в биосе… .

уж я вроде знаю, что такое вирус, но о таком никогда не слышал… .

каким образом он туда мог попасть — ведь перепрошивка биоса — это отдельная специальная процедура; и если даже у тебя почему то неправильно перепрошился биос — то у тебя вообще компутер глючить будет.. .

но я на 99,9% уверен, что либо у тебя не вирус, а глюк обыкновенный; либо вирус вовсе не в биосе….

как вы умудрились его туда засунуть?1) попробуйте сбросить.

2) не получится — надо перепрошивать.

обнули биос. Можешь батарейку достать, либо перемычку на пару секунд переставить.

И как Вы его туда умудрились засунуть? ?

какие же проявления деятельности этого вируса?

Ну если вирус исключительно в БИОСе, в чем я конечно сомневаюсь, то было бы логично сбросить его, чтобы все настройки вставились по умолчанию. Делается это перемычкой CMOS на мат. плате или же выниманием батарейки из мат. платы на 10 минут. Если вышесказанное не устраняет проблему, то можно перезалить BIOS, как это делается, можно посмотреть на сайте изготовителя твоей мат. платы.

каким образом вирус мог проникнуть в БИОС?

Биос — это БАЗОВАЯ СИСТЕМА ВВОДА-ВЫВОДА, никакого вируса там быть не может, скорей всего его могли покоцать кривыми руками при перепрошивке или других манипуляциях, попробуйте сбросить или перепрощить офф прошивкой с сайта производителя.

Похожий вопрос: Чем лечить каплевидный псориаз?

Если есть на метеринке еще один биос, который нельзя изменить. прочитай мануал. С помощью перестановок перемычек спокойно восстановишь его.

Или скачай для мамки новый биос и прошей его. Не забудь скачать прожку для прошивки (может находиться и на диске с драйверами!!!!).

вирус в БИОСЕ, как ФАЙЛ, может быть. Чтобыизбавиться от такого ФАЙЛА нужно вытащить микросхему биоса иподержать (отдельно от питания) несколько минут. Потом можновставить микросхему обратно. Только аккуратно, ноги ей необломайте! Хотя это редкость и вряд ли вирус сидит в БИОСе.

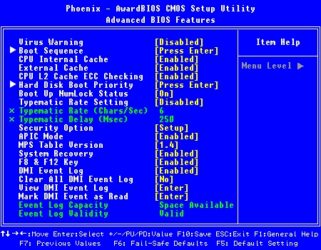

2) Для предотвращения записи вирусов в загрузочный сектор дискавполне достаточно держать настройки БИОСа «запись» — «нет» (вАвард-биосе — первая строка расширенных настроек) .

3) Команда fdisk предназначена для первичной разметки диска, апотому удаляет таблицу ИМЕЮЩЕЙСЯ разметки диска, в которой

таблице и прячется бутовый вирус.

Прошей BIOS, прошивки ищи на сайте производителя твоей мамки

-ответ

Это видео поможет разобраться

Ответы знатоков

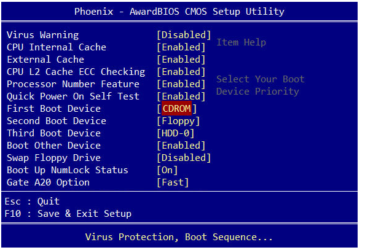

Через BIOS убрать вирус нельзя — в BIOS’е нет встроенной поддержки файловых систем. Можно в BIOS’е выставить загрузку с приоритетом загрузки с CD / DVD или дискеты и загрузиться с внешнего носителя.

Если с дискеты с DOS’ом — тут потребуются определенные навыки, так что загружайтесь с CD / DVD, для загрузки используйте диск типа Windows Live CD или Hiren’s Boot CD (это диски с виндой, которая стартует непосредственно с CD, таких сборок существует много — можно покопаться в интернете) . Предварительно на флешку записываем утилиту CureIt с .freedrweb m , загрузившись с CD — всталяем флешку, запускаем эту утилиту и чистим машину от бяки

Источник: https://dom-voprosov.ru/zdorove/kak-lechit-virus-v-biose

LiveCD — удаление вирусов с компьютера

Всем привет. С каждым днем количество руткитов, вирусов-вымогателей, троянов и прочих вредоносных программ неуклонно растет.

При этом все чаще, когда пытаешься загрузить компьютер и выполнить лечение вирусов той же утилиткой AVZ, приходится сталкиваться с ситуацией, когда Windows отказывается загружаться.

Либо вирусы держат систему в таком контроле, что даже к жесткому диску доступ запрещен, не говоря уже про антивирусные утилиты.

Удаление вирусов

В таком случае на помощь приходит — LiveCD. Это незаменимый загрузочный диск с которым можно выполнить удаление вирусов с компьютера в неограниченных количествах.

LiveCD — это упрощенная операционная система на базе Linux с самыми полезными функциями по восстановлению системы от разработчиков dr.web.

Спасибо им за этот прекрасный продукт. Вскоре мы рассмотрим эффективную настройку антивируса от dr.web. Так чтобы ни один вирус не смог проскочить. Подпишитесь на обновления чтобы не пропустить.

С помощью LiveCD вы можете:

— почистить Windows и выполнить удаление вирусов с компьютера.

— скопировать важные файлы на другой диск.

Перед тем как рассмотреть возможности LiveCD подробней, создадим данный диск. Для этого необходимо скачать программу для удаления вирусов прямой ссылкой (262 Мб). Скачали? Отлично!

Теперь записываем его на диск. Если у вас Windows 7, то достаточно пару раз клацнуть мышью по образу и он сам предложит себя записать на чистый CD диск.

В Windows XP этот процесс можно выполнить с помощью любой программки для записи дисков, например Nero.

После записи диска у вас на руках будет LiveCD, который не раз выручит вас в трудную минуту и удалит надоевший вирус.

к меню ↑

Удаление вирусов с компьютера

Теперь представим ситуацию, что у нас компьютер на котором установлена Windows (XP/Vista или 7 особой роли не играет), в один прекрасный момент он (Windows) начал сильно капризничать, при попытке открыть диск выскакивает ошибка, половина программ не работает, а антивирус вообще само удалился

Источник: https://entercomputers.ru/praktika/livecd-udalit-lyuboj-virus.html

Как проверить биос на вирусы | Сделай все сам

BIOS (базовая система ввода/вывода) не является частью операционной системы компьютера, она встроена в прошивку материнской платы. Заражение вредным ПО – достаточно редкое явление для BIOS, потому что вирусы обыкновенно атакуют ту часть операционной системы, которая находится на жестком диске компьютера. Впрочем порой стоит ненужный раз перестраховаться.

Вам понадобится

- – Компьютер с подключением к интернету;

- – флэш-накопитель, пустой DVD / CD либо USB-грубый диск;

- – крестовая отвертка.

Инструкция

1. Запустите антивирусное программное обеспечение и просканируйте грубый диск на присутствие вирусов. Если вы узнали, что диск не содержит вирусов, исполните резервное копирование всех значимых данных на такие портативные носители, как флэш-накопитель, USB-грубый диск либо CD / DVD диски.

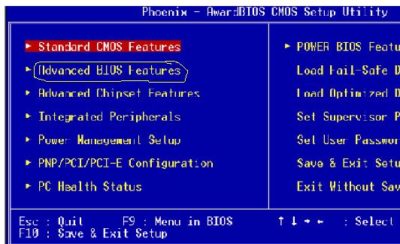

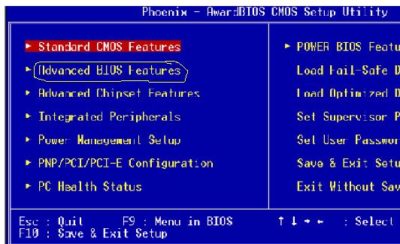

2. Войдите в меню настроек BIOS, нажав на соответствующую кнопку при загрузке компьютера. Любая из следующих клавиш может отвечать за эту операцию: F1, F2, F8, F10, Esc + F2 либо другие. Если вы не уверены в последовательности клавиш для доступа к меню настройкам BIOS, обратитесь к инструкции пользователя либо посетите веб-сайт изготовителя вашей материнской платы.

3. Обнаружьте опцию «Восстановить значения по умолчанию» либо «Load Default Settings», как только вы войдете в меню Setup BIOS. Эта опция обыкновенно находится в правом нижнем квадрате экрана.

4. Используйте клавиши со стрелками на клавиатуре, дабы перейти к области, указанной в предыдущем шаге. При выборе поля он будет выделено. Нажмите кнопку «Ввод» и неукоснительно «Сберечь метаморфозы» при выходе из меню настроек BIOS.

5. Перезагрузите компьютер и посмотрите на присутствие ошибок. Если сообщений об ошибках, которые вы могли видеть ранее, теснее не видно, переходите к обыкновенной загрузке системы. Если сообщение о неполадках либо вирусах сохраняется, переходите к дальнейшему шагу.

6. Используйте иной компьютер, дабы перейти на сайт изготовителя вашей материнской платы. Обнаружьте и загрузите программу «Flash BIOS». Сбережете ее на диск DVD, CD либо флэш-накопитель.

7. Следуйте инструкциям изготовителя, дабы установить «чистую» версию BIOS. Данный процесс зависит от того либо другого подрядчика оборудования, а также операционной системы.

8. Отключите источник питания компьютера и вручную отсоедините внутренний грубый диск, сняв заднюю крышку системного блока. В некоторых компьютерах, изготовленных позже 2008 года, данная операция может понадобиться для сброса BIOS. Включите питание и опять проверьте систему на работоспособность.

Совет 2: Как проверить сайт на ошибки

Если появляется надобность проверить присутствие ошибок в начальных кодах страниц сайта , то класснее каждого воспользоваться валидаторами сайта организации W3C (The World Wide Web Consortium). Именно эта организация разрабатывает интернет-эталоны, которым обязаны соответствовать всякие документы, размещаемые в сети.

Совет 3: Как проверить грубый диск на присутствие ошибок

Проверка жесткого диска на наличие ошибок делается для определения системных ошибок и проверки и поправления поврежденных секторов. Исправление системных ошибок и поправление поврежденных секторов разрешают усовершенствовать и ускорить работу жесткого диска . Проверка должна осуществляться с периодичностью 1 раз в 4-6 месяцев.

Вам понадобится

- Начальные навыки владения персональным компьютером.

Совет 5: Как проверить посещаемые сайты

Интернет браузеры помогают посещать сайты и находить надобную информацию. К сожалению, дюже зачастую мы не запоминаем и даже не записываем адреса сайтов. Некогда наступает такой момент, когда надобно посетить сайт, где вы некогда теснее были. Чем нам может подмогнуть современная техника, как поступить? Все элементарно. Легко запустите знакомый вам браузер.

Как избавится от вируса-блокировщика MBRLock?

Вирусописатели раз от раза становятся все изобретательнее и изобретательнее. На смену уже всем «знакомого» вируса-блокировщика Winlock, от которого можно избавится достаточно просто, пришел новый, более продвинутый вирус, который блокирует работу компьютера еще до того момента, когда начнет стартовать сама операционная система. Отсюда следует, что «старые» методы избавления уже не действуют и нужно искать что-то новое.

Ниже представлен способ избавления от блокировщика MBRLock, который почему-то «в народе» назвали — блокировщиком BIOS`а.

Работа вируса MBRLock заключается в том, что он меняет загрузочную область MBR и просто прописывается вместо загрузки операционной системы.

Пользователь, который включает свой компьютер, чаще всего видит на черном фоне грубый текст с вымогательным контекстом, требующий отправить некоторую сумму либо на мобильный телефон, либо на рублевый счет WebMoney.

После оплаты у пользователя якобы на чеке будет код-разблокировки, который после набора просто выполнит стандартную процедуру восстановления MBR-области (если Вы не знаете что такое MBR, то можете ознакомится на Wiki).

Поэтому этот вирус никак не может выступать в качестве вируса-блокировщика BIOS, так как получить доступ к этой подсистеме можно вне зависимости от его наличия на вашем компьютере.

Универсальный способ избавления от блокировщика Windows — MBRLock

В Интернете можно найти очень много способов для решения этой проблемы, но все они относятся к ней словно «забивать гвозди микроскопом». Никто не утверждает, что с помощью LiveCD с «пиратской» Windows или какого-то другого программного обеспечения, нельзя убрать этот блокировщик. Конечно же можно, но это решение не совсем верное, простое и, самое главное, безопасное.

Самый универсальный способ избавится от блокировщика Windows — это восстановить главную загрузочную область MBR с помощью любого установочного диска с подобной операционной системой.

Избавляемся от MBRLock:

- Вставляем загрузочный диск с Windows.

Нужно использовать диск Windows именно той версии, которая у Вас установлена. То есть, если Вы на своем компьютере используете Windows XP, то именно этот диск и нужно использовать. Вместо CDDVD-диска с таким же успехом можно использовать загрузочный LiveCD с Windows.

- Запускаем стандартный режим восстановления Windows.

Дожидаемся «первого окна» установки Windows. На примере ниже представлена стандартная установка Windows XP:

В этом окне просто необходимо нажать на клавишу R и дождаться загрузки режима восстановления Windows.

- Предварительные вопросы режима восстановления.

При загрузке режима восстановления, установщик Windows «спросит» Вас о том какую ОС будем восстанавливать. Необходимо ввести соответствующую цифру требуемого пункта.

В примере установлена только одна ОС Windows XP. Если у Вас несколько установленных ОС Windows, то количество пунктов может отличаться.

В некоторых случаях установщик Windows может «спросить» пароль администратора.

- Восстанавливаем boot-область.

Для операционной системы Windows XP, набираем в консоли восстановления команду:fixboot

Далее необходимо подтвердить выбранное действие, набрав y. Если требуется восстановить Windows 7, то вместо пункта №4 и №5 необходимо набрать команду:

bootsect /mbr all

- Восстанавливаем загрузочную область MBR.

Далее запускаем команду:fixmbr

и также буквой y подтверждаем свои действия:

- Перезагружаем компьютер.

Для того, чтобы завершить сеанс восстановления, необходимо в консоли набрать exit.

Приведенный способ выше является универсальным способом избавления от вируса-вымогателя MBRLock, который позволяет это сделать с минимальными «вложениями» и полностью стандартными средствами Windows.

Все так как Гейтс прописал…

P.S. Если сравнить 2 вируса: Winlock и MBRLock, то получается, что проще поддается «лечению» именно MBRLock — продолжатель Winlock`ера. Если Вы чувствуете, что Ваш WEB-ресурс должен быть на первых строчках поисковиков, а вместо этого он ютится где-то на последних местах, необходимо воспользоваться SEO или SMO. Дешевле и стабильнее использовать поисковое продвижение сайта, которое несомненно подвинет ваш сайт выше и сделает его более посещаемым, чем сейчас.

Случайные 7 статей:

Источник: https://itshaman.ru/articles/491/kak-izbavitsya-ot-virusa-blokirovshchika-mbrlock

Источник

12 сентября 2011 года

В первых числах сентября в руки экспертов вирусной лаборатории компании «Доктор Веб» попал примечательный экземпляр вредоносной программы, получившей название Trojan.Bioskit.1. В целом это стандартный по функционалу троянец, заражающий MBR (загрузочную область диска) и пытающийся скачать что-то из сети. После проведенного специалистами «Доктор Веб» исследования оказалось, что в него также заложены механизмы, позволяющие заразить BIOS материнской платы компьютера.

Чем больше деталей функционирования этой вредоносной программы вскрывалось в процессе исследования, тем больше мы укреплялись во мнении, что это скорее экспериментальная разработка, нежели полноценная вредоносная программа, — либо она «утекла» раньше, чем этого хотелось бы автору. Об этом, в частности, могут свидетельствовать следующие факты:

- наличие проверки параметров командной строки (запуск данного экземпляра троянца с ключом -u излечивает систему);

- использование сторонних утилит;

- отключенный код дезактивации вируса через 50 дней;

- присутствие двух разных вариантов заражения системных файлов (из которых используется только один);

- ошибки в коде, выглядящие, как описки.

Но все эти обстоятельства нисколько не умаляют потенциальной опасности данного троянца. Сразу оговоримся, что заражению могут подвергнуться только материнские платы, оборудованные BIOS производства компании Award.

Заражение

Первоначально дроппер троянца Trojan.Bioskit.1 проверяет, запущены ли в операционной системе процессы нескольких китайских антивирусов: если таковые обнаруживаются, то троянец создает прозрачное диалоговое окно, из которого осуществляется вызов его главной функции. Затем Trojan.Bioskit.1 определяет версию операционной системы и в случае, если это Windows 2000 и выше (за исключением Windows Vista), продолжает заражение. Троянец проверяет состояние командной строки, из которой он может быть запущен с различными ключами:

- -d — данный ключ не функционирует (вероятно, в «релизной сборке» эта функция была удалена);

- -w — заразить систему (используется по умолчанию);

- -u — вылечить систему (включая MBR и BIOS).

В ресурсах дроппера упаковано несколько файлов:

- cbrom.exe

- hook.rom

- my.sys

- flash.dll

- bios.sys

В процессе своей работы дроппер распаковывает и сохраняет на жестком диске драйвер %windir%system32driversbios.sys. В случае если в системе есть устройство \.MyDeviceDriver (в исследуемом дроппере драйвера, реализующего такое устройство, нет), троянец сбрасывает на диск библиотеку %windir%flash.dll и, вероятнее всего, последовательно пытается внедрить ее в системные процессы services.exe, svchost.exe и explorer.exe. Назначение данной библиотеки — запуск драйвера bios.sys штатными средствами (service control manager) с целью создания службы bios. При выгрузке библиотеки эта служба удаляется. В случае отсутствия устройства \.MyDeviceDriver троянец инсталлируется в систему путем перезаписывания системного драйвера beep.sys. После запуска beep.sys восстанавливается из предварительно созданной копии. Единственное исключение из этого правила сделано для ОС Microsoft Windows 7: в данной системе дроппер сбрасывает на диск библиотеку %windir%flash.dll и сам же ее загружает.

Затем дроппер сохраняет в корне диска C: руткит-драйвер my.sys. Если драйвер bios.sys так и не удалось запустить или BIOS компьютера отличается от Award, троянец переходит к заражению MBR. На диск сбрасывается файл %temp%hook.rom, который является полноценным модулем расширения (PCI Expansion ROM). Но на данном этапе он используется всего лишь как контейнер, из которого извлекаются данные для последующей записи на диск. После этого перезаписываются первые 14 секторов жесткого диска, включая MBR. Оригинальный MBR сохраняется в восьмом секторе.

Драйвер my.sys

По сегодняшним меркам это достаточно примитивный драйвер: он перехватывает у системного драйвера disk.sys обработчики IRP_MJ_READ, IRP_MJ_WRITE и IRP_MJ_DEVICE_CONTROL, при этом:

- IRP_MJ_READ возвращает нули вместо первых 63 секторов винчестера;

- IRP_MJ_WRITE не позволяет осуществлять запись в первые 63 сектора. При этом вирус пытается разрешить своему дропперу перезаписать MBR и прочие секторы, но из-за явной ошибки в коде уловка не срабатывает. Таким образом, автор троянца разрешает перезаписывать 0x14 (20) секторов, а дроппер пишет только 0xE (14);

- IRP_MJ_DEVICE_CONTROL возвращает STATUS_UNSUCCESSFUL в ответ на запросы IOCTL_DISK_GET_DRIVE_LAYOUT_EX, IOCTL_STORAGE_GET_MEDIA_TYPES_EX и IOCTL_DISK_GET_DRIVE_GEOMETRY_EX.

Заражение BIOS

Но вернемся к случаю, когда драйверу bios.sys удается опознать Award BIOS. Надо сказать, что именно наличие этого драйвера выделяет данную вредоносную программу из большого списка подобных троянцев, заражающих MBR.

Упомянутый драйвер очень мал и обладает пугающим деструктивным потенциалом. В нем реализовано три метода:

- Опознать Award BIOS (попутно определить размер его образа и, самое главное, I/O порта, через который можно программно заставить сгенерировать SMI (System Management Interrupt) и таким образом исполнить код в режиме SMM);

- Сохранить образ BIOS на диск в файл С:bios.bin;

- Записать образ BIOS из файла С:bios.bin.

Получить доступ и тем более перезаписать микросхему с BIOS — задача нетривиальная. Для этого сначала необходимо организовать взаимодействие с чипсетом материнской платы для разрешения доступа к чипу, затем нужно опознать сам чип и применить

знакомый для него протокол стирания/записи данных. Но автор этой вредоносной программы пошел более легким путем, переложив все эти задачи на сам BIOS. Он воспользовался результатами работы китайского исследователя, известного под ником Icelord. Работа была проделана еще в 2007 году: тогда при анализе утилиты Winflash для Award BIOS был обнаружен простой способ перепрошивки микросхемы через сервис, предоставляемый самим BIOS в SMM (System Management Mode). Программный код SMM в SMRAM не виден операционной системе (если BIOS корректно написан, то доступ к этой памяти им заблокирован) и исполняется независимо от нее. Назначение данного кода весьма разнообразно: это эмуляция не реализованных аппаратно возможностей материнской платы, обработка аппаратных ошибок, управление режимами питания, сервисные функции и т.д.

Для модификации самого образа BIOS данная вредоносная программа использует утилиту cbrom.exe (от Phoenix Technologies), которую, как и все прочие файлы, несет у себя в ресурсах. При помощи этой утилиты троянец внедряет в образ свой модуль hook.rom в качестве ISA BIOS ROM. Затем Trojan.Bioskit.1 отдает своему драйверу команду перепрошить BIOS из обновленного файла.

При следующей перезагрузке компьютера в процессе инициализации BIOS будет вызывать все имеющиеся PCI Expansion ROM, в том числе и hook.rom. Вредоносный код из этого модуля каждый раз проверяет зараженность MBR и перезаражает ее в случае необходимости. Следует отметить, что наличие в системе Award BIOS вовсе не гарантирует заражение данным троянцем. Так, из трех проверенных в вирусной лаборатории материнских плат заразить удалось только одну, а в двух других в памяти BIOS банально не хватило места для записи нового модуля.

Заражение MBR

Троянец размещает в MBR код, основная задача которого — инфицировать файлы winlogon.exe (в операционных системах Windows 2000 и Windows XP) или wininit.exe (Windows 7). Для решения этой задачи Trojan.Bioskit.1 располагает собственным парсером NTFS/FAT32. Троянец ведет счетчик запусков, который обновляется раз в день. Через 50 дней предполагается дезактивация зараженного модуля: он будет изменен таким образом, что вирусный код перестанет получать управление. Но в данной версии троянца этот механизм отключен. Всего Trojan.Bioskit.1 включает две версии шелл-кода, из которых в настоящий момент активна только одна.

Заключение

Трудно недооценивать опасность подобного рода угроз, особенно с учетом того, что в будущем возможно появление более совершенных модификаций данной троянской программы либо вирусов, действующих по схожему алгоритму. В настоящий момент в антивирусное ПО Dr.Web добавлено детектирование и лечение MBR, системных файлов и файловых компонентов вируса. В случае если после детектирования и лечения данной угрозы система вновь оказывается инфицированной Trojan.Bioskit.1, источником заражения, скорее всего, является инфицированный BIOS компьютера. Специалисты компании «Доктор Веб» продолжают работать над проблемой.

Источник