Как вылечить компьютер от wannacry

Раз в несколько лет в сети появляется вирус, который способен заразить множество компьютеров в короткий срок. На этот раз таким вирусом стал Wanna Cry (или, как его порой называют пользователи из России – “вона край”, “хочется плакать”). Данное вредоносное ПО заразило около 57000 тысяч компьютеров почти во всех странах мира всего за несколько дней. Спустя какое-то время темпы заражения вирусом снизились, однако все еще появляются новые устройства, которые были подвергнуты инфицированию. На данный момент пострадало более 200000 компьютеров – как у частных пользователей, так и в организациях.

Wanna Cry является самой серьезной компьютерной угрозой 2017 года и вы все еще можете стать ее жертвой. В этой статье мы расскажем вам, что такое Wanna Cry, как он распространяется и как защититься от вируса.

Новый вирус Petya – обязательно узнайте, как не заразиться этим вирусом и не потерять все данные!

Что такое Wanna Cry?

Прежде всего давайте уточним, что такое Wanna Cry. Wanna Cry – это вредоносное ПО, которое является подвидом трояна и относится к типу “ransomware”. Вирусы вида “ransomware” (“вымогатели”) предназначены для шантажа с целью получения денежных средств у владельцев зараженных компьютеров. Фактически, WannaCry держит ваш компьютер в заложниках и требует выкуп. Если выкуп не будет выплачен – заложник будет убит, т.е вы потеряете всю информацию, которая хранилась на вашем ПК.

Описание вируса Wanna Cry

WannaCry зашифровывает большинство или даже все файлы на вашем компьютере. Затем программное обеспечение выводит на экран компьютера определенное сообщение в котором требует выкуп в размере 300 долларов за расшифровку ваших файлов. Выплата должна произойти на кошелек Bitcoin. Если пользователь не заплатит выкуп за 3 дня, то сумма удваивается и составляет 600 долларов. Через 7 дней вирус удалит все зашифрованные файлы и все ваши данные будут потеряны.

Компания Symantec опубликовала список всех типов файлов, который способен зашифровать Wanna Cry. В этом список входят ВСЕ популярные форматы файлов, включая .xlsx, .xls, .docx, .doc, .mp4, .mkv, .mp3, .wav, .swf, .mpeg, .avi, .mov, .mp4, .3gp, .mkv, .flv, .wma, .mid, .djvu, .png, .jpg, .jpeg, .iso, .zip, .rar. Полный список находится под спойлером.

Список форматов файлов, которые шифрует Wanna Cry »

Как видите, вирусу под силу зашифровать практически любой файл на жестком диске вашего компьютера. После выполнения шифрования Wanna Cry размещает инструкцию по расшифровке файлов, которая подразумевает выплату определенного выкупа.

Кто создал вирус Wanna Cry?

Агенство национальной безопасности США (АНБ) обнаружило эксплойт под названием «EternalBlue», однако предпочло скрыть данный факт, чтобы использовать его в своих интересах. В апреле 2017 группа хакеров Shadow Brokers опубликовала информацию об эксплойте.

Автор Wanna Cry смог воспользоваться этими данными и создал на его основе эффективный вирус. Пока что неизвестно, кто является создателям вируса Wanna Cry.

Как распространяется вирус Wanna Cry?

Вирус Wanna Cry чаще всего распространяется следующим образом: вам приходит email с вложением. Во вложении может находиться фото, видеофайл, музыкальная композиция. Однако, если присмотреться к файлу внимательнее, то можно понять, что расширением данного файла является .exe (исполняемый файл). Таким образом, после запуска файла происходит инфицирование системы и благодаря найденному ранее эксплойту загружается вирус, который шифрует пользовательские данные.

Впрочем, это не единственный способ, при помощи которого может распространяться Wanna Cry (вирус “вона край”). Несомненно, что вы также можете скачать зараженный файл с торрент-трекеров или получить его в личных сообщениях в социальных сетях.

Как защититься от вируса Wanna Cry?

Как же защититься от вируса Wanna Cry?

- В первую очередь, вам необходимо установить все доступные обновления для вашей операционной системы. В частности, пользователи Windows, которые работают в Windows XP, Windows 8 или Windows Server 2003 должны немедленно установить обновление системы безопасности для данных ОС, которое выпустила компания Microsoft.

- Кроме того, крайне внимательно отнеситесь ко всем письмам, которые приходят на ваш электронный адрес. Не следует снижать бдительность, даже если адресат вам известен. Ни в коем случае не открывайте файлы с расширениями .exe, .vbs и .scr. Впрочем, расширение файла может быть замаскировано под обычное видео или документ и иметь вид avi.exe или doc.scr.

- Желательно включить опцию «Показывать расширения файлов» в настройках Windows. Это поможет вам увидеть истинное расширение файла, даже если преступники попытались его замаскировать.

- Установка хорошего антивируса вам навряд ли поможет избежать заражения. Дело в том, что вирус Wanna Cry использует уязвимость ОС, поэтому обязательно установите все обновления для вашей Windows – а потом можно поставить и антивирус.

- Обязательно сохраните все важные данные на внешний жесткий диск или “облако”. Даже если ваш компьютер будет инфицирован, вам будет достаточно переустановить ОС, чтобы избавиться от вируса на вашем ПК.

- Обязательно пользуйтесь актуальными базами для вашего антивируса. Avast, Dr.web, Касперский, Nod32 – все современные антивирусы постоянно обновляют свои базы. Главное убедитесь, что лицензия вашего антивируса активна и он обновляется.

- Скачать и установите бесплатную утилиту Kaspersky Anti-Ransomware от Лаборатории Касперского. Это программное обеспечение в реальном времени защищает вас от вирусов-шифровальщиков. Кроме того, данную утилиту можно использовать одновременно с обычными антивирусами.

Патч microsoft, который защитит от вируса Wanna Cry

Как я уже писал, компания Microsoft выпустила патч, который закрывает уязвимости в ОС и не позволяет вирусу Wanna Cry зашифровать ваши данные. Данный патч срочно необходимо установить на следующие ОС:

Windows XP, Windows 8 или Windows Server 2003, Windows Embedded

Если у вас другая версия Windows – просто установите все доступные обновления.

Скачать патч Microsoft, который защитит от вируса Wanna Cry

Как удалить вирус Wanna Cry?

Удалить вирус Wanna Cry с компьютера несложно. Для этого достаточно просканировать компьютер одной из лучших утилит для удаления вредоносных программ (например, Hitman Pro). Однако, в данном случае, ваши документы все равно останутся зашифрованы. Поэтому, если вы планируете платить выкуп – то с удалением программы @WanaDecryptor@.exe лучше повременить. Если вам не нужны зашифрованные данные, то проще всего выполнить форматирование жесткого диска и поставить ОС заново. Это однозначно уничтожит все следы вируса.

Дешифратор Wanna Cry

Программы типа “ransomware” (к которым относится Wanna Cry) обычно шифруют ваши данные ключами 128 или 256 bit. Ключ для каждого компьютера уникален, таким образом в домашних условиях на его расшифровку можно потратить десятки и сотни лет. Фактически, это делает невозможным расшифровку данных обычным пользователем.

Конечно, всем нам хотелось бы иметь дешифратор (decryptor) Wanna Cry в своем арсенале, однако такого решения пока не существует. Например, аналогичный вирус Vault появился несколько месяцев назад, а дешифратора (“decryptor”) для него до сих пор нет в природе.

Потому, если вы еще не подверглись заражению – то вам стоит позаботиться о себе и принять меры защиты от вируса, о которых написано в статье. Если вы уже стали жертвой заражения, то у вас есть несколько вариантов:

- Заплатить выкуп. Минусы данного решения – относительно высокая цена за данные; не факт, что все данные расшифруются

- Положить жесткий диск полку и надеяться на появление дешифратора. Кстати, дешифраторы разрабатывает Лаборатория Касперского и выкладывает их на сайте No Ransom. Для Wanna Cry дешифратор пока отсутствует , однако он может появиться через некоторое время. Мы обязательно обновим статью по мере появления подобного решения.

- Если вы являетесь лицензионным пользователем продуктов Лаборатории Касперского, то вы можете подать запрос на расшифровку файлов, которые зашифровал вирус Wanna Cry.

- Переустановить ОС. Минуса – все данные будут потеряны

- Воспользоваться одним из методов восстановления данных после заражения вирусом Wanna Cry (буду опубликованы на нашем сайте в виде отдельной статьи в течение пары дней). Однако, имейте в виду – шансы на восстановление данных крайне малы.

Как вылечить вирус Wanna Cry?

Как вы уже поняли из статьи, вылечить вирус Wanna Cry крайне просто. Устанавливаете одну из утилит для удаления вредоносных программ, сканирует жесткий диск и она удаляет все вирусы. Но проблема в том, что все ваши данные останутся в зашифрованном виде. Помимо данных ранее рекомендаций по удалению и дешифровке Wanna Cry, можно дать следующие:

- Вы можете обратиться на форум Лаборатории Касперского. В ветке, которая доступна по ссылке, создано несколько тем про Wanna Cry. Представители разработчика отвечают на форуме, так что может что-то дельное подскажут и вам.

- Вам стоит подождать – вирус появился не так давно, может еще появится дешифратор. Например, не более полугода назад Касперский смог побороть шифратор CryptXXX. Возможно, что через некоторое время они выпустят дешифратор и для Wanna Cry.

- Кардинальное решение – форматируем жесткий, ставим ОС, лишаемся все данных. А так ли вам важны ваши фото с прошлого корпоратива?)

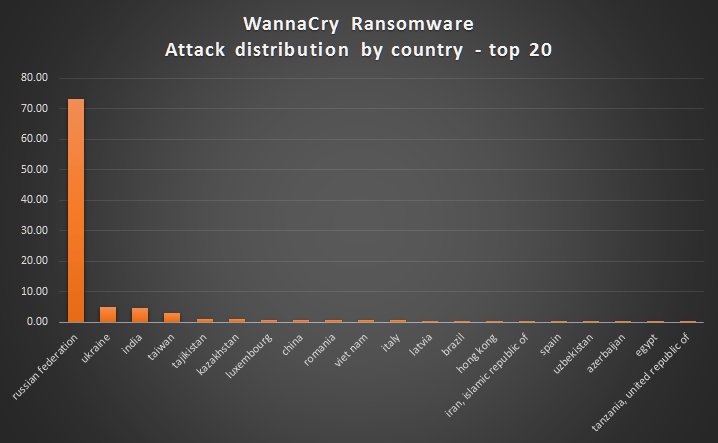

Вирус Wanna Cry в России

Как вы видите по представленной инфографике большая часть компьютеров, которые заразились Wanna Cry, находятся в России. Впрочем, в этом нет ничего удивительного – в нашей стране процент пользователей “пиратских” ОС крайне велик. Чаще всего у подобных пользователей отключено автоматическое обновление, что и сделало заражение возможным.

Как стало известно, в России пострадали не только обычные пользователи, но и государственные предприятия и частные компании. Сообщается, что в числе жертв были замечены МВД, МЧС и Центробанк, а также “Мегафон”, “Сбербанк” и “Российские железные дороги”.

В Великобритании пострадала больничная сеть, что сделало невозможным проведение некоторых операций.

От заражения можно было легко уберечься – еще в марте компания Microsoft выпустила обновление безопасности для Windows, которое закрывало “дыры” в ОС. Через них и действовует вирус. Если вы еще не сделали этого – обязательно установите все обновления для вашей ОС, а также специальный патч для старых версий Windows, о котором я упоминал выше.

Wanna Cry и Linux

Некоторые пользователи операционной системы Linux интересуются: а могут ли их компьютеры подвергнуться заражению вирусом Wanna Cry? Могу их успокоить: компьютерам под управлением Linux данный вирус не страшен. На данный момент не обнаружено вариаций вируса для данной ОС.

Заключение

Итак, сегодня мы поговорили о вирусе Wanna Cry. Мы узнали, что из себя представляет данный вирус, как уберечься от заражения, как удалить вирус и восстановить файлы, где взять дешифратор (decryptor) Wanna Cry. Кроме того, мыузнали где скачать патч для Windows, который убережет вас от инфицирования. Надеюсь, что данная статья оказалась полезной для вас.

Источник

Массивная кибератака: WannaCry вымогатель заразил более 230, 000 компьютеров по всему миру

WannaCry вирус — это программа-вымогатель, которая использует EternalBlue эксплойт для заражения компьютеров, работающих под управлением операционной системы Microsoft Windows. Вымогатель также известен как WannaCrypt0r, WannaCryptor, WCry, и Wana Decrypt0r. Как только он попадает на целевой компьютер, он быстро шифрует все файлы и помечает их одним из следующих расширений: .wcry, .wncryt и .wncry.

Вирус делает данные бесполезными с помощью сильного шифрования, меняет обои для рабочего стола, создает записку о выкупе “Please Read Me!.txt” а затем запускает окно программы под названием “WannaDecrypt0r”, которое сообщает, что файлы на компьютере были зашифрованы. Вредоносная программа призывает жертву выплатить выкуп в размере от $300 до $600 в биткоинах и обещает удалить все файлы, если жертва не заплатит деньги в течении 7 дней.

Вредоносная программа удаляет теневые копии, чтобы предотвратить восстановление зашифрованных данных. Кроме того, вымогатель действует как червь, потому что как только он попадает на целевой компьютер, он начинает искать другие компьютеры, которые можно заразить.

Паразит использует лазейку безопасности в ОС Windows и быстро распространяется, используя инструменты общего доступа к файлам (такие как Dropbox или облачные диски общего доступа) без запроса разрешения жертвы сделать это. Поэтому, если вы подверглись кибер-атаке, вы должны как можно скорее удалить WannaCry, чтобы он не распространялся дальше.

Несмотря на то, что вирус обещает восстановить ваши файлы после оплаты, нет оснований доверять преступникам. Команда Bedynet.ru рекомендует удалять вымогатели в безопасном режиме с помощью драйверов сети, используя программы защиты от вредоносных программ, такие как Reimage.

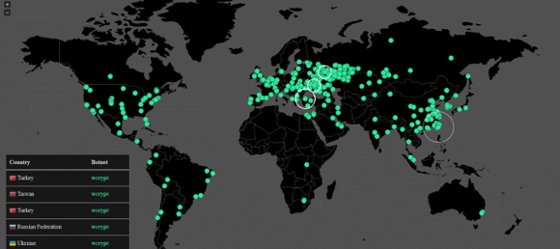

Киберпреступники использовали этого вымогателя в массовой кибер-атаке, которая была запущена в пятницу, 12 мая 2017 года. Согласно последним сообщениям, злоумышленная атака успешно затронула больше 230 000 компьютеров в более чем 150 странах.

Воздействие кибератаки ужасно, так как вирус нацелен на организации из разных секторов, здравоохранение, похоже, страдает больше всего. Из-за нападения были приостановлены различные больничные услуги, например, были отменены сотни операций. Согласно сообщениям, первыми крупными компаниями, пострадавшими от этого выкупа, были Telefonica, Gas Natural и Iberdrola.

Некоторые из затронутых компаний имели резервные копии данных, в то время как другие сталкивались с трагическими последствиями. Без исключения, всем жертвам рекомендуется как можно скорее удалить WannaCry, так как это может помочь предотвратить дальнейшее распространение вымогателя.

WannaCry распространяется, используя EternalBlue эксплойт

Основной вектор заражения WannaCry вымогателя — это эксплойт EternalBlue, который является кибер-шпионом, украденным из Агентства национальной безопасности США (NSA) и опубликованным онлайн группой хакеров, известной как Shadow Brokers.

Атака EternalBlue нацелена на Windows CVE-2017-0145 уязвимость в Microsoft протоколе SMB (Server Message Block). Уязвимость уже исправлена, сообщается в бюллетене по безопасности Microsoft MS17-010 (выпущенном 14 мая 2017 г.). Эксплойт-код, используемый исполнителями, предназначался для заражения устаревших систем Windows 7 и Windows Server 2008, но, по сообщениям, пользователи Windows 10 не могут быть затронуты этим вирусом.

Вредоносная программа обычно поступает в виде трояна-дроппера, содержащего набор эксплойтов и самого вымогателя. Затем дроппер пытается подключиться к одному из удаленных серверов, чтобы загрузить вымогателя на компьютер. Последние версии WannaCry распространяются через girlfriendbeautiful[.]ga/ hotgirljapan.jpg?i =1 в регионе APAC. Вымогатель может затронуть любого, кто не обладает знаниями о распространении вымогателей, поэтому мы рекомендуем прочитать это руководство по предотвращению WannaCry вымогателя, подготовленное нашими специалистами:

- Установите системное обновление безопасности MS17-010, недавно выпущенное Microsoft, оно устранит уязвимость, которую использует вымогатель. Обновления были выпущены исключительно для старых ОС, таких как Windows XP или Windows 2003.

- Следите за обновлениями остальных компьютерных программ.

- Установитенадежное антивирусное средство для защиты вашего компьютера от незаконных попыток заразить вашу систему вредоносными программами.

- Никогда не открывайте электронные письма, которые приходят от незнакомцев или компаний, с которыми у вас нет бизнеса.

- Отключите SMBv1, используя инструкции, предоставленные Microsoft.

Версии WannaCry

Вирус файл-расширение .wcry. Считается, что это первая версия печально известного вымогателя. Впервые, она была обнаружена в начале февраля 2017 года, и поначалу этот вирус не был похож на тот, который мог превзойти самые распространенные вирусы, такие как Cryptolocker, CryptXXX или Cerber.

Вирус использует криптографический шифр AES-128 для надежной блокировки файлов, добавляет файл расширение .wcry к их именам и просит передать 0,1 биткойн в предоставленный виртуальный кошелек. Первоначально вредоносное ПО распространялось через спам письма электронной почты; Однако, конкретно этот вирус не принес много доходов для его разработчиков. Несмотря на то, что файлы, зашифрованные этим вымогателем, оказались невосстанавливаемыми без ключа дешифрования, разработчики решили обновить вредоносную программу.

Вирус-вымогатель WannaCrypt0r . Это еще одно название обновленной версии вымогателя. Новая версия выбирает уязвимости Windows как основной вектор атаки и зашифровывает все файлы, хранящиеся в системе за считанные секунды. Зараженные файлы могут быть распознаны через расширения, добавленные к имени файла сразу после оригинального имени файла — .wncry, wncryt или .wcry.

Невозможно восстановить поврежденные данные без резервных копий или закрытого ключа, созданного во время процесса шифрования данных. Обычно вирус требует $300, хотя он повышает цену выкупа $600, если жертва не заплатит деньги в течение трех дней.

Вирус-вымогательWannaDecrypt0r . WannaDecrypt0r — это программа, которую вирус запускает после успешного проникновения в целевую систему. Исследователи уже заметили версии Wanna Decryptor 1.0 и Wanna Decryptor 2.0, приближающиеся к жертвам.

Вредоносная программа отображает часы с обратным отсчетом, показывающие, сколько времени осталось, чтобы заплатить выкуп до тех пор, пока цена его не достигнет максимума, а также идентичные часы обратного отсчета, показывающие, сколько времени осталось до тех пор, пока вирус не удалит все данные с компьютера. Эта версия потрясла виртуальное сообщество 12 мая 2017 года, хотя спустя несколько дней его остановил исследователь безопасности, который носит имя MalwareTech.

Как удалить WannaCry и восстановить зашифрованные файлы?

Вам следует полагаться только на профессиональные методы удаления вируса WannaCry и не пытаться вручную удалить эту вредоносную программу. Вирус чрезвычайно опасен и использует сложные меры для распространения через всю компьютерную систему, а также заражает подключенные компьютеры и интеллектуальные устройства. Чем скорее вы отключите этот вирус, тем лучше, так что не теряйте больше времени.

Если у вас есть резервные копии данных, не спешите подключать их или копировать на зараженный компьютер. Для достижения наилучших результатов мы рекомендуем следовать этим рекомендациям по удалению WannaCry, предоставленным командой bedynet.ru.

Для удаления ущерба, нанесенного вирусом рекомендуется Reimage Бесплатное сканирование позволит Вам проверить заражен Ваш ПК или нет. Если хотите удалить вредоносные программы, то Вам нужно купить средство для удаления вредоносного ПО — лицензионную копию Reimage.

Источник

(Пост обновлен 17 мая)

12 мая началась эпидемия трояна-шифровальщика WannaCry — похоже, происходит это по всему миру. Эпидемией мы это называем потому, что очень уж велики масштабы. За один только день мы насчитали более 45 000 случаев атаки, но на самом деле их наверняка намного больше.

Что произошло?

О заражениях сообщили сразу несколько крупных организаций, в том числе несколько британских клиник, которым пришлось приостановить работу. По сторонним данным, WannaCry заразил уже более 300 000 компьютеров. Собственно, именно поэтому к нему и приковано столько внимания.

Больше всего атак пришлось на Россию, но также от WannaCry серьезно пострадали Украина, Индия, Тайвань, всего же мы обнаружили WannaCry в 74 странах. И это за один только первый день атаки.

Что такое WannaCry?

В целом WannaCry — это эксплойт, с помощью которого происходит заражение и распространение, плюс шифровальщик, который скачивается на компьютер после того, как заражение произошло.

В этом и состоит важное отличие WannaCry от большинства прочих шифровальщиков. Для того, чтобы заразить свой компьютер, обычным, скажем так, шифровальщиком, пользователь должен совершить некую ошибку — кликнуть на подозрительную ссылку, разрешить исполнять макрос в Word, скачать сомнительное вложение из письма. Заразиться WannaCry можно, вообще ничего не делая.

WannaCry: эксплойт и способ распространения

Создатели WannaCry использовали эксплойт для Windows, известный под названием EternalBlue. Он эксплуатирует уязвимость, которую Microsoft закрыла в обновлении безопасности MS17-010 от 14 марта этого года. С помощью этого эксплойта злоумышленники могли получать удаленный доступ к компьютеру и устанавливать на него собственно шифровальщик.

Если у вас установлено обновление и уязвимость закрыта, то удаленно взломать компьютер не получится. Однако исследователи «Лаборатории Касперского» из GReAT отдельно обращают внимание на то, что закрытие уязвимости никак не мешает работать собственно шифровальщику, так что, если вы каким-либо образом запустите его, патч вас не спасет.

После успешного взлома компьютера WannaCry пытается распространяться по локальной сети на другие компьютеры, как червь. Он сканирует другие компьютеры на предмет наличия той самой уязвимости, которую можно эксплуатировать с помощью EternalBlue, и если находит, то атакует и шифрует и их тоже.

Получается, что, попав на один компьютер, WannaCry может заразить всю локальную сеть и зашифровать все компьютеры, в ней присутствующие. Именно поэтому серьезнее всего от WannaCry досталось крупным компаниям — чем больше компьютеров в сети, тем больше ущерб.

WannaCry: шифровальщик

WannaCry как шифровальщик (его еще иногда называет WCrypt, а еще, почему-то, порой зовут WannaCry Decryptor, хотя он, по логике вещей, вовсе даже криптор, а не декриптор) делает все то же самое, что и другие шифровальщики — шифрует файлы на компьютере и требует выкуп за их расшифровку. Больше всего он похож на еще одну разновидность печально известного троянца CryptXXX.

Уберполезный пост! Что такое трояны-вымогатели и шифровальщики, откуда они, чем грозят и как с ними бороться: https://t.co/mQZfXSEuiz pic.twitter.com/RlhAs9bdSx

— Kaspersky Lab (@Kaspersky_ru) October 20, 2016

Он шифрует файлы различных типов (полный список можно посмотреть тут), среди которых, конечно же, есть офисные документы, фотографии, фильмы, архивы и другие форматы файлов, в которых может содержаться потенциально важная для пользователя информация. Зашифрованные файлы получают расширение .WCRY (отсюда и название шифровальщика) и становятся полностью нечитаемыми.

После этого он меняет обои рабочего стола, выводя туда уведомление о заражении и список действий, которые якобы надо произвести, чтобы вернуть файлы. Такие же уведомления в виде текстовых файлов WannaCry раскидывает по папкам на компьютере — чтобы пользователь точно не пропустил. Как всегда, все сводится к тому, что надо перевести некую сумму в биткоин-эквиваленте на кошелек злоумышленников — и тогда они якобы расшифруют файлы. Поначалу киберпреступники требовали $300, но потом решили поднять ставки — в последних версиях WannaCry фигурирует цифра в $600.

Также злоумышленники запугивают пользователя, заявляя, что через 3 дня сумма выкупа увеличится, а через 7 дней файлы невозможно будет расшифровать. Мы не рекомендуем платить злоумышленникам выкуп — никаких гарантий того, что они расшифруют ваши данные, получив выкуп, нет. Более того, в случае других вымогателей исследователи уже показывали, что иногда данные просто удаляют, то есть и возможности расшифровать не остается физически, хотя злоумышленники требуют выкуп как ни в чем не бывало.

Как регистрация домена приостановила заражение и почему это еще не все

Интересно, что исследователю под ником Malwaretech удалось приостановить заражение, зарегистрировав в Интернете домен с длинным и абсолютно бессмысленным названием.

Оказывается, некоторые образцы WannaCry обращались к этому домену и, если не получали положительного ответа, устанавливали шифровальщик и начинали свое черное дело. Если же ответ приходил (то есть домен был зарегистрирован), то зловред сворачивал какую-либо деятельность.

Обнаружив отсылку к этому домену в коде трояна, исследователь зарегистрировал его, таким образом приостановив атаку. За остаток дня к домену пришло несколько десятков тысяч обращений, то есть несколько десятков тысяч компьютеров удалось спасти от заражения.

Есть версия, что эта функциональность была встроена в WannaCry как рубильник — на случай, если что-то пойдет не так. Другая версия, которой придерживается и сам исследователь: что это способ усложнить анализ поведения зловреда. В исследовательских тестовых средах часто специально делается так, что от любых доменов приходили положительные ответы — и в этом случае в тестовой среде троян бы не делал ничего.

К сожалению, в новых версиях трояна злоумышленникам достаточно поменять доменное имя, указанное в «рубильнике», чтобы заражение продолжилось. Так что, вероятно, первый день эпидемии WannaCry не станет последним.

Способы защиты от WannaCry

К сожалению, на данный момент способов расшифровать файлы, зашифрованные WannaCry, нет. То есть с заражением можно бороться единственным способом — не допускать его.

Вот несколько советов, как избежать заражения или хотя бы уменьшить нанесенный урон:

- Регулярно делайте резервные копии файлов и храните их на носителях, которые не постоянно подключены к компьютеру. Если есть свежая резервная копия, то заражение шифровальщиком — не трагедия, а всего лишь потеря нескольких часов на переустановку или чистку системы. Лень делать бэкапы самостоятельно — воспользуйтесь встроенным модулем в Kaspersky Total Security, он умеет автоматизировать этот процесс.

- Устанавливайте обновления ПО. В данном случае всем пользователям Windows настоятельно рекомендуется установить системное обновление безопасности MS17-010, тем более что Microsoft выпустила его даже для официально более неподдерживаемых систем вроде Windows XP или Windows 2003. Серьезно, установите его вот прямо сейчас — сейчас как раз тот самый случай, когда это действительно важно.

- Используйте надежный антивирус. Kaspersky Internet Security умеет обнаруживать WannaCry как локально, так и при попытках распространения по сети. Более того, встроенный модуль «Мониторинг активности» (System Watcher) умеет откатывать нежелательные изменения, то есть не позволит зашифровать файлы даже тем версиям зловредов, которые еще не попали в антивирусные базы.

- Если у вас уже установлено наше защитное решение, рекомендуем сделать следующее: вручную запустить задачу сканирования критических областей и в случае обнаружения зловреда с вердиктом MEM:Trojan.Win64.EquationDrug.gen (так наши антивирусные решения определяют WannaCry) перезагрузить систему.

У нас есть отдельный пост с советами для бизнес-пользователей.

Источник