Как вылечить вирус скрытых папок

Здравствуйте друзья! Уже на протяжении 6 лет бушует вирус который скрывает папки на съемных носителях и создает копии-ярлыки. Наверняка каждый из Вас встречался с подобной проблемой, когда вставляете флешку в чужой компьютер, и после этого все содержимое, куда-то исчезает. Но объем флешки остаётся неизменным.

Содержание:

1) Вирус скрыл папки на флешке

2) Делаем папки видимыми по средствам системы

3) Делаем папки видимыми по средствам TotalCommander

4) Пишем свою программу – выручалку

5) Лечим флешку с помощью сторонних программ

6) Рекомендации

Вирус скрыл папки на флешке

Я выделил три разновидности проблемы когда вирус скрыл папки на флешке. Первое, когда флешка с файлами девственно пуста или содержит один файл неизвестного расширения, который не открывается стандартными программами на компьютере. Второе, когда за место нормальных файлов, появляться ярлыки. Ярлыки в большей части рабочие, и при клике на папку-ярлык, открывается новое окно с содержанием папки. И третье, наиболее распространенное в наше время, когда ярлык-копия имеет расширение .lnk. Здесь намного все сложнее, так как если вы даже сделаете скрытые папки визуально видимыми, то не сможете убрать галочку с атрибута «скрытый».

Я раньше делал так, копировал содержимое папки и вставлял в новую папку. Затем флешку лечил антивирусом. Но когда папок больше десяти, то на это требуется затратить время, что само по себе не очень эффективно.

В этой статье я попытался собрать достаточно полную информацию о том, как сделать скрытые папки видимыми и избавится от вируса на флешке. Информация актуальна и имеет большую популярность у владельцев компьютеров, особенно тех, кто часто пользуется флешками и другими съемными накопителями.

Делаем папки видимыми по средствам системы

Для того что бы сделать скрытые папки визуально видимыми нужно следовать по пути:

1) ПУСК – Панель управления – Параметры папок – Вид

этот путь подходит в расширенных версиях Windows 7.

2) ПУСК – Панель управления – Оформление – Параметры папок – Вид

Смотрим рисунок:

В окне настройки параметров папок выбираем пункт ВИД, и настраиваем отображение срытых файлов.

Смотрим рисунок:2

На этом процесс видимости папок по средствам системы закончен.

ВАЖНО: После проделанных действий сканируем накопитель антивирусником. Удаляем ярлыки с расширением .lnk, так же удаляем не нужные и не знакомые файлы с расширением .exe, далее удаляем файл autorun.inf и папку RECYCLER.

Делаем папки видимыми по средствам TotalCommander

Здесь процесс намного проще и быстрее, чем в первом варианте. Для этого конечно нужно иметь программу файловый менеджер TotalCommander. Запускаем программу, выбираем в одном из окон отображение накопителя.

Настраивается программа очень легко. В верхнем меню выбираем пункт «Конфигурация» — Настройка… — Содержимое панелей – Отображение файлов – поставить галочку «Показывать скрытые/системные файлы».

Смотрим рисунок:

После этого мы свободно можем видеть все скрытые файлы, по умолчанию они будут помечены красным восклицательным знаком.

Затем делаем скрытые папки видимыми, то есть убираем лишние атрибуты файлов.

Смотрим рисунок:

Если степень заражения папок второго уровня, то папки все станут видимыми, останется проделать пункт с пометкой ВАЖНО из первой части. Если не удалось убрать атрибуты файла, то приступаем к применению тяжелой артиллерии.

Пишем свою программу – выручалку.

То, что я сейчас Вам расскажу, действительно работает и действительно ценная информация, по крайней мере, в решении нашей проблемы. Я покажу, как создать небольшую программу, которая в два счета лечит флешки от вируса, который делает папки скрытыми.

Для этого вам надо создать текстовый документ с расширением .txt. Подсказываю, это документ стандартного блокнота. Далее копируем и вставляем в него текст, следующего содержания:

:lable

cls

set/p disk_flash=»Vvedite bukvu vashei fleshki:»

cd/D %disk_flash%:

if %errorlevel%==1 goto lable

cls

cd/D %disk_flash%:

del*.lnk/q/f

attrib -s -h -r autorun.*

del autorun.*/F

attrib -h -r -s -a /D /S

rd RECYCLER /q/s

explorer.exe %disk_flash%:

Смотрим рисунок:

Изменяем расширение файла. Кликаем в документе в верхнем меню ФАЙЛ – Сохранить как… — Выбираем место хранения файла – Пишем название файла после точки пишем .bat.

Смотрим рисунок:

После всех проделанных действий должно получиться:

Было:

Стало:

Переходим непосредственно к операции «зачистка флешки». Для этого нам надо запустить файл от имени Администратора. Кликаем правой клавишей мыши на файл, выбираем пункт в контекстном меню, Запуск от имени администратора.

Смотрим рисунок:

В появившемся окне пишем букву, которая соответствует накопителю, и нажимаем клавишу Enter на клавиатуре. Программа автоматически запустит процесс лечения. По завершению откроется окно с содержанием флешки. После чего Вам останется проделать операцию с пометкой ВАЖНО, в первой части статьи.

Программа действительно работает. В моем случае она храниться на флешке и всегда под рукой.

Лечим флешку с помощью сторонних программ

1)USB Hidden Folder Fix

Программа имеет достаточное простое обращение, но интерфейс на английском языке. Что бы не заблудились в двух кнопках, смотрим скриншот программы:

2)HiddenFilesRecover

Вторая программа из серии личных помощников для лечения флешек. Программа не требует установки, достаточно выбрать версию программы для разрядности своей операционной системы. Так же программ имеет русский интерфейс.

Смотрим скриншот:

3)LimFlashFix

И наконец, третья программа для восстановления скрытых папок. Установка программы достаточна, коварна, будьте внимательны при выборе режима установки. В автоматическом режиме на Ваш компьютер упадет Яндекс комплект, из браузера и ненужных приложений. Интерфейс программы так же имеет русский язык.

Смотрим скриншот:

Данный софт из трех программ абсолютно безопасен и подтвердил свою работу на оценку отлично. Так что скачивайте по ссылке – софт лечит скрытые папки.

После всего проделанного следует повторить пункт с пометкой ВАЖНО в первой части статьи.

Рекомендации.

Дорогие друзья, я попытался собрать наиболее актуальную и полную версию всех инструментов при лечении скрытых папок на съемных носителях. И все же рекомендую быть внимательными при использовании флешек на чужих компьютерах. И не впадать в панику, если у Вас случился подобный казус, а на флешке очень важная информация. Прочитав эту статью до конца, Вы убедились, что нерешаемых задач нет, есть только выбор правильного инструмента для решения.

Статья непременно будет полезна каждому пользователю компьютера. Если у Вас появятся вопросы, то пишите в комментарии, а так же со мной можно связаться по форме обратной связи. И не забывайте поделиться статьей в социальных сетях, иконки которых находятся слева на ваших мониторах. Буду Вам очень благодарен.

С Уважением, Олег Некром!

Источник

Сейчас вирусы обрели достаточно широкое распространение и заразить ими компьютер может практически каждый пользователь, даже не подозревая этого. Существует несколько типов подобных угроз, которые скрывают файлы на съемных носителях, а обычное изменение атрибутов не всегда помогает. Например, иногда вместо директорий появляются ярлыки и при попытке запуска такого ярлыка происходит еще большее заражение, а исходные объекты так просто отыскать не получается. Сегодня мы бы хотели пошагово расписать процедуру решения этой проблемы, взяв во внимание все нюансы.

Решаем проблему со скрытием вирусом файлов на флешке

Скрытие находящихся на флешке файлов — одна из самых безобидных проблем, с которыми сталкиваются жертвы вирусов. Однако в большинстве случаев подобные угрозы продолжают дальше распространяться по ПК в поисках информации, например, платежных данных. Поэтому их требуется как можно скорее обнаружить и удалить. При этом важно сохранить файлы, что мы и попытаемся сделать далее.

Шаг 1: Использование антивируса

Всегда в первую очередь рекомендуется использовать специальное антивирусное программное обеспечение, которое не только найдет вирус на компьютере или USB-накопителе, но и удалит его. Такое действие необходимо для того чтобы можно было сделать файлы снова видимыми и избавиться от дальнейших трудностей при работе с ними. Рекомендуется задействовать несколько инструментов, поскольку иногда новые вирусы еще отсутствуют в базе защитного ПО. В другой нашей статье по следующей ссылке вы найдете пять различных способов осуществления поставленной задачи.

Подробнее: Проверяем и полностью очищаем флешку от вирусов

Шаг 2: Удаление остаточных записей в реестре

Не всегда после полного удаления вируса с ПК программным методом стираются абсолютно все файлы, связанные с ним. Некоторые приложения и утилиты умело маскируются под дружелюбный софт и запускаются каждый раз, как происходит старт операционной системы. Обычно такие записи остаются в реестре, поэтому их нужно удалить, а сделать это можно так:

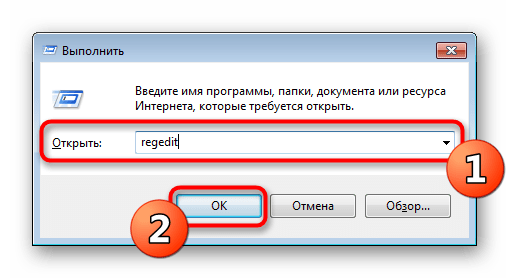

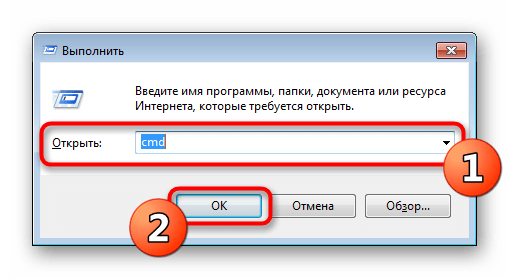

- Вызовите функцию «Выполнить», зажав комбинацию клавиш Win + R. Затем введите там выражение regedit, нажмите на клавишу Enter или кнопку «ОК».

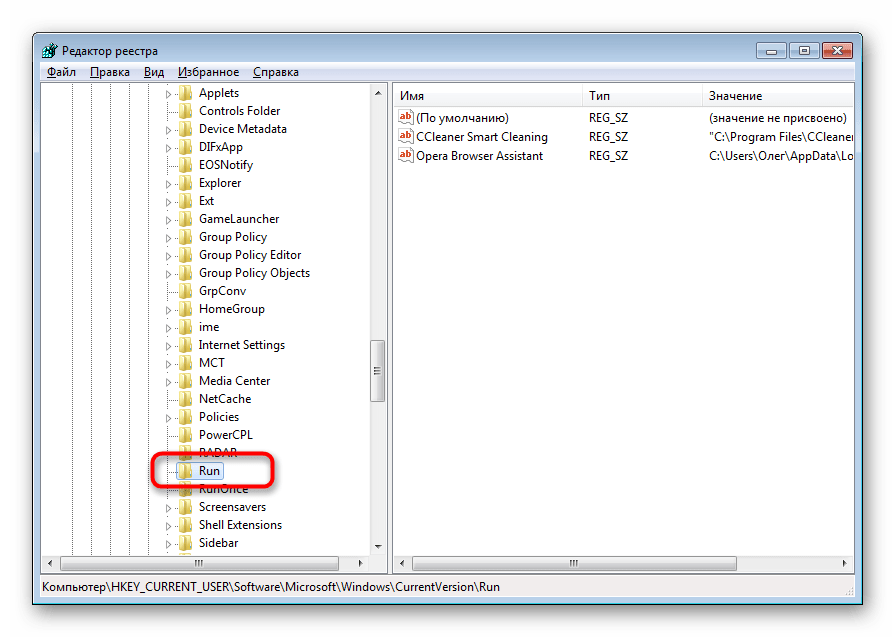

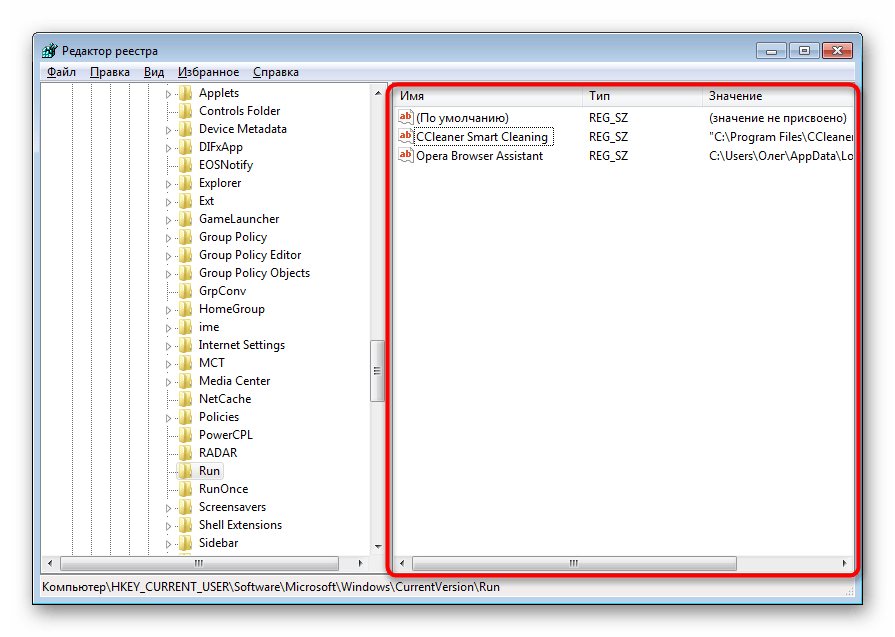

- В редакторе реестра перейдите по пути HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersion, где отыщите директорию под названием «Run».

- В ней присутствуют ключи программ, которые запускаются автоматически. Найдите там подозрительные или незнакомые записи, кликните по ним ПКМ и выберите «Удалить».

- После этого рекомендуется перезагрузить компьютер, чтобы изменения вступили в силу.

Обычно подобные записи, генерируемые вредоносным программным обеспечением, имеют случайное название, состоящее из набора символов, поэтому отыскать его не составит труда. Помимо этого, каждый пользователь знает, что установлено у него на ПК — это тоже поможет найти лишнюю запись.

Шаг 3: Отключение подозрительных служб

Некоторые угрозы оставляют после себя небольшие скрипты, называемые службами. Обычно их обнаруживает антивирус и удачно удаляет, но самые изощренные вирусы могут оставаться на ПК незамеченными. Из-за этого юзеру рекомендуется самостоятельно просмотреть список текущих служб и отыскать там подозрительную утилиту. Удалить ее, скорее всего, не получится, но после отключения она перестанет наносить вред устройству.

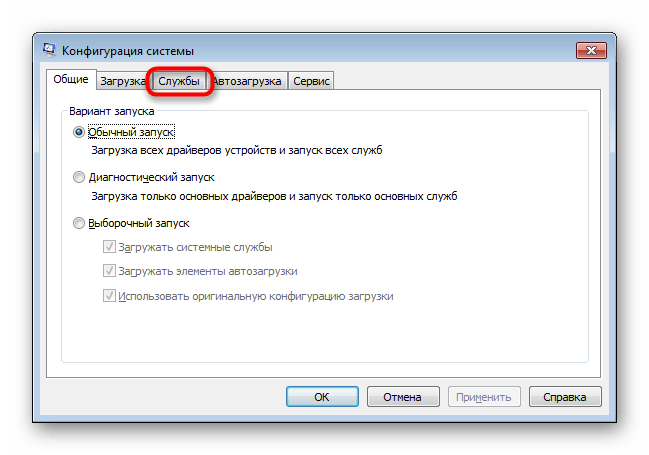

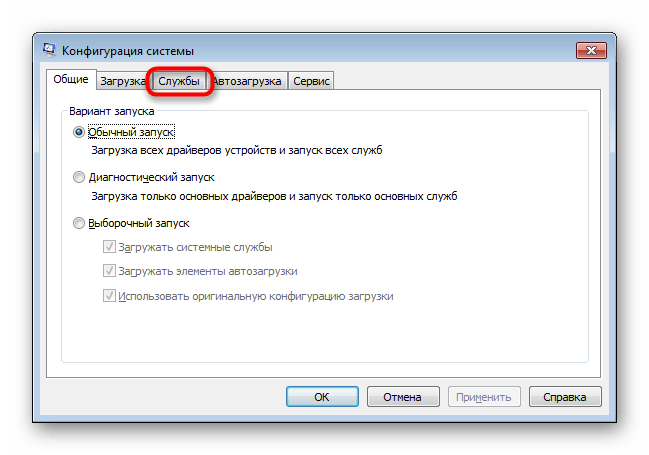

- Откройте утилиту «Выполнить» (Win + R). Впишите там msconfig и кликните на «ОК».

- Переместитесь во вкладку «Службы».

- Просмотрите список всех служб, выделите галочками те, которые связаны с вредоносными данными, и отключите их. После этого примените изменения и перезагрузите ПК.

Если вы не уверены в какой-либо из служб, всегда можно найти информацию о ней в интернете, чтобы убедиться в ее причастности к вирусам или безопасности.

Шаг 4: Изменение атрибутов файлов

Если объекты на съемном носителе были поражены вирусом, сейчас они либо удалены, либо имеют присвоенный атрибут, делающий их скрытыми, системными и недоступными для изменения. Поэтому юзеру придется вручную удалить все эти атрибуты, чтобы получить оставшиеся на флешке файлы.

- Откройте «Пуск» и запустите «Командную строку» от имени администратора. Сделать это можно и через «Выполнить», введя там cmd.

- В разделе «Этот компьютер» узнайте букву, которая присвоена USB-накопителю. Она пригодится для выполнения дальнейших действий.

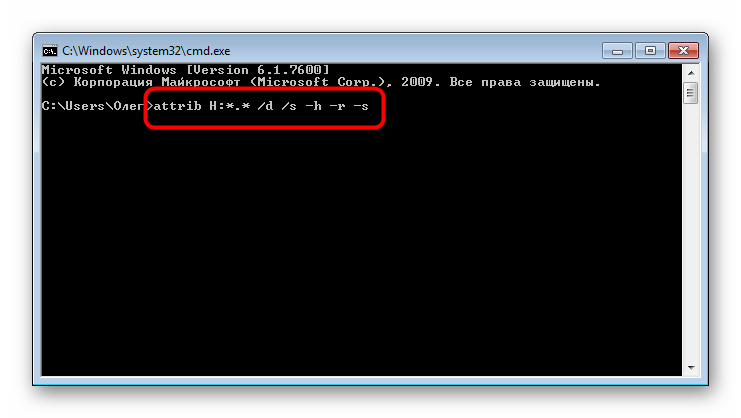

- В консоли введите attrib H:*.* /d /s -h -r –s, где H — название флешки. Подтвердите выполнение команды, нажав Enter.

После этого остается только подождать завершения операции, об этом свидетельствует появившаяся строка ввода. Теперь важно описать действие каждого аргумента, чтобы у вас не осталось вопросов по использованию рассмотренной команды:

- H — буква накопителя, всегда выставляется индивидуально, в соответствии с подключенным устройством;

- *.* — указывает формат всех файлов. По аналогии можно установить, например, *.txt*;

- /d — отвечает за обработку всех файлов и каталогов;

- /s — обрабатывает все файлы с указанным разрешением; Получается, что /d и /s, установленные вместе, позволяют применить атрибуты ко всем объектам сразу.

- + или — — добавление или отмена атрибутов;

- h — атрибут для скрытия файлов;

- r — только чтение;

- s — атрибут для присвоения статуса «Системный».

Теперь вы знаете все об основных аргументах команды attrib, что позволит изменять атрибуты файлов и папок напрямую через консоль, экономя свое время и силы.

Шаг 5: Восстановление удаленных данных

Нередки такие случаи, когда после снятия атрибутов пользователь не получает доступ к некоторым файлам, что хранились на флешке до момента действия вируса. Возникновение подобной ситуации означает, что эта информация была удалена антивирусом или самой угрозой. Выходит, что без дополнительного ПО здесь не обойтись — придется применять средство по восстановлению удаленных файлов. При этом каждый такой инструмент работает по своему алгоритму, из-за чего не всегда восстанавливаются все элементы. Детальное руководство по трем способам возвращения файлов ищите в нашем материале, перейдя по указанной далее ссылке.

Подробнее: Инструкция по восстановлению удаленных файлов на флешке

Полная очистка флешки

Приведенные выше шаги, применяемые все вместе, чаще всего приносят положительный результат, что позволяет получить хотя бы часть информации, хранящейся на флешке. Однако иногда вирус бывает настолько мощным, что последствия становятся необратимы. В таком случае поможет только полная очистка накопителя. Лучше всего с этим справится стандартная команда diskpart, действие которой детально расписано в статье ниже.

Подробнее: Командная строка как инструмент для форматирования флешки

В сегодняшней статье вы узнали о методе борьбы с вирусами, которые скрывают файлы на флешке. Как видите, имеется шанс на возвращение зараженной информации, однако стоит понимать, что часть может быть утеряна навсегда.

Мы рады, что смогли помочь Вам в решении проблемы.

Мы рады, что смогли помочь Вам в решении проблемы.

Опишите, что у вас не получилось.

Опишите, что у вас не получилось.

Наши специалисты постараются ответить максимально быстро.

Помогла ли вам эта статья?

ДА НЕТ

Источник

Читайте, как удалить вирус преобразующий файлы и папки в ярлыки. Как восстановить данные, которые утеряны в результате деятельности такого вируса. Ваши файлы и папки на USB флешке или карте памяти стали ярлыками? USB флешка или карта памяти после подключения к компьютеру отображается как ярлык? Ищете как восстановить данные и удалить вирус, преобразовывающий файлы и папки в ярлыки? Вы используете антивирус, но компьютер все равно был инфицирован? К сожалению не все антивирусы могут защитить вас такого заражения.

Однако в отличие от вирусов шифровальщиков, этот тип вирусов достаточно безобидный и вы легко сможете восстановить данные и удалить сам вирус.

Разновидности вирусов ярлыков

На сегодня наиболее распространены 2 типа вирусов, создающих ярлыки: первые создают ярлыки вместо файлов и папок на флешке или карте памяти, другие создают ярлыки съемных дисков вместо самих флешек, внешних USB дисков и карт памяти.

Названия наиболее распространенных вирусов:

- Bundpil.Shortcu;

- Mal/Bundpil-LNK;

- Ramnit.CPL;

- Serviks.Shortcut;

- Troj/Agent-NXIMal/FakeAV-BW;

- Trojan.Generic.7206697 (B);

- Trojan.VBS.TTE (B);

- Trojan.VBS.TTE;

- VBS.Agent-35;

- VBS.Serviks;

- VBS/Autorun.EY worm;

- VBS/Autorun.worm.k virus;

- VBS/Canteix.AK;

- VBS/Worm.BH;

- W32.Exploit.CVE-2010_2568-1;

- W32.Trojan.Starter-2;

- W32/Sality.AB.2;

- Win32/Ramnit.A virus;

- Worm:VBS/Cantix.A;

Вирус, преобразующий файлы и папки в ярлыки

Этот вирус дублирует ваши файлы и папки, затем прячет и заменяет их. Вирус представляет комбинацию вирусов трояна и червя. Опасность заключается в том, что вы запускаете вирус каждый раз, когда хотите открыть ваш файл или папку. После запуска вирус распространяет себя заражая все большее количество файлов и часто устанавливает дополнительно вредоносное ПО которое может украсть данные о паролях и кредитных картах, сохраненных у вас на компьютере.

Вирус, преобразующий флешки и карты памяти в ярлыки

Это чистокровный троянский вирус, который скрывает любые съемные устройства, подключенные к компьютеру и заменяет их ярлыками этих устройств. Каждый раз кликая по ярлыку вы снова запускаете вирус, который ищет на вашем компьютере финансовую информацию и отправляет ее мошенникам, создавшим вирус.

Что делать в случае заражения

К сожалению не все антивирусы могут вовремя обнаружить опасность и защитить вас от инфицирования. Поэтому наилучшей защитой будет не использовать автоматический запуск съемных устройств и не кликать по ярлыкам файлов, папок или дисков. Будьте внимательны и не кликайте по ярлыкам, которые вы не создавали сами. Вместо двойного клика для открытия диска, кликните по нему правой кнопкой мышки и выберите Развернуть в Проводнике.

Восстановление данных удаленных вирусом

Для надежного восстановления данных удаленных таким типом вирусов используйте Hetman Partition Recovery. Поскольку программа использует низкоуровневые функции по работе с диском, она обойдет вирусную блокировку и прочитает все ваши файлы.

Загрузите и установите программу, затем проанализируйте зараженную флешку или карту памяти. Проведите восстановление информации до очистки носителя от вируса. Наиболее надежным вариантом лечения будет очистка флешки с помощью команды DiskPart, это удалит всю информацию на ней.

Удаление вируса с карты памяти или USB флешки

После восстановления данных с флешки вы можете её полностью очистить с помощью утилиты DiskPart. Удаление всех файлов и форматирование устройства может оставить вирус, который спрячется в загрузочном секторе, таблице разделов или на неразмеченной области диска. Как правильно очистить флешку смотрите в видео.

Удаление вируса с флешки с помощью командной строки

Данный способ не позволяет гарантированно очистить флешку от всех видов вирусов, но сможет удалить вирус, который создает ярлыки вместо файлов. Вам не нужно будет скачивать и устанавливать сторонние утилиты, удаление производится с помощью встроенного в любую версию Windows инструмента.

- Кликните правой кнопкой мышки по меню Пуск и запустите командную строку от имени администратора.

- Введите команду f: и нажмите Enter (где f – это буква флешки зараженной вирусом).

- Введите команду: attrib f:*.* /d /s -h -r –s и нажмите Enter:

- –h: показывает все скрытые файлы на флешке;

- –r: убирает параметр только для чтения;

- –s: убирает параметр системный со всех файлов.

Удаление вируса с компьютера

Наиболее простым и надежным способом очистки компьютера от вируса будет полная переустановка Windows с удалением системного раздела.

Но если вы являетесь опытным пользователем, вы можете опробовать следующий способ:

Отключите запуск вируса при старте Windows в реестре. Нажмите клавиши Win + R, в появившемся окне введите regedit и нажмите Enter. Перейдите к ключу HKEY_CURRENT_USER / Software / Microsoft / Windows / CurrentVersion / Run.

Просмотрите все ключи, которые находятся в этом разделе. Если вы видите необычное название или расположение программы – удалите запись. Часто вирусы прячутся под автоматически сгенерированными названиями, например – sfdWQD234dcfF. Любые ключи, которые запускают VBS, INI, LINK или EXE файлы потенциально опасны. Однако только вы знаете какие программы установлены на компьютере и должны загружаться при старте Windows, поэтому вы должны сами принять решение об удалении того или иного ключа. Для удаления выделите ключ левой кнопкой мышки и удалите его кнопкой Del.

Отключите запуск вируса через службы Windows. Нажмите клавиши Win + R, в появившемся окне введите msconfig и нажмите Enter. В открывшемся окне перейдите на вкладку Службы. Просмотрите их и отключите все подозрительные.

Отключите приложения, запускаемые автоматически через диспетчер задач (для Windows 8и старше). Нажмите Ctrl + Shift + Escи перейдите на вкладку Автозагрузка. Для отключения подозрительного приложения по нему нужно кликнуть правой кнопкой мышки и выбрать Отключить.

Источник: https://hetmanrecovery.com/ru/recovery_news/how-to-remove-virus-creating-shortcuts-to-files-and-folders.htm.

Источник