Как вылечить зараженный сайт на вордпресс

Если ваш сайт взломали — не паникуйте.

Если ваш сайт взломали — не паникуйте.

В этой статье вы узнаете 2 способа вылечить сайт от вредоносного кода, бэкдоров и спама вручную, и 1 способ с помощью плагина.

В первом способе вы Экспортируете базу данных и несколько файлов. После этого вы переустановите Вордпресс, Импортируете базу данных обратно и импортируете несколько настроек из сохраненных файлов.

Во втором способе вы удалите часть файлов и попробуете найти внедренный код при помощи команд в SSH терминале.

В третьем способе вы установите плагин.

Содержание:

- Убедитесь, что сайт взломан

- Сделайте бэкап

- Что можно безопасно удалить с любого взломанного сайта

- Как очистить Вордпресс сайт от заражения. Способ 1

- Как удалить вредоносный код и вылечить сайт. Способ 2

- Как найти вредоносный код и вылечить сайт с помощью плагина. Способ 3

- Сервисы, на которых вы можете проверить сайт на наличие вредоносного ПО

- Что делать с зараженными файлами

- После очистки сайта Гугл Хром продолжает показывать предупреждение, что сайт опасен и содержит вредоносное ПО. Что делать?

- Посетители сайта получают предупреждения от файрволов и антивирусов. Что делать?

- Как узнать, что мой сайт находится в списке опасных сайтов, содержащих вредоносное ПО?

Что делать, чтобы сайт не заразился снова?

Убедитесь, что сайт взломан

Если вы думаете, что сайт взломан, убедитесь, что это действительно так. Иногда сайт может вести себя странно или вы можете думать, что сайт взломали.

Ваш сайт взломан, если:

- Вы видите появляющийся спам на вашем сайте в хедере или футере, который рекламирует казино, кошельки, нелегальные сервисы и так далее. Такое объявление может быть незаметным для посетителей, но заметным для поисковых систем, например, темный текст на темном фоне.

- Вы делаете запрос site:ваш-сайт.ru в Яндексе или Гугле, и видите на страницах сайта контент, который вы не добавляли.

- Ваши посетители говорят вам, что их перенаправляет на другие сайты. Эти редиректы могут быть настроены так, что они не работают с администратором сайта, но работают для обычных пользователей и видны поисковым системам.

- Вы получили сообщение от хостинг провайдера о том, что ваш сайт делает что-то вредоносное или спамит. Например, что ваш сайт рассылает спам, или в интернет-спаме присутствует ссылка на ваш сайт. Хакеры рассылают спам, в том числе с зараженных сайтов, и используют зараженные сайты для перенаправления пользователей на свои сайты. Они так делают, потому что хотят избежать спам-фильтров, чтобы их сайты не попали под санкции поисковых систем. Когда зараженный сайт попадает в спам-фильтры, хакеры оставляют его и пользуются другими.

- Другие признаки в чек-листе по взлому сайта

Сделайте бэкап

После того, как вы убедились, что сайт взломан, сделайте бэкап всего сайта с помощью плагина, бэкап приложения на хостинге или по FTP.

Некоторые хостинг провайдеры могут удалить сайт, если вы скажете им, что сайт взломан, или если хостинг провайдер сам определит это. Владельцы хостинга могут удалить сайт, чтобы не заразились другие сайты.

Также сделайте бэкап базы данных. Если что-то пойдет не так, вы всегда можете вернуться ко взломанной версии сайта, и начать все сначала.

- Бэкап Вордпресс. Подробное описание

Если ваши логи событий хранятся не в папке сайта, то скопируйте логи, так как обычно они хранятся на хостинге несколько дней, после чего автоматически удаляются.

Что можно безопасно удалить с любого взломанного сайта

- Обычно можно удалить все содержимое папки wp-content/plugins/. Вы не потеряете никакие данные и это не разрушит сайт. Позже Вордпресс определит, что вы удалили плагины, и отключит их. Не удаляйте только отдельные файлы, удаляйте папки с плагинами целиком. Некоторые плагины создают свои папки и файлы не только в папке /plugins, но и в других. Например, W3TC удаляется так. Некоторые файлы кеша W3TC определяются некоторыми сканерами как подозрительный или вредоносный код. Удалите все папки и файлы плагинов, чтобы не было ложных срабатываний.

- Оставьте только одну тему в папке wp-content/themes/, все остальные папки с темами можно удалить. Если вы пользуетесь дочерней темой, то оставьте 2 папки, — с родительской и с дочерней темой.

- В папки wp-admin и wp-includes очень редко добавляются новые файлы. Если вы видите в них что-то новое, скорее всего, это добавил хакер. Файлы Вордпресс.

- Удалите старые копии или бэкапы сайта из подпапок сайта. Обычно что-нибудь вроде /old или /backup. Хакер мог попасть в старую версию сайта, и оттуда проникнуть в основную версию сайта. Если ваш сайт взломали, проверьте эти папки на наличие вредоносного ПО, часто старые версии сайта заражены вирусами.

Как очистить Вордпресс сайт от заражения. Способ 1

- Сделайте полный бэкап сайта и базы данных, и сохраните их на компьютер.

- Скачайте на компьютер файл wp-config.php из корневой папки сайта, папку /wp-content/uploads и папку с активной темой. Перед копированием темы обновите ее до последней версии. Если вы пользуетесь дочерней темой, то скопируйте обе папки.

- Полностью удалите сайт и базу данных с сервера.

- Установите свежую копию Вордпресс, используйте новые сложные логин и пароль.

- Перенесите настройки связи с базой данных из сохраненного файла wp-config.php в новый из этой части файла:

Обычно используются только 3 верхние константы: DB_NAME, DB_USER и DB_PASSWORD. Оставшиеся 3 должны быть такие же, как в примере.

- Если в файле wp-config у вас были другие настройки, которые вы добавляли вручную, перенесите их в новый файл.

- Замените папку /wp-content/uploads из свежей установки Вордпресс на сохраненную папку /wp-content/uploads из п.2

- Скопируйте папку с темой из п.2 в новую установку Вордпресс.

- Импортируйте сохраненную базу данных из п. 1 в разделе База данных на хостинге.

- Зайдите на сайт, активируйте тему.

Как удалить вредоносный код и вылечить сайт. Способ 2

Если у вас есть SSH доступ к серверу, вы можете использовать эти команды, чтобы проверить, какие файлы изменялись за последние X дней. Этот запрос покажет все измененные файлы в запрошенном интервале времени во всех папках и подпапках сайта (чтобы узнать, какие это папки, наберите pwd в SSH терминале):

find . -mtime -2 -ls

Если вы хотите найти измененные файлы в определенной папке, используйте этот запрос:

find /путь/к/вашему/сайту/папка/ -mtime -2 -ls

Замените /путь/к/вашему/сайту/папка/ на путь к вашей папке.

Если вы хотите изменить интервал до 10 дней, сделайте такой запрос:

find /путь/к/вашему/сайту/папка/ -mtime -10 -ls

Не забудьте заменить /путь/к/вашему/сайту/папка/ на путь к нужной папке.

Сделайте такой поиск, начните с 2-х дней и постепенно увеличивайте количество дней, пока не увидите изменения в файлах. Не забывайте, что обновления ПО — тоже изменения в файлах. После того, как вы нашли зараженный файл, его можно вылечить или заменить на оригинальный. Это очень простой и эффективный способ найти зараженные файлы, который используется всеми сервисами по лечению сайтов.

Еще одна полезная команда в SSH — «grep». Чтобы найти файл, который содержит какое-нибудь сочетание, например, «base64», которое часто используется хакерами, используйте эту команду:

grep -ril base64 *

Эта команда покажет список файлов, в которых встречается сочетание base64.

Вы можете убрать «l» из запроса, чтобы увидеть содержание файлов, в которых встречается это сочетание.

grep -ri base64 *

Хакеры часто используют эти функции:

- base64

- str_rot13

- gzuncompress

- eval

- exec

- create_function

- system

- assert

- stripslashes

- preg_replace (/e/)

- move_uploaded_file

Эти функции могут использоваться и в оригинальных файлах тем или плагинов, но в большинстве случаев это хак. Перед тем, как что-нибудь удалить, убедитесь, что вы не удаляете здоровый код или файл.

Более аккуратный запрос может быть таким:

grep —include=*.php -rn . -e «base64_decode»

Результат этого запроса показывает номера строк, в которых содержится сочетание «base64_decode», в тех файлах, которые заканчиваются на .php.

Попробуйте использовать команду grep в комбинации с командой find. Вам нужно найти файлы, которые были недавно изменены, выяснить, что было изменено, и если вы нашли какое-то повторяющееся сочетание, например, «base64_decode» или «hacker was here», с помощью команды grep попробуйте найти это сочетание в других файлах:

grep -irl «hacker was here» *

Эта команда покажет все файлы, в которых встречается фраза hacker was here.

Хакеры часто внедряют код в папку /uploads. Этот код поможет вам найти все файлы в папке uploads, которые не являются изображениями. Результат сохраняется в файле “uploads-not-pictures.log” в текущей папке.

find public_html/wp-content/uploads/ -type f -not -name «*.jpg» -not -name «*.png» -not -name «*.gif» -not -name «*.jpeg» >uploads-not-pictures.log

Использование запросов find и grep поможет вам очистить сайт от заразы.

Как найти вредоносный код и вылечить сайт с помощью плагина. Способ 3

Если вы можете установить плагин, попробуйте Anti-Malware Security and Brute-Force Firewall:

Зайдите в Scan Settings, Зарегистрируйтесь в правом окне Updates & Registrations и нажмите Run Complete Scan.

Другие плагины — сканеры: NinjaScanner, Quttera Web Malware Scanner, AntiVirus, WP Antivirus Site Protection.

Сервисы, на которых вы можете проверить сайт на наличие вредоносного ПО

- Unmask Parasites — довольно простой сервис для проверки сайта. Первый шаг, чтобы определить, был ли сайт взломан.

- Sucuri Site Check — хороший сервис для поиска заражений на сайте. Кроме сканера показывает, внесен ли сайт в списки вредоносных сайтов. На данный момент 9 списков.

- Norton Safe Web – сканер сайта от Norton.

- Quttera – сканирует сайт на наличие вредоносного ПО.

- 2ip — проверяет на вирусы и включение в черные списки Яндекса и Гугла.

- VirusTotal – крутейший сервис для сканирования сайтов, использует более 50 разных сканеров — Касперского, Dr.Web, ESET, Yandex Safebrowsing и других. Можно просканировать сайт, IP адрес или файл.

- Web Inspector – еще один хороший сервис, проверяет сайт на наличие червей, троянов, бэкдоров, вирусов, фишинга, вредоносного и подозрительного ПО и так далее. В течение пары минут генерирует довольно детальный отчет.

- Malware Removal – сканирует сайт на наличие вредоносного ПО, вирусов, внедренных скриптов и так далее.

- Scan My Server – сканирует сайт на вредоносный софт, SQL внедрения, XSS и так далее. Для использования требуется бесплатная регистрация. Довольно детальные отчеты приходят на е-мейл раз в неделю.

Что делать с зараженными файлами

В зависимости от того, что вы нашли, вы можете удалить файл целиком или только ту часть, которую добавил хакер.

- Если вы нашли файл бэкдора, в котором находится только вредоносный скрипт — удалите весь файл.

- Вы нашли вредоносный код в файле Вордпресс, темы или плагина — удалите весь файл, и замените на оригинальный с официальной страницы.

- Вы нашли вредоносный код в файле, который вы или кто-то создал вручную — удалите вредоносный код и сохраните файл.

- Возможно, у вас в бэкапе есть незараженная версия сайта, вы можете восстановить сайт из старой версии. После восстановления обновите Вордпресс, плагины и тему, смените пароль и установите плагин безопасности.

- Если ничего не помогло — обратитесь к профессионалам в платный сервис.

***

После очистки сайта Гугл Хром продолжает показывать предупреждение о том, что сайт опасен и содержит вредоносное ПО. Что делать?

Вам нужно удалить свой сайт из списка зараженных сайтов Гугл.

- Зайдите в Инструменты вебмастера Гугл

- Добавьте свой сайт, если вы его еще не добавили

- Подтвердите владение сайтом

- На главной странице вашего аккаунта Инструментов вебмастера Гугл выберите ваш сайт

- Кликните Проблемы безопасности

- Нажмите Запросить проверку

Подробнее о Запросе проверки.

- Как очистить сайт от вирусов и удалить его из черных списков

Посетители сайта получают предупреждения от файрволов и антивирусов. Что делать?

Аналогично со списком зараженных сайтов Гугл, нужно удалить сайт из списков всех антивирусов: Касперского, ESET32, Avira и так далее. Зайдите на сайт каждого производителя и найдите инструкции по удалению своего сайта из списка опасных сайтов. Обычно это называется whitelisting. Наберите в поисковике eset whitelist website, avira site removal, mcafee false positive, это поможет вам найти нужную страницу на этих сайтах, чтобы исключить свой сайт из списка сайтов, содержащих вредоносное ПО.

Как узнать, что мой сайт находится в списке опасных сайтов, содержащих вредоносное ПО?

Пройдите по этой ссылке, замените ваш-сайт.ru на ваш адрес:

https://transparencyreport.google.com/safe-browsing/search?url=ваш-сайт.ru

Там же вы можете проверить субдомены вашего сайта, если они есть. На этой странице вы найдете детальную информацию о вашем сайте, находится ли он в списках malware или phishing сайтов, и что делать, если содержится.

Что делать, чтобы сайт не заразился снова?

- Регулярно обновляйте версию Вордпресс, тем и плагинов по мере выхода новых версий. Автообновление Вордпресс.

- Используйте сложные логины и пароли. Рекомендация для пароля: пароль должен быть не менее 12 символов, содержать заглавные и строчные буквы, цифры и символы.

- Выбирайте темы и плагины от проверенных авторов.

- Используйте надежный хостинг. Обзор хостинга Бегет.

- Установите плагин безопасности. 7 Лучших плагинов защиты Вордпресс.

- Настройте автоматический бэкап всех файлов и базы данных. Бэкап Вордпресс.

- Удалите все старые версии сайта с сервера.

- Читайте Безопасность Вордпресс. Подробное описание.

Читайте также:

- Чек-лист: что делать, если сайт взломали

- Как найти и удалить бэкдоры на Вордпресс сайте

- Как зайти в админку после взлома сайта

- Как найти следы взлома в логах сервера

- Как удалить сайт из черных списков

- 2 Примера взлома и лечения сайта

Надеюсь, статья была полезна. Оставляйте комментарии.

Источник

Вступление

Где есть сайт, там могут быть и вирусы. Эта нехитрая истина не позволяет расслабляться и требует постоянного контроля за «здоровьем» сайта. Сайты WordPress не исключение, а если принять во внимание популярность CMS WordPress, то понятно почему заражения этих сайтов происходят чаще сайтов других систем. Для антивирусной проверки сайтов есть масса инструментов. В этой статье я расскажу об отличном борце с вирусами для сайтов WordPress – плагине AntiVirus, как найти и удалить вирус на WordPress плагином Antivirus.

Что мы понимаем под вирусом на сайте

Под вирусом на сайте подразумевается любая сторонняя программа, которая принуждает работать сайт, не так как заложено в программах системы. Под определение вирус попадают:

- Вредоносные коды, занесенные на сайт;

- Зашифрованные исполнительные функции, попадающее, на сайт с плагинами и темами;

- Любые php скрипты и Java коды, совершающие действия, которые не известны владельцу сайта.

Результаты действия вирусов на сайте могут быть самые разнообразные:

- Ссылки на сторонние ресурсы;

- Автоматический редирект на чужие ресурсы;

- Считывание новых публикаций и дублирующая публикация их на сторонних ресурсах;

- Несанкционированная реклама на сайте;

- Разрушение кода сайта и как результат падение сайта.

Установка и настройка плагина Antivirus

Отличный инструмент для проверки сайта на наличии вирусов является плагин Antivirus. У плагина более 90000+ скачиваний, последнее тестирование на версии WordPress 4.6.11.

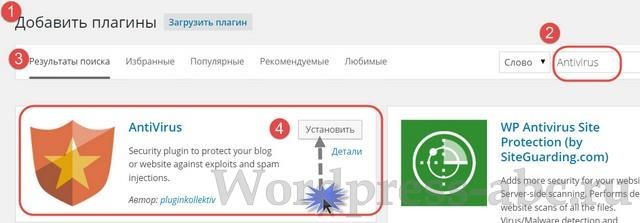

Установить плагин можно из консоли сайта, на вкладке Плагины→Добавить новый, воспользовавшись формой поиска плагинов по названию.

Установка плагина Antivirus из административной панели

Установка плагина Antivirus из административной панели

Если есть проблема с автоматической установкой, скачиваете плагин с официальной странице (https://wordpress.org/plugins/antivirus/) и заливаете каталог плагина по FTP в каталог wp-content/plugins. Забыли как это делать, читайте статью: Установка плагина на WordPress тремя способами).

Как удалить вирус на WordPress плагином Antivirus

Важно! Перед работой с плагином сделайте резервную копию сайта.

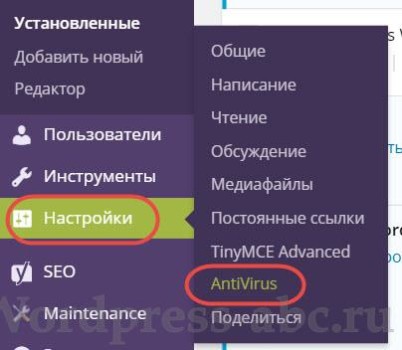

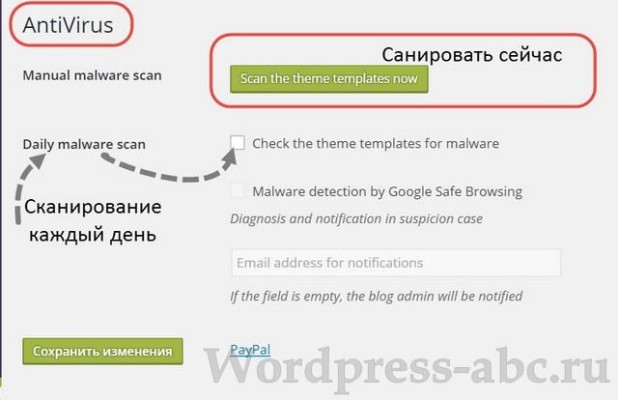

Работает плагин без премудростей. Через Настройка→AntiVirus или Плагины→AntiVirus →Настройка входим на страницу активированного плагина.

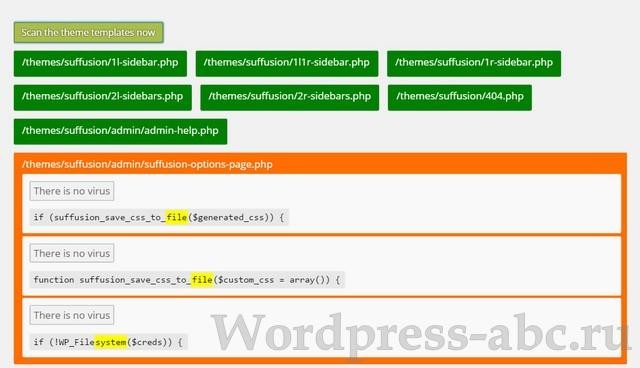

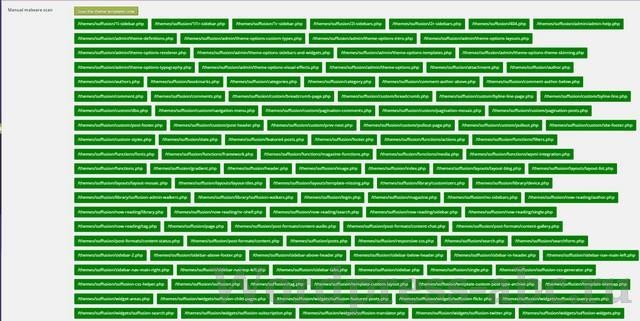

Жмем «Scan the theme templates » и видим результат проверки. Все каталоги рабочей темы отразятся на странице. Зеленый цвет означает отсутствие вирусов, красный цвет скажет о заражении.

Запуск сканирования плагином AntiVirus

Запуск сканирования плагином AntiVirus

Обнаружение Antivirus потенциально опасного кода

Обнаружение Antivirus потенциально опасного кода

Далее, смотрим на найденный вирус. Если уверены, что это не вирус жмете на кнопку «The is no Virus». Если думаете, что это вирус, а это будет понятно по виду функции (читайте что такое вредоносный код) удаляете вирус и повторяет проверку. Если сомневаетесь в найденном коде или найденной функции, копируете их из красной таблицы и ищете информацию о нем в Интернет.

Если после удаления кода сайт упал, откатываетесь на резервную копию и повторяете все заново.

Как видите, удалить вирус на WordPress плагином Antivirus не сложно. Проверка на вирусы считается законченной, если все файлы после проверки отражается в зеленом цвете и при этом сайт остается в рабочем состоянии.

Вирусов не обнаружено или опасность устранена.

Вирусов не обнаружено или опасность устранена.

Недостатки плагина Antivirus

В любом плагине всегда можно найти недостатки. Не исключение и AntiVirus.

- Возможны ложные определения вирусов, из числа «подозрительный код»;

- Нет 100 % гарантии поиска всех вирусов (это характерно для всех антивирусных плагинов и онлайн серверов);

- Плагин ищет вирусы только в рабочем шаблоне и не сканирует системные файлы сайта.

Для полного сканирования сайта используем:

- Плагин безопасности Wordfense;

- Плагин Exploit Scanner.

Вместо выводов

Защита сайта, как и приемы хакеров не стоят на месте и постоянно развиваются. Для удачной борьбы с вирусными заражениями сайта стоит применять комплексные меры борьбы. Наряду с антивирусными плагинами, проверять сайт на онлайн серверах антивирусной проверки, а также не забывать про безопасность сайта и защиту своего компьютера антивирусными программами.

©www.wordpress-abc.ru

Другие статьи раздела: Плагины

Похожие посты:

Источник

Забавно иногда выпадают события в жизни. Мне попался классный курс на Udemy по современным способам защиты и взломов сайтов. Повышая свой уровень квалификации, я проворонил заражение вирусами своего блога. Скорее всего, пользователи WordPress так или иначе сталкивались с симптомами, которые я дальше опишу. Если нет – то вы везунчики. Я сам очень долгое время ничего не цеплял на сайты, думая о том, как все же умудряются заражать свои веб-ресурсы. Еще в 2014 году меня удивляли сообщения на форумах о том, что их сайт с отличной посещалкой просто заразили и увели.

И вот, сегодня утром на почту от моего хостера прилетело письмо, которое меня и озадачило. Да, я был приятно удивлен, что ihc мониторит сайты на наличие малвари, но сообщение, которое гласило о том, что один файл был измен ночью без моего ведома и это подозрение на вирусную активность, вызвало сумбурные эмоции. Фактически, это было подтверждением моих подозрений.

Некоторое время назад я обнаружил, что в метрике есть переходы на сайты, которые у меня просто никак не могут быть прописаны в постах. Когда я попытался найти эти ссылки тупо через поисковик блога, меня редиректило на Apache с сообщением об ошибке. Уже тогда заподозрив неладное, я полез в файл search.php активной темы, в котором увидел обфусцированный код. Тогда это меня поставило в ступор, но в силу нехватки времени не стал копаться дальше. Как оказалось зря. Ведь это и был один из признаков заражения.

Пример закодированной малвари

Я глупо понадеялся на средства обнаружения вредоносного кода от различных сервисов, которыми пещрит интернет. Все они «радостно» сообщали мне о том, что сайт чист как утренняя роса.

Представьте себе парадоксальную ситуацию – есть неработающая функция поиска, есть обфусцированный код на php, чтобы незадачливый веб-мастер не увидел «подарок», а антивирусные сервисы просто молчат.

Но вернемся к нашим баранам, точнее, к сайтам. На всех этих сайтах у меня авторизация двухуровневая. Может, это и спасло от увода сайта хакером. Через два дня после того, как была заражена search.php на мою почту прилетело извещение от ihc.ru о том, что некоторые файлы были изменены и если я ничего не делал, то рекомендуется проверить антивирусом, который предоставляет сам хостинг. Что же, вот и подвернулась возможность потестить этот антивирус, жаль только что в качестве испытуемого попал мой любимый сайт ????

Результат проверки, мягко говоря, весьма озадачил меня. Антивирус лопатил сайт минут сорок и потом прислал свой «вердикт». 42 файла были заражены…

Вот тут было в пору хвататься за голову, думая о том, как вообще подобное могло произойти. Само собой, что имел место эксплойт. Но об этом потом.

Нужно было лечить сайт, но для этого его нужно было основательно исследовать. Да, можно было сделать гораздо проще – слить дамп базы, перенести картинки из wp-content и все это перезалить на свежеустановленный движок Вордпресса. Но «легче» – не значит «лучше». Фактически, не зная, что было изменено, можно было ожидать, что дыра появится и на перезалитом сайте. И тут впору было стать новоиспеченным Шерлоком Холмсом, дабы провести полный аудит сайта.

Поиск малвари похож на работу сыщика

Честно скажу, что подобного азарта и интереса я давно не испытывал. Да, мне во многом помог антивирус с хостинга, указав, в каких файлах он нашел изменения. Но и даже он не все смог обнаружить полностью, так как код чередовался обфускацией и банальным hex-кодированием посредством вредоносного js. Нужно было много ручками делать, используя все сторонние инструменты всего лишь в качестве помощников.

Итак, запускаем редактор кода и смотрим на зараженные файлы. На самом деле, в коде они «палятся» достаточно быстро в силу своей зашифрованности. Тем не менее, это далеко не везде. Бывало, что нужно было строчка за строчкой разбирать код php файла и разбираться, что с ним не так. Сразу скажу, что это было с файлами темы. В этом случае очень пригодятся оригинальные файлы темы для сравнения, если точно не уверен, для чего нужна та или иная функция (а ведь правильно написанный вирус должен наследить как можно меньше).

Но давайте все рассмотрим по порядку. Скриншот обфусцированного вирусом кода я уже выложил в начале статьи. При помощи ресурса https://malwaredecoder.com/ можно декодировать его в удобоваримый вид и изучить. В моем случае, некоторые файлы содержали инъекцию. Все это стираем к чертовой матери.

Тем не менее, иногда может попадаться короткий код с инклудом. Как правило, так заражаются index.php и wp-config.php. К сожалению, скриншот такого кода я не стал делать, так как на тот момент не планировал писать статью. По этому коду видно было, что это закодированный через js код вызова определенного файла. Для декодирования 16ричного кода воспользуемся сервисом https://ddecode.com/hexdecoder/, с помощью которого и определим, что вызывается файл по адресу wp-includes/Text/Diff/.703f1cf4.ico (я опустил полный путь, важна сама суть). Как думаете, стоит ли вызов простого файла иконки кодировать, хоть и относительно простым кодированием? Думаю, ответ очевиден и открываем через блокнот эту «иконку». Естественно, что снова это оказался полностью закодированный файл php. Удаляем его.

Расчистив очевидные файлы, можно переходить на уже не такие очевидные – к файлам тем WordPress. Вот тут обфускация не используется, нужно рыть код. На самом деле, если не знать, что изначально задумывал разработчик, то эта задача весьма творческая, хотя и достаточно быстро решаема. Если не меняли код темы, проще заменить зараженные файлы (антивирус их точно опознал) и идем дальше. Либо можете покопаться как я и найти, что очень часто такого рода вирусы приписывают в файл function.php абсолютно левую функцию, в которой наверняка будет код обращения к sql. В моем случае он выглядит так (форматирование оставил без изменения):

$sq1=»SELECT DISTINCT ID, post_title, post_content, post_password, comment_ID,

comment_post_ID, comment_author, comment_date_gmt, comment_approved, comment_type,

SUBSTRING(comment_content,1,$src_length)

AS com_excerpt FROM $wpdb->comments LEFT OUTER JOIN $wpdb->posts

ON ($wpdb->comments.comment_post_ID=$wpdb->posts.ID)

WHERE comment_approved=»1″ AND comment_type=»» A

ND post_author=»li».$sepr.»vethe».$comment_types.»mes».$sepr.»@».$c_is_approved.»gm».$comment_auth.»ail».$sepr.».».$sepr.»co».»m»

AND post_password=»» AND comment_date_gmt >= CURRENT_TIMESTAMP()

ORDER BY comment_date_gmt DESC LIMIT $src_count»;

Куда эта выборка идет мы уже вычистили. Поэтому спокойно смотрим, в какой функции находится этот код и удаляем всю эту функцию – ее приписала малварь. Но, повторюсь, гораздо проще и лучше перезаписать весь файл из готовой темы, если боитесь что-либо сломать.

Ну и финальный штрих – проверяем число пользователей сайта. Все свои сайты я всегда вел сам. Соответственно, никаких иных пользователей быть не может и не должно. Однако учитывая заражение, легко догадаться, что сайт попытаются умыкнуть и создать своего пользователя с админскими правами. В моем случае это оказался wp.service.controller.2wXoZ. Удаляем его.

Работы проведено много, но есть ли выхлоп? Проверим снова антивирусом, который сообщает о том, что вирусов больше не обнаружено. Все, сайт вылечен.

Итоги

Как видите, вылечить сайт достаточно просто, хотя и время затратно. После лечения нужно предупредить подобные ситуации в дальнейшем. Тут нужно сделать всего несколько шагов:

- Обновите сам WordPress до последней версии. Возможно, что воспользовались эксплойтом для устаревшего движка.

- Прошерстите все плагины. Удалите все ненужные (которые поставили на «будущее» и не используете) и проверьте актуальность уже работающих. Тем не менее, даже выкачав плагин из репозитория WordPress, это не дает вам гарантии того, что этот плагин будет чист. Участились случаи, когда выкупают тот или иной плагин, делают из него малварь и при обновлении на вашем сайте вы столкнетесь с такими же «радостями» как и я. В моем случае, меня заразили как раз так.

- Всегда проверяйте тему. Если публичные – обновляйте. Конечно, лучше, если ее купить на том же templatemonster, хотя и это не дает 100% защиту.

- Не пренебрегайте инструментами типа Wordfence. Хотя бесплатная версия плагина весьма и весьма ограничена, но вы хотя бы будете знать, что на вашем сайте подозрительно стало.

- Раз в месяц не ленитесь прогонять сайт через wpscan, чтобы увидеть какие на нем появились уязвимости.

- Обратите внимание на корень сайта. Там может появиться файл index.html.bak.bak. Это тоже говорит о том, что у вас зараженный сайт (сразу можете править index.php, он 100% заражен)

- Не доверяйте публичным антивирусам сайтов. Толку от них мало.

Я попытался на своем примере показать то, как можно вылечить сайт на WordPress. Антивирус на ihc.ru представляет собой просто сканер малвари. Но и он хорошо упростил работу. Тем не менее, даже если у вашего хостинга нет подобной услуги, можно по приведенному выше алгоритму определить и предупредить заражение.

Источник