Вирус шифровальщик как вылечить и расшифровать файлы

Вирус-шифровальщик: платить мошенникам или нет

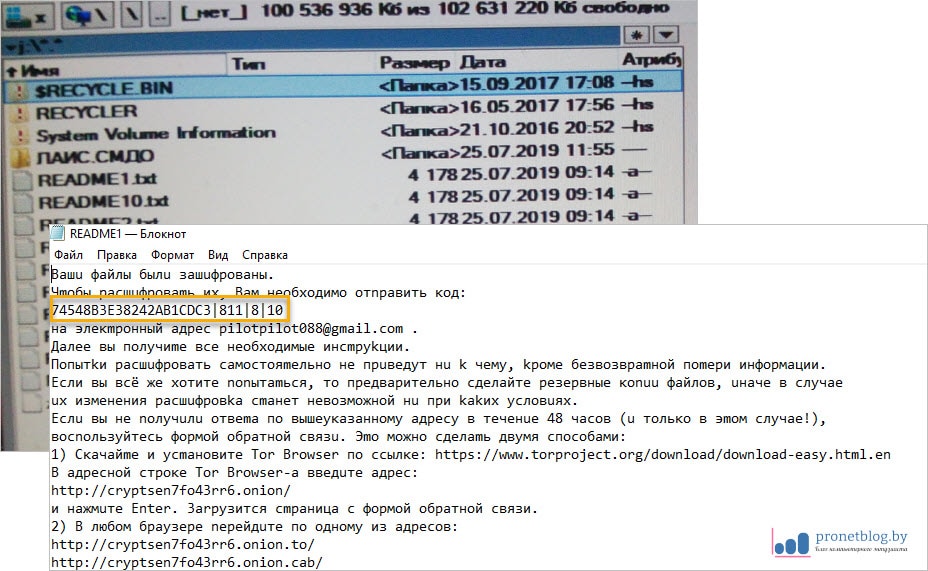

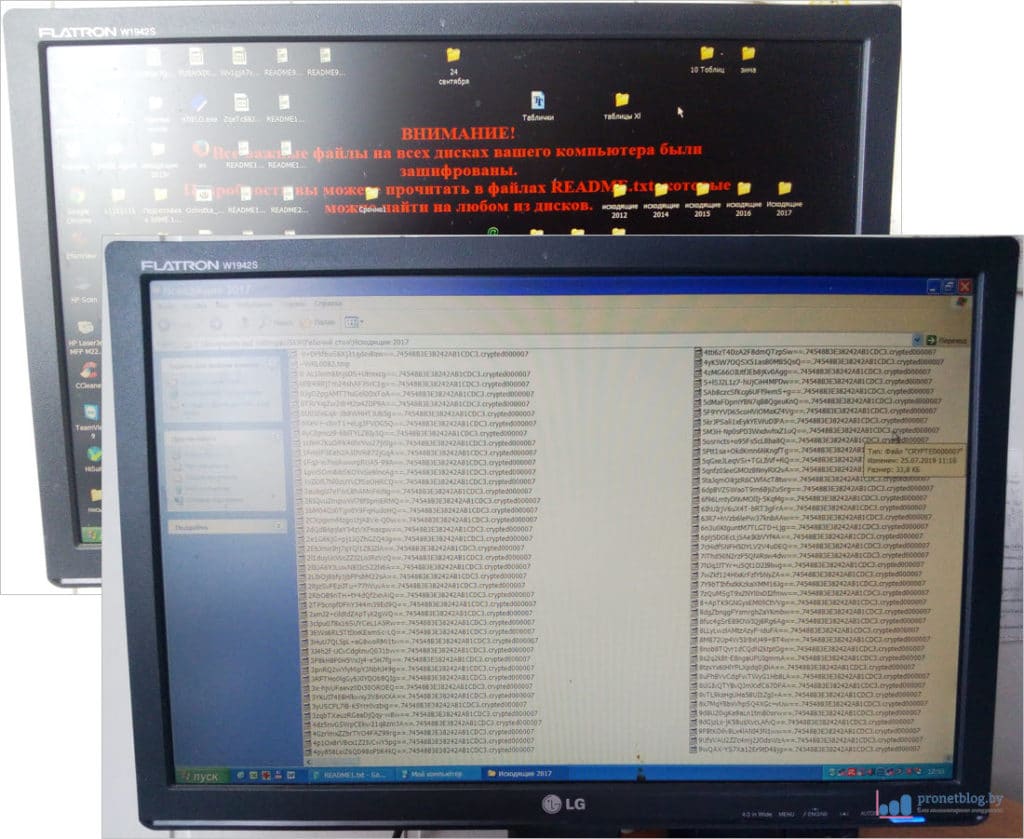

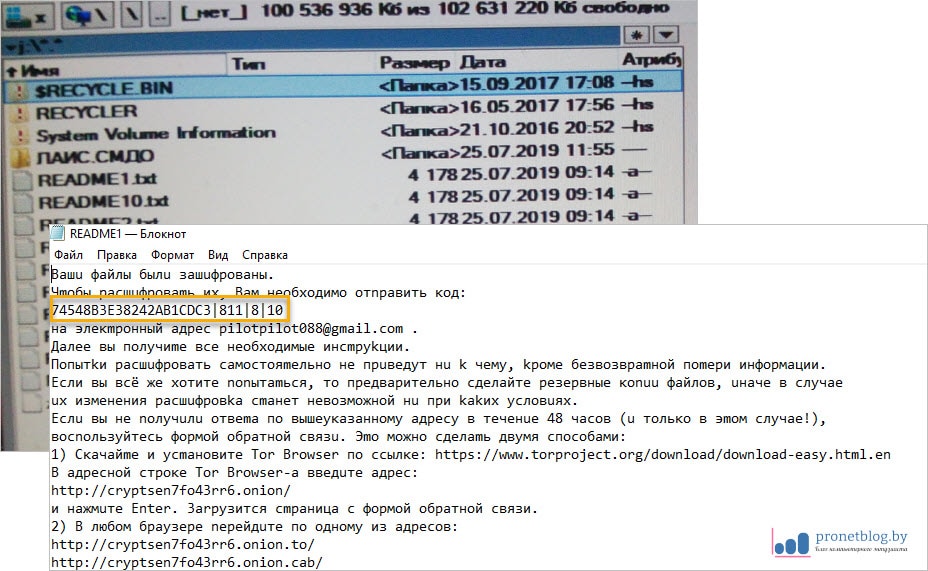

Вот и настал этот черный день. На одной из важных рабочих машин активно поработал вирус-шифровальщик, после чего все офисные, графические и многие другие файлы приняли разрешение crypted000007, которые на момент написания статьи расшифровать невозможно.

Также на рабочем столе появились обои с надписью типа «Ваши файлы зашифрованы», а в корне локальных дисков текстовые документы readme с контактной информацией мошенника. Естественно, он хочет выкуп за расшифровку.

Лично я не связывался с этим козлом(ами), чтобы не поощрять подобную деятельность, но знаю, что ценник в среднем начинается от 300 долларов и выше. Вот и думайте сами, как поступать. Но если у вас зашифровались очень значимые файлы, например, базы 1С, а резервной копии нет, то это крах вашей карьеры.

Забегаю наперед скажу, что если вы питаете надежду на расшифровку, то ни в коем случае не удаляйте файл с требованием денег и ничего не делайте с зашифрованными файлами (не изменяйте название, расширение и т.д.). Но давайте обо всем по порядку.

Вирус шифровальщик — что это такое

Это вредоносное (ransomware) программное обеспечение, которое шифрует данные на компьютере по очень стойкому алгоритму. Дальше приведу грубую аналогию. Представьте, что вы на вход в Windows установили пароль длиной несколько тысяч символов и забыли его. Согласитесь, вспомнить невозможно. А сколько жизней займет у вас ручной перебор?

Так и в случае с шифровальщиком, который использует легальные криптографические методы в противоправных целях. Подобные вирусы, как правило, используют асинхронное шифрование. Это значит, что используется пара ключей.

Шифруются файлы с помощью открытого ключа, а расшифровать их можно имея закрытый ключ, который есть только у мошенника. Все ключи уникальны, поскольку генерируются для каждого компьютера отдельно.

Именно поэтому я говорил в начале статьи о том, что нельзя удалять файл readme.txt в корне диска с требованием выкупа. Именно в нем и указан открытый ключ.

Электронный адрес вымогателя в моем случае [email protected] Если вбить его в поиск, то становится понятен истинный масштаб трагедии. Пострадало очень много людей.

Поэтому еще раз говорю: ни в коем случае никак не изменяйте поврежденные файлы. Иначе вы потеряйте даже малейший шанс на их восстановление в дальнейшем.

Также не рекомендуется переустанавливать операционную систему и чистить временные и системные каталоги. Короче, до выяснения всех обстоятельств ничего не трогаем, дабы не усложнить себе жизнь. Хотя, казалось бы, куда уже хуже.

Попадает данная зараза на компьютер чаще всего по электронной почте с горящей темой наподобие «Срочно, руководителю. Письмо из банка» и тому подобное. Во вложении, которое может выглядеть безобидным pdf или jpg файлом и кроется враг.

Запустив его, ничего страшного, на первый взгляд, не происходит. На слабом офисном ПК пользователь может заметить некую «тормознутость». Это вирус, маскируясь под системный процесс, уже делает свое грязное дело.

На Windows 7 и выше при запуске вредителя будет постоянно появляться окно Контроля учетных записей с запросом разрешения изменений. Конечно же, неопытный пользователь со всем согласиться, тем самым подписав себе приговор.

Да, по факту вирус уже блокирует доступ к файлам и когда закончит, на рабочем столе появится надпись с предупреждением «Ваши файлы зашифрованы». В общем, это попа. Дальше начинается жесть.

Как вылечить вирус-шифровальщик

Исходя из вышенаписанного можно сделать вывод, что если страшная надпись на рабочем столе еще не появилась, а вы уже увидели первые файлы с непонятными длинными названиями из хаотичного набора различных символов, немедленно достаньте компьютер из розетки.

Именно так, грубо и бескомпромиссно. Тем самым вы остановите алгоритм работы зловреда и сможете хоть что-то спасти. К сожалению, в моем случае сотрудник этого не знал и потерял все. Твою мать…

Вишенкой на торте для меня был тот факт, что, оказывается, данный вирус без проблем шифрует все подключенные к ПК съемные носители и сетевые диски с правами доступа на запись. Именно там и были резервные копии.

Теперь о лечении. Первое, что нужно понимать: вирус лечится, но файлы так и останутся зашифрованными. Возможно, навсегда. Сам процесс лечения ничего сложного из себя не представляет.

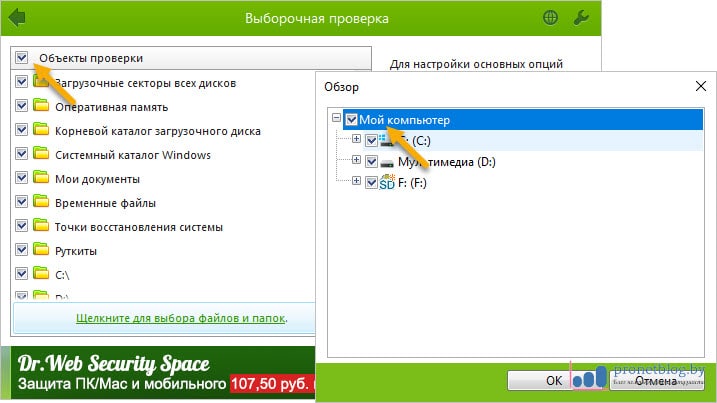

Для этого необходимо подключить винчестер к другому компьютеру и просканировать утилитами вроде Dr.Web CureIt или Kaspersky Virus Removal Tool. Можно для надежности двумя поочередно. Если нести зараженный винт на другой комп сцыкотно, загрузитесь с Live CD.

Как правило, подобные антивирусные решения без проблем находят и удаляют шифровальщик. Но иногда они ничего не обнаруживают, поскольку вирус, сделав свою работу, может сам удалиться из системы. Такой вот сучий потрох, которые заметает все следы и затрудняет его изучение.

Предвижу вопрос, почему антивирус сразу не предотвратил проникновения нежелательно ПО на компьютер? Тогда бы и проблем не было. На мой взгляд, на данный момент антивирусы проигрывают битву с шифровальщиками и это очень печально.

К тому же, как я уже говорил, подобные вредоносные программы работают на основе легальных криптографических методов. То есть получается, что их работа как бы и не является противоправной с технической точки зрения. В этом и заключается трудность их выявления.

Постоянно выходят новые модификации, которые попадают в антивирусные базы только после заражения. Так что, увы, в этом случае 100% защиты быть не может. Только бдительное поведение при работе на ПК, но об этом чуть позже.

Как расшифровать файлы после вируса

Все зависит от конкретного случая. Выше писалось, что модификации вируса-шифровальщика могут быть какие угодно. В зависимости от этого, зашифрованные файлы имеют разные расширения.

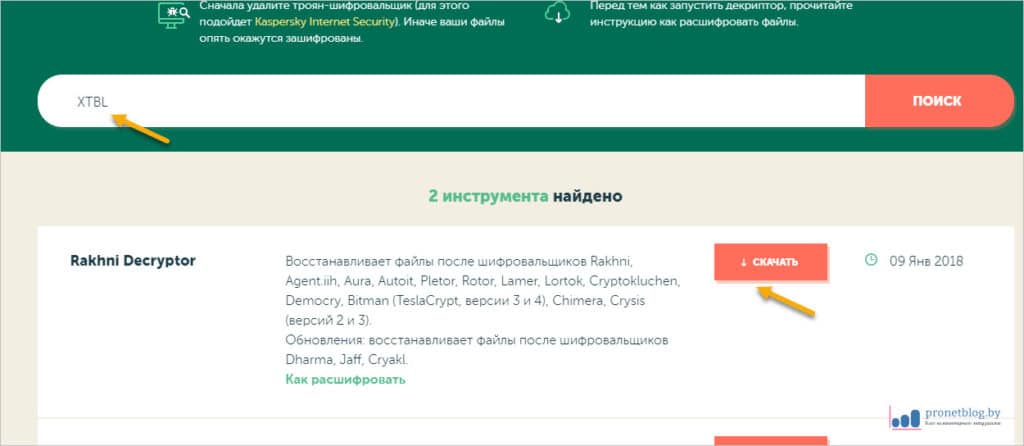

Хорошая новость заключается в том, что для многих версий заразы антивирусные компании уже придумали дешифраторы (декрипторы). На русскоязычном рынке лидером является «Лаборатория Касперского». Для этих целей был создан следующий ресурс:

noransom.kaspersky.com

На нем в строке поиска вбиваем информацию по расширению либо электронную почту из записки о выкупе, жмем «Поиск» и смотрим, есть ли спасительная утилита для нас.

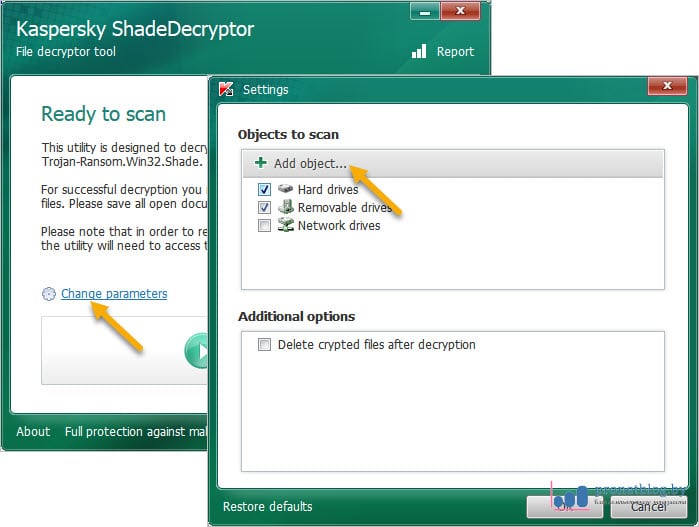

Если повезло, скачиваем программу из списка и запускаем. В описании к некоторым дешифраторам говорится, что при работе на компьютере должен быть интернет для возможности расширенного поиска ключей в онлайн-базе.

В остальном же все просто. Выбираем конкретный файл или диск полностью и запускаем сканирование. Если активировать пункт «Delete crypted files», то после дешифровки все исходные файлы удалятся. Ой, я бы так не спешил, сразу нужно взглянуть на результат.

Для некоторых видов вируса программа может попросить две версии файла: исходную и зашифрованную. Если первой нет, значит, пиши пропало.

Также у пользователей лицензионных продуктов «Лаборатории Касперского» есть возможность обратиться на официальный форум за помощью с расшифровкой. Но пошерстив его со своим расширением (crypted000007) я понял, что ничем там не помогут. То же самое можно сказать и про Dr.Web.

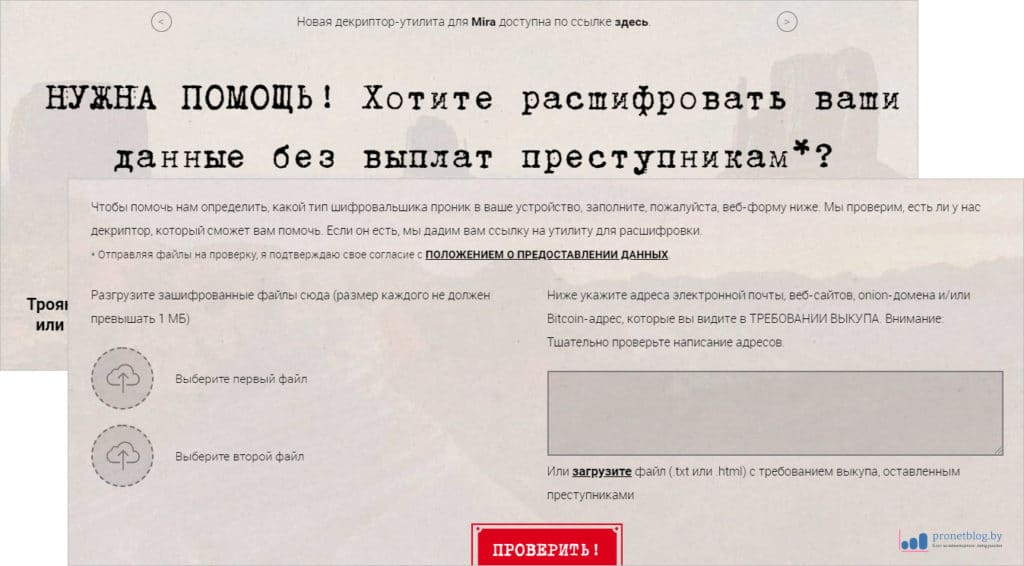

Есть еще один подобный проект, но уже международный. По информации из интернетов его поддержку осуществляют лидирующие производители антивирусов. Вот его адрес:

nomoreransom.org

Конечно, может оно и так, но сайт работает некорректно. На главной странице предлагается загрузить два зашифрованных файла, а также файл с выкупом, после чего система даст ответ, есть дешифровщик в наличии или нет.

Но вместо этого происходит переброс на раздел с выбором языка и на этом все. Поэтому можно самостоятельно зайти в раздел «Декриптор-утититы» и попробовать найти нужную программу.

Делать это не очень удобно, поскольку в кратком описании имеющегося ПО нет четкого указания на поддерживаемые расширения зашифрованных файлов. Для этого нужно читать расширенную инструкцию для каждого типа декриптора.

В процессе написания публикации был найден аналогичный сервис, который исправно работает по такому же принципу. Он поможет определить название угрозы и предложит «волшебную таблетку», если таковая имеется. В верхнем правом углу сайта имеется кнопка переводчика для удобства пользователей.

id-ransomware.malwarehunterteam.com

Что делать? Платить или не платить

Если вы дочитали до этого заголовка, значит, файлы у вас по-прежнему стабильно зашифрованы. И тут вопрос: как поступить дальше? Ведь в случае шифровки крайне значимых файлов может быть парализована работа даже крупных предприятий, не говоря уже о малом бизнесе.

Первое, можно выполнить инструкцию мошенника и заплатить выкуп. Но статистика «Лаборатории Касперского» говорит о том, что каждое пятое предприятие так и не получило ключ с дешифратором после оплаты.

Это может происходить по разным причинам. Например, вирусом могли воспользоваться не сами создатели, у которых есть закрытый ключ, а мошенники-посредники.

Они просто модифицировали код зловреда, указав в файле выкупа свои данные, а второго ключа-то у них нет. Деньги получили и свалили. А вы кукуйте дальше.

В общем, не будут врать, всех технических нюансов я и сам не знаю. Но в любом случае заплатив вымогателям, вы мотивируете их на продолжение подобной деятельности. Ведь раз это работает и приносит деньги, почему нет.

Но в интернете я нашел как минимум две конторы, которые обещают помочь в этой беде и расшифровать даже файлы с расширением crypted000007. В одну из них я с большой боязнью обратился.

Скажу честно, ребята мне не помогли, поскольку сразу сказали, что дешифровщика у них нет, но могут попробовать восстановить около 30% оригинальных файлов, которые удалил вирус, с помощью низкоуровневого сканирования.

Я подумал и отказался. Но спасибо им, что лапши на уши не вешали, уделили время и все трезво пояснили. Ну и раз у них нет ключа, значит, они не должны взаимодействовать с мошенниками.

Но есть другая, более «интересная» контора, которая дает 100% гарантию на успех операции. Ее сайт находится вот по этому адресу:

dr-shifro.ru

Я попробовал пошерстить по профильным форумам, но так и не смог найти отзывов реальных клиентов. То есть все о ней знают, но мало кто пользовался. Замкнутый круг.

Эти ребята работают по факту полученного результата, никаких предоплат нет. Опять же повторюсь, дают гарантию на расшифровку даже crypted000007. Значит, у них есть ключ и декриптор. Отсюда вопрос: а откуда у них это добро? Или я чего-то не понимаю?

Не хочу говорить что-плохое, возможно, они добрые и пушистые, работают честно и помогают людям. Хотя технически без мастер-ключа это просто невозможно. В любом случае против них все же нашлась компрометирующая информация.

Хотя если вас вдруг приперло к стенке дальше некуда, попробуйте обратиться. Но все на собственных страх и риск. И деньги, много денег не забудьте.

Как защититься от вируса-шифровальщика

Приведу несколько основных постулатов, которые помогут обезопаситься, а в случае проникновения подобного зловреда свести потери к минимуму. Как-никак я все это прочувствовал на собственной шкуре.

Делать регулярные бэкапы на съемных (изолированных от сети) носителях. Без преувеличения могу сказать, это самое главное.

Не работать под учетной записью с правами администратора, чтобы в случае заражения минимизировать потери.

Внимательно следить за адресатами входящих писем и сбрасываемых ссылок в соц. сетях. Тут без комментариев.

Поддерживать в актуальном состоянии антивирусную программу. Может и спасет, но это неточно.

Обязательно включить теневое копирование файлов в Windows 7/10. Об этом подробно поговорим в ближайших выпусках.

Не выключать систему Контроля учетных записей в Windows 7 и выше.

Я же, в свою очередь, остаюсь с полностью зашифрованными вирусом офисными файлами. Буду периодически заглядывать на все ресурсы, указанные в статье, в надежде когда-нибудь увидеть там декриптор. Возможно, удача улыбнется в этой жизни, кто знает.

Так что, друзья, настоятельно рекомендую не попадать в подобные ситуации. На самом деле в таких моментах присутствует огромный стресс и нервозность. Моя репутация как администратора также пострадала, ведь я не справился с проблемой.

Одно дело, когда шифруются файлы пользователя на домашнем компьютере такие как фильмы, музыка и так далее. Совсем другие, когда теряется доступ ко всему делопроизводству предприятия минимум за 5-7 лет. Это больно, я уже знаю.

Источник

Смотрите также

| Название | Описание | Дата обновления |

|---|---|---|

Rakhni Decryptor | Восстанавливает файлы после шифровальщиков Rakhni, Agent.iih, Aura, Autoit, Pletor, Rotor, Lamer, Lortok, Cryptokluchen, Democry, Bitman (TeslaCrypt, версии 3 и 4), Chimera, Crysis (версий 2 и 3). Обновления: восстанавливает файлы после шифровальщиков Dharma, Jaff, новые версии Cryakl, Yatron, FortuneCrypt. Как расшифровать Скачать | 25 Сен 2019 |

Rannoh Decryptor | Восстанавливает файлы после шифровальщиков Rannoh, AutoIt, Fury, Crybola, Cryakl, CryptXXX (версий 1, 2 и 3), Polyglot или Marsjoke. Как расшифровать Скачать | 20 Дек 2016 |

Wildfire Decryptor | Восстанавливает файлы после шифровальщика Wildfire. Как расшифровать Скачать | 24 Авг 2016 |

Shade Decryptor | Восстанавливает файлы после шифровальщика Shade (версий 1 и 2). Как расшифровать Скачать | 25 Июл 2016 |

CoinVault Decryptor | Восстанавливает файлы после шифровальщиков CoinVault и Bitcryptor. Утилита создана совместно с полицией и прокуратурой Нидерландов. Как расшифровать Скачать | 15 Апр 2015 |

Xorist Decryptor | Восстанавливает файлы после шифровальщиков Xorist и Vandev. Как пользоваться Скачать | 23 Авг 2016 |

Установите Kaspersky Internet Security,

чтобы уберечь свой компьютер от вымогателей

Источник

Подробные инструкции по удалению распространенных вирусов-шифровальщиков. Как восстановить данные с использованием инструментов дешифрования зараженных файлов

Как только троян-вымогатель / шифровальщик попадает в вашу систему, уже поздно пытаться спасти несохраненные данные. Удивительно, но многие киберпреступники не отказываются от своих обязательств после оплаты выкупа и действительно восстанавливают ваши файлы. Конечно, никто гарантий вам не даст. Всегда есть шанс, что злоумышленник заберет деньги, оставив вас наедине с заблокированными файлами.

Тем не менее, если вы столкнулись с заражением шифровальщиком, не стоит паниковать. И даже не думайте платить выкуп. Сохраняя спокойствие и хладнокровие, проделайте следующие шаги:

1. Запустите антивирус или антивирусный сканер для удаления трояна

Строго рекомендуется удалить заражение в безопасном режиме без сетевых драйверов. Существует вероятность того, что шифровальщик мог взломать ваше сетевое подключение.

Примечание: данный метод может быть не оптимальным в случае заражения некоторыми вариантами WannaCry, который проверяют доступность killswitch-домена. Если подобные домены зарегистрированы, то зловред прекратит шифрование. Однако, данная ситуация является нетипичной.

Удаление вредоносной программы является важным шагом решения проблемы. Далеко не каждая антивирусная программа сможет справится с очисткой. Некоторые продукты не предназначены для удаления данного типа угроз. Проверьте, поддерживает ли ваш антивирус данную функцию на официальном сайте или связавшись со специалистом технической поддержки.

Основная проблема связана с тем, что файлы остаются зашифрованы даже после полного удаления вредоносного заражения. Тем нем менее, данный шаг как минимум избавит вас от вируса, который производит шифрование, что обеспечит защиту от повторного шифрования объектов.

Попытка расшифровки файлов без удаления активной угрозы обычно приводит к повторному шифрованию. В этом случае вы сможете получить доступ к файлам, даже если заплатили выкуп за инструмент дешифрования.

2. Попробуйте расшифровать файлы с помощью бесплатных утилит

Опять же, вы должны сделать все возможное, чтобы избежать оплаты выкупа. Следующим шагом станет применение бесплатных инструментов для расшифровки файлов. Обратите внимание, что нет гарантий, что для вашего экземпляра шифровальщика существует работающий инструмент дешифрования. Возможно ваш компьютер заразил зловред, который еще не был взломан.

“Лаборатория Касперского”, Avast, Bitdefender, Emsisoft и еще несколько вендоров поддерживают веб-сайт No More Ransom!, где любой желающий может загрузить и установить бесплатные средства расшифровки.

Первоначально рекомендуется использовать инструмент Crypto Sheriff, который позволяет определить ваш тип шифровальщика и проверить, существует ли для него декриптор. Работает это следующим образом:

- Выберите и загрузите два зашифрованных файла с компьютера.

- Укажите на сайте электронный адрес, который отображается в информационном сообщение с требованием выкупа.

- Если адрес электронной почты неизвестен, загрузите файл .txt или .html, содержащий заметки шифровальщика.

Crypto Sheriff обработает эту информацию с помощью собственной базы данных и определит, существует ли готовое решение. Если инструменты не обнаружены, не стоит отчаиваться. Одни из декрипторов все-равно может сработать, хотя вам придется загрузить и протестировать все доступные инструменты. Это медленный и трудоемкий процесс, но это дешевле, чем платить выкуп злоумышленникам.

Инструменты дешифрования

Следующие инструменты дешифрования могут расшифровать ваши файлы. Нажмите ссылку (pdf или инструкция) для получения дополнительной информации о том, с какими вымогателями работает инструмент:

- TurkStatic Decryptor (инструкция) (обновлено 26-11-2019)

- Hakbit Decryptor (инструкция) (обновлено 22-11-2019)

- Nemty Decryptor (инструкция) (обновлено 04-11-2019)

- Paradise Decryptor (инструкция) (обновлено 04-11-2019)

- Puma Decryptor (инструкция) (обновлено 23-10-2019)

- hildacrypt Decryptor (инструкция) (обновлено 14-10-2019)

- muhstik Decryptor (инструкция) (обновлено 14-10-2019)

- GalactiCryper Decryptor/a> (инструкция) (обновлено 04-10-2019)

- Rakhni Decryptor (инструкция) – включая Yatron Ransom, FortuneCrypt Ransom, Jaff, XData, AES_NI, Dharma, Crysis, Chimera, Agent.iih, Aura, Autoit, Pletor, Rotor, Lamer, Lortok, Cryptokluchen, Democry, Bitman (TeslaCrypt) версии 3 и 4. (обновлено 30-09-2019)

- Avest Decryptor (инструкция) (обновлено 30-09-2019)

- WannaCryFake (инструкция) (обновлено 26-09-2019)

- Syrk Decryptor (инструкция) (обновлено 28-08-2019)

- JS WORM 4.0 Decryptor (инструкция) (обновлено 12-08-2019)

- Iams00rry Ransom Decryptor (инструкция) (обновлено 26-07-2019)

- Loocipher Ransom Decryptor (инструкция) (обновлено 26-07-2019)

- Mira Ransom Decryptor (инструкция) (обновлено 26-07-2019)

- ZeroFucks Ransom Decryptor (инструкция) (обновлено 26-07-2019)

- GetCrypt Ransom Decryptor (инструкция) (обновлено 23-05-2019)

- JS WORM 2.0 Decryptor (инструкция) (обновлено 21-05-2019)

- MegaLocker Decryptor (инструкция) (обновлено 06-05-2019)

- ZQ Decryptor (инструкция) (обновлено 03-05-2019)

- Planetary Decryptor (инструкция) (обновлено 29-04-2019)

- Pewcrypt Decryptor (инструкция) (обновлено 29-04-2019)

- HKCrypt Decryptor (инструкция) (обновлено 29-04-2019)

- AuroraDecryptor Decryptor (Emsisoft) (инструкция) (обновлено 29-04-2019)

- AuroraDecryptor Decryptor (Bleeping Computer) (инструкция) (обновлено 29-04-2019)

- Bigbobross fix Decryptor (инструкция) (обновлено 12-03-2019)

- GandCrab Ransom Decryptor (V1, V4 и V5 до версии V5.2) (инструкция) (обновлено 19-02-2019)

- pylocky_decryptor Decryptor by CISCO (инструкция) (добавлено 22-01-2019)

- Annabelle Ransom Decryptor (инструкция) (добавлено 28-02-2018)

- LambdaLocker Ransom Decryptor (инструкция) (добавлено 16-08-2017)

- NemucodAES Decryptor (инструкция) (добавлено 13-07-2017)

- MacRansom Decryptor (инструкция) (добавлено 23-06-2017)

- EncrypTile Decryptor (инструкция) (добавлено 21-06-2017)

- Merry X-Mas Decryptor (или этот инструмент)

- HiddenTear Decryptor (pdf)

- MRCR Decryptor (pdf)

- Chimera Decryptor (инструкция)

- TM Ransomware File Decryptor (инструкция) – расшифровка CryptXXX (V1, V2, V3), CryptXXX (V4, V5), TeslaCrypt V1, TeslaCrypt V2, TeslaCrypt V3, TeslaCrypt V4, SNSLocker, AutoLocky, BadBlock, 777, XORIST, XORBAT, CERBER V1, Stampado, Nemucod, Chimera, LECHIFFRE, MirCop, Jigsaw, Globe/Purge (V1, V2, V3), DXXD V1, Teamxrat/Xpan V2, Crysis, TeleCrypt, DemoTool и WannaCry (WCRY).

- Rannoh Decryptor (инструкция) – включая CryptXXX (1, 2 и 3), Marsjoke aka Polyglot, AutoIt, Fury, Crybola, Cryakl;

- BarRax Decryptor (pdf)

- Noobcrypt Decryptor (pdf)

- Globe3 Decryptor (pdf)

- Teslacrypt Decryptor (инструкция) или этот инструмент (pdf)

- NMoreira Decryptor (pdf)

- Cry9 Decryptor (pdf)

- Alcatraz Decryptor (pdf)

- Popcorn Decryptor (pdf)

- Derialock Decryptor (pdf)

- Shade Decryptor (или этот инструмент) (pdf)

- Globe Decryptor (pdf)

- Damage Decryptor (pdf)

- Bart Decryptor (или этот инструмент)

- Marlboro Decryptor (pdf)

- PHP Ransomware Decryptor (pdf)

- CoinVault (инструкция)

- Globe2 Decryptor (pdf)

- Crypton Decryptor (pdf)

- Crypt888 Decryptor (pdf)

- Globelmposter Decryptor (pdf)

- WildFire Decryptor (инструкция) или этот инструмент (pdf)

- Jigsaw Decryptor (pdf)

- FenixLocker Decryptor (pdf)

- Philadelphia Decryptor (pdf)

- Stampado Decryptor (pdf)

- Xorist Decryptor (pdf)

- Nemucod Decryptor (pdf)

- Gomasom Decryptor (pdf)

- Linux.Encoder 1 Decryptor (pdf) и Linux.Encoder 3 Decryptor (pdf)

- Cryptomix Decryptor (или этот инструмент)

- Ozazalocker Decryptor (pdf)

Количество доступных декрипторов может изменяться с течением времени, мы будем регулярно обновлять информацию, проверяя веб-сайт No More Ransom!

Запустить средство дешифрования файлов совсем несложно. Многие утилиты поставляются с официальной инструкцией (в основном это решения от Emsisoft, Kaspersky Lab, Check Point или Trend Micro). Каждый процесс может немного отличаться, поэтому рекомендуется предварительно ознакомиться с руководством пользователя.

Рассмотрим процесс восстановления файлов, зашифрованных трояном-вымогателем Philadelphia:

- Выбираем один из зашифрованных файлов в системе и файл, который еще не был зашифрован. Помещает оба файла в отдельную папку на компьютере.

- Загружает средство дешифрования Philadelphia и перемещаем его в папку с нашими файлами.

- Выбираем оба файла и перетаскиваем их на иконку исполняемого файла декриптора. Инструмент запустит поиск правильных ключей для дешифрования.

- Данный процесс может занять приличное время в зависимости от сложности угрозы.

- После завершения работы, вы получите ключ дешифрования для восстановления доступа ко всем заблокированным шифровальщикам файлам.

- Затем нужно принять лицензионное соглашение и выбрать варианты расшифровки. Вы можете изменить местоположение объектов и опционально сохранить зашифрованные версии.

- В конечном итоге появится сообщение об успешном восстановлении файлов.

Повторимся, что данный процесс не сработает, если для вашего конкретного экземпляра шифровальщика не существует декриптора. Так как многие пользователи предпочитают заплатить выкуп, а не искать альтернативные способы решения проблемы, даже взломанные шифровальщики активно используются киберпреступниками.

Если есть резервная копия: очистите систему и восстановите бэкап

Шаги 1 и 2 будут эффективны только при совместном использовании. Если они не помогут, то используйте следующие рекомендации.

Надеемся, что у вас есть рабочая резервная копия данных. В этом случае даже не стоит задумываться об оплате выкупа – это может привести к более серьезным последствиям, чем ущерб от первичного заражения.

Самостоятельно или делегировав задачу системному администратору, выполните полный сброс системы и восстановите ваши файлы из резервной копии. Защита от действия шифровальшиков – это важная причина использования инструментов резервного копирования и восстановления файлов.

Пользователи Windows могут использовать полный сброс системы до заводских настроек. На официальном сайте Microsoft доступны рекомендации по восстановлению зашифрованных троянами файлов.

Источник