Breaking bad как вылечить

Как-то давно (более полугода назад) пришло письмо на почту от какой-то там компании, как оказалось — фейковой. Текст письма не помню, но во вложении был архив. По неосторожности я его скачал, внутри был файл с расширением exe. Потом какая-то неведомая сила меня толкнула его запустить. Запустил, ничего не открылось и не произошло вообще ничего (так мне казалось на тот момент). Спустя некоторое время мне понадобился один старый документ и я полез за ним на диск. Как же я был удивлен, когда увидел вместо моих документов кучу файлов вида «nevxj0xB0Kp3fcDlo6hleQbMTX8MGheTYUNBRgJ3ZwzzpcLd5gGto7XZ68o

pFEw4F52FEB484FB9F27E33AB.breaking_bad«.

Оригинальных же документов, естественно, что не было. Так произошло со всеми файлами на всех дисках, кроме системного (до сих пор не знаю почему). Позже до меня дошло, что подцепил «вирус», который зашифровал мои документы, изображения, музыкальные файлы, видео файлы в файлы с расширением breaking_bad. Как же я был опечален, ведь там фото 10-летней давности были, любимые фильмы, сериалы, музыка и так далее. И некоторые из них мне были нужны прямо сейчас. Так же в корне каждого диска я заметил кучу файлов readme.txt, которые содержали текст:

Естественно, что они бы потребовали за это кругленькую сумму. Деньги не было желания никакого отдавать злоумышленникам, потому решил самолично разобраться с этим. Маленькое уточнение — на момент шифрования на ПК отсутствовал вообще какой-либо антивирь и фаервол. И так, что я предпринимал.

Простой вариант переименовывания со сменой расширения вообще не дал никакого результата. Далее решил скачать лечащую утилиту drweb cureit. Прогнал ее по системе — та нашла пару десятков троянов и на этом всё. Шифрованные файлы такими и остались. Любые другие антивирусы не дали вообще никакого результата. На просторах интернета нашел информацию от «коллег» по несчастью с такими же признаками заражения. Многим удалось решить проблему при помощи сотрудников от компании Касперского, Dr Web, но для этого нужна была лицензия ( которой у меня не было). Попробовал и различные утилиты от «каспера», типа kaspersky rakhnidecryptor и другие — толку ноль. На этом мне надоело и я решил отложить данный вопрос на другое время. И да, переустановка ОС тоже не даст ничего.

Спустя полгода, решил вновь вернутся к этому. Выдался день, когда делать было нечего и я взялся за это. Результат положительный. Теперь же о том как дешифровать breaking_bad.

Для начала, я проверил ПК утилитой AdwCleaner (by ToolsLib):

- Скачать на рабочий стол и запустить от имени администратора.

- Нажать кнопку Scan (Сканировать).

- По окончании сканирования, в меню Инструменты —> Настройки отметьте дополнительно Сбросить:

Политики IE

Политики Chrome. - Нажмите кнопку «Cleaning» («Очистка») и ждем окончания удаления.

После этого нужно перегрузить ПК.

Теперь о том, как дешифровать файлы breaking_bad:

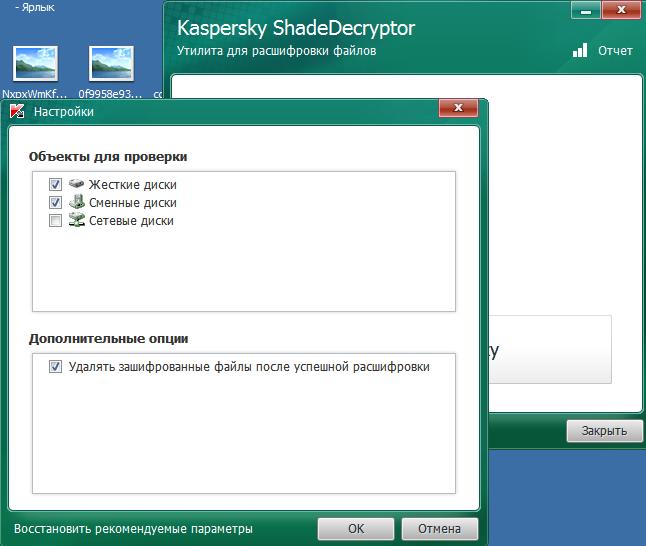

- Скачиваем утилиту ShadeDecryptor от Касперского. Распаковываем архив. Запускаем программу.

- Далее жмем по «Изменить параметры проверки». Здесь выбираем что нужно проверить и ставим галочку напротив пункта «Удалять зашифрованные файлы после успешной проверки».

- Нажимаем «Начать проверку». Далее программа предложит указать путь к любому из зашифрованных файлов. Если утилита не сможет определить идентификатор заражения, она запросит путь к файлу readme.txt. Укажите сей путь.

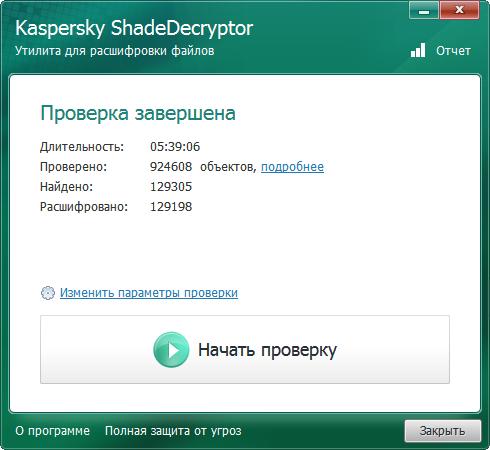

Далее ждем пока не закончится проверка, наблюдая как расшифровываются файлы (один из самых приятных моментов).

На этом всё. Дешифратор breaking_bad успешно расшифровал практически все мои файлы. Пользуйтесь на здоровье данным методом и на будущее — не скачивайте из интернета неизвестные архивы, файлы, как сделал это я ????

С уважением для Вас, Блог свободного человека!

Источник

Внимание. Восстановление баз 1С7, 1C8 и Mssql после атаки шифровальщика, подробности и отзывы читайте в профильной теме.

В этой теме нельзя размещать новые ответы.

#1

Здравствуйте. Тема такая: Мне на e-mail пришло письмо 18 января 2016 года с вирусом. 19 января, я его открыл и он зашифровал больше половины всей инфо. на компе. Прошу помощи.

Систему не переустанавливал.

Высылаю вам и само письмо с вирусом. Пароль на архив: virus

53.6 KB

Просмотры: 183.1 KB

Просмотры: 2177.9 KB

Просмотры: 03.7 MB

Просмотры: 1

Последнее редактирование модератором: 16 Авг 2016

![]()

#3

Здравствуйте. Тема такая: Мне на e-mail пришло письмо 18 января 2016 года с вирусом. 19 января, я его открыл и он зашифровал больше половины всей инфо. на компе. Прошу помощи.

Систему не переустанавливал.

Высылаю вам и само письмо с вирусом. Пароль на архив: virus

3.7 MB

Просмотры: 2112.4 KB

Просмотры: 4

Последнее редактирование модератором: 16 Авг 2016

#4

теперь надеюсь правильно сделал?

![]()

#5

AVG Web TuneUp

MediaGet

TuneUp Utilities 2013 13.0.3020.19 Final

Обнови софт

Служба автоматического обновления программ

Тут недорого version 2.8

удалите через Установку программ

Выполните скрипт в AVZ

ShowMessage(‘Внимание! Перед выполнением скрипта AVZ автоматически закроет все сетевые подключения.’ + #13#10 + ‘После перезагрузки компьютера подключения к сети будут восстановлены в автоматическом режиме.’);

ExecuteFile(‘net.exe’, ‘stop tcpip /y’, 0, 15000, true);

if not IsWOW64

then

begin

SearchRootkit(true, true);

SetAVZGuardStatus(True);

end;

QuarantineFile(‘C:UsersДмитрийAppDataLocalSystemMonitor20161088285630.exe’,»);

QuarantineFile(‘C:UsersДмитрийAppDataLocalHostinstaller1088285630_monster.exe’,»);

DeleteFile(‘C:Program Files (x86)Obnovi SoftObnoviSoft.exe’,’32’);

DeleteFile(‘C:UsersДмитрийAppDataLocalHostinstaller1088285630_monster.exe’,’32’);

DeleteFile(‘C:UsersДмитрийAppDataLocalSystemMonitor20161088285630.exe’,’32’);

DeleteFile(‘C:windowssystem32TasksSystemMonitor2016′,’64’);

DeleteFile(‘C:windowssystem32TasksSoft installer’,’64’);

DeleteFile(‘C:UsersДмитрийappdataroamingaspackageuninstall.exe’,’32’);

RegKeyParamDel(‘HKEY_CURRENT_USER’,’SoftwareMicrosoftWindowsCurrentVersionRun’,’Обнови Софт’);

BC_ImportAll;

ExecuteSysClean;

BC_Activate;

ExecuteREpair(9);

RebootWindows(false);

end.

Будет выполнена перезагрузка компьютера.

Выполните скрипт в AVZ

CreateQurantineArchive(‘c:quarantine.zip’);

end.

Отправьте c:quarantine.zip на этот почтовый ящик: quarantine <at> safezone.cc (замените <at> на @) с указанием ссылки на тему в теме (заголовке) сообщения и с указанием пароля: virus в теле письма.

Карантин прикреплять к сообщениям на данном форуме ЗАПРЕЩЕНО!!!

Выполните ЕЩЕ РАЗ правила, прикрепите к сообщению НОВЫЕ логи

#6

Опишите поподробнее, как выполнить скрипт

![]()

#8

Отослал. Я про это не пойму: Выполните ЕЩЕ РАЗ правила, прикрепите к сообщению НОВЫЕ логи, что нужно сделать

![]()

#9

Написано ведь — опять выполнить правила, прислать новый архив после работы Autologger

#10

Новые логи

107.7 KB

Просмотры: 2

![]()

#11

Обязательно для новых логов было новую тему создавать?

Скачайте Farbar Recovery Scan Tool

и сохраните на Рабочем столе.

- Примечание: необходимо выбрать версию, совместимую с Вашей операционной системой. Если Вы не уверены, какая версия подойдет для Вашей системы, скачайте обе и попробуйте запустить. Только одна из них запустится на Вашей системе.

1. Запустите программу двойным щелчком. Когда программа запустится, нажмите Yes для соглашения с предупреждением.

2. Убедитесь, что в окне Optional Scan отмечены List BCD, Driver MD5 и 90 Days Files.

3. Нажмите кнопку Scan.

4. После окончания сканирования будет создан отчет (FRST.txt) в той же папке, откуда была запущена программа.

5. Если программа была запущена в первый раз, также будет создан отчет (Addition.txt).

6. Отчеты, полученные в пп. 4 и 5, заархивируйте (в один архив) и прикрепите к сообщению.

![]()

#13

1. Откройте Блокнот и скопируйте в него приведенный ниже текст

Toolbar: HKLM-x32 — No Name — {09900DE8-1DCA-443F-9243-26FF581438AF} — No File

FF Extension: No Name — C:Program Files (x86)IObit Apps ToolbarFF [not found]

CHR HKUS-1-5-21-3333847349-855440895-2659428109-1001SOFTWAREGoogleChromeExtensions…ChromeExtension: [bgcifljfapbhgiehkjlckfjmgeojijcb] — hxxps://clients2.google.com/service/update2/crx

CHR HKUS-1-5-21-3333847349-855440895-2659428109-1001SOFTWAREGoogleChromeExtensions…ChromeExtension: [ccfifbojenkenpkmnbnndeadpfdiffof] — hxxps://clients2.google.com/service/update2/crx

CHR HKUS-1-5-21-3333847349-855440895-2659428109-1001SOFTWAREGoogleChromeExtensions…ChromeExtension: [chfdnecihphmhljaaejmgoiahnihplgn] — hxxps://clients2.google.com/service/update2/crx

CHR HKUS-1-5-21-3333847349-855440895-2659428109-1001SOFTWAREGoogleChromeExtensions…ChromeExtension: [dhdgffkkebhmkfjojejmpbldmpobfkfo] — hxxp://clients2.google.com/service/update2/crx

CHR HKUS-1-5-21-3333847349-855440895-2659428109-1001SOFTWAREGoogleChromeExtensions…ChromeExtension: [dmpojjilddefgnhiicjcmhbkjgbbclob] — hxxp://clients2.google.com/service/update2/crx

CHR HKUS-1-5-21-3333847349-855440895-2659428109-1001SOFTWAREGoogleChromeExtensions…ChromeExtension: [fbkdlibjhnblcbjjecnlpkldhbkedfhj] — hxxps://clients2.google.com/service/update2/crx

CHR HKUS-1-5-21-3333847349-855440895-2659428109-1001SOFTWAREGoogleChromeExtensions…ChromeExtension: [lbjjfiihgfegniolckphpnfaokdkbmdm] — hxxps://clients2.google.com/service/update2/crx

CHR HKUS-1-5-21-3333847349-855440895-2659428109-1001SOFTWAREGoogleChromeExtensions…ChromeExtension: [mjbepbhonbojpoaenhckjocchgfiaofo] — hxxps://clients2.google.com/service/update2/crx

CHR HKUS-1-5-21-3333847349-855440895-2659428109-1001SOFTWAREGoogleChromeExtensions…ChromeExtension: [oelpkepjlgmehajehfeicfbjdiobdkfj] — hxxps://clients2.google.com/service/update2/crx

CHR HKUS-1-5-21-3333847349-855440895-2659428109-1001SOFTWAREGoogleChromeExtensions…ChromeExtension: [ojlcebdkbpjdpiligkdbbkdkfjmchbfd] — hxxps://clients2.google.com/service/update2/crx

CHR HKLM-x32…ChromeExtension: [ahkmpjnmnhjkpkacdhkliipnncobgkhk] — hxxps://clients2.google.com/service/update2/crx

CHR HKLM-x32…ChromeExtension: [ehfjihahbphdpljpiadbkmgmhnfehhgi] — hxxps://clients2.google.com/service/update2/crx

CHR HKLM-x32…ChromeExtension: [pchfckkccldkbclgdepkaonamkignanh] — hxxp://clients2.google.com/service/update2/crx

2016-07-29 09:21 — 2016-04-23 07:27 — 00000000 ____D C:UsersДмитрийAppDataRoamingTorrentex

Task: {76581337-E6B5-4336-8F5A-63A0369ADC3E} — SystemMonitor2016 -> No File <==== ATTENTION

Task: {A76C01E9-A29A-4F32-9476-E1933DB6B801} — Soft installer -> No File <==== ATTENTION

Reboot:

2. Нажмите Файл – Сохранить как

3. Выберите папку, откуда была запущена утилита Farbar Recovery Scan Tool

4. Укажите Тип файла – Все файлы (*.*)

5. Введите имя файла fixlist.txt и нажмите кнопку Сохранить

6. Запустите FRST, нажмите один раз на кнопку Fix и подождите. Программа создаст лог-файл (Fixlog.txt). Пожалуйста, прикрепите его в следующем сообщении.

- Обратите внимание, что будет выполнена перезагрузка компьютера.

![]()

#15

- Загрузите SecurityCheck by glax24 и сохраните утилиту на Рабочем столе

- Запустите двойным щелчком мыши (если Вы используете Windows XP) или из меню по щелчку правой кнопки мыши Запустить от имени администратора (если Вы используете Windows Vista/7)

- Если увидите предупреждение от вашего фаервола относительно программы SecurityCheck, не блокируйте ее работу.

- Дождитесь окончания сканирования, откроется лог в блокноте с именем SecurityCheck.txt;

- Если Вы закрыли Блокнот, то найти этот файл можно в корне системного диска в папке с именем SecurityCheck, например C:SecurityCheckSecurityCheck.txt

- Скопируйте содержимое файла в свое следующее сообщение.

#16

у меня windows 8. Что мне делать в этой ситуации?

![]()

#17

Тоже по правой кнопке мыши

#18

логи

17.3 KB

Просмотры: 2

![]()

#20

логи

13.3 KB

Просмотры: 2

В этой теме нельзя размещать новые ответы.

Источник

#1

![]()

Alex-2007

Alex-2007

- Posters

- 3 Сообщений:

Newbie

Отправлено 01 Октябрь 2015 — 09:12

На работе поймали энкодер. Все файлы теперь имеют вид

Ty6GdH-NSFG4fssd3le5LO16PtiBmGeV7xd0qp5mGec=.1CB56CF1D7522424F769.breaking_bad

Кто знает, что за зверь в инете информации не нашел…

#2

![]()

Dr.Robot

Dr.Robot

- Helpers

- 2 714 Сообщений:

Poster

Отправлено 01 Октябрь 2015 — 09:12

1. Если Вы подозреваете у себя на компьютере вирусную активность и хотите получить помощь в этом разделе,

Вам необходимо кроме описания проблемы приложить к письму логи работы трёх программ — сканера Dr. Web (или CureIt!, если антивирус Dr. Web не установлен на Вашем ПК), Hijackthis и DrWeb SysInfo. Где найти эти программы и как сделать логи описано в Инструкции. Без логов помочь Вам не сможет даже самый квалифицированный специалист.

2. Если у Вас при включении компьютера появляется окно с требованием перечислить некоторую сумму денег и при этом блокируется доступ к рабочему столу,

— попытайтесь найти коды разблокировки здесь https://www.drweb.com/xperf/unlocker/

— детально опишите как выглядит это окно (цвет, текст, количество кнопок, появляется ли оно до появления окна приветствия Windows или сразу же после включении компьютера);

— дождаться ответа аналитика или хелпера;

3. Если у Вас зашифрованы файлы,

Внимание! Услуга по расшифровке файлов предоставляется только лицензионным пользователям продуктов Dr.Web подробнее.

Что НЕ нужно делать:

— лечить и удалять найденные антивирусом вирусы в автоматическом режиме или самостоятельно. Можно переместить всё найденное в карантин, а после спросить специалистов или не предпринимать никаких действий, а просто сообщить название найденных вирусов;

— переустанавливать операционную систему;

— менять расширение у зашифрованных файлов;

— очищать папки с временными файлами, а также историю браузера;

— использовать самостоятельно без консультации с вирусным аналитиком Dr. Web дешифраторы из «Аптечки сисадмина» Dr. Web;

— использовать дешифраторы рекомендуемые в других темах с аналогичной проблемой.

Что необходимо сделать:

— прислать в вирусную лабораторию Dr. Web https://support.drweb.com/new/free_unlocker/?keyno=&for_decode=1 несколько зашифрованных файлов и, если есть, их не зашифрованные копии в категорию Запрос на лечение. Дожидаться ответа на Вашу почту вирусного аналитика и далее следовать его указаниям ведя с ним переписку по почте. На форуме рекомендуется указать номер тикета вирлаба — это номер Вашего запроса, содержащий строку вида [drweb.com #3219200];

4. При возникновении проблем с интернетом, таких как «не открываются сайты», в браузерах появляются картинки с порно или рекламным содержанием там, где раньше ничего подобного не было, появляются надписи типа «Содержание сайта заблокировано» и пр. нестандартные уведомления необходимо выложить дополнительно к логам из п.1 лог команды ipconfig

Для этого проделайте следующее:

- Зайдите в меню Пуск на Рабочем столе, вызовите в нем окно команды Выполнить…

- В появившемся окне наберите cmd и нажмите клавишу <Enter>. Появится черное окно консоли (интерпретатора команд).

- Напишите в этом черном окне команду ipconfig /all>»%userprofile%ipc.log» и нажмите клавишу <Enter>, затем наберите там же команду explorer.exe /select,»%userprofile%ipc.log» и нажмите клавишу <Enter>, нужный файл будет показан в Проводнике Windows.

- Приложите этот файл к своему сообщению на форуме.

Чтобы не сделать ошибок в написании команд, можно скопировать эти команды отсюда и последовательно вставлять в черное окно консоли путем выбора пункта Вставить из меню, появляющегося при нажатии правой кнопки мыши в черном окне консоли.

#3

![]()

v.martyanov

v.martyanov

- Virus Analysts

- 8 308 Сообщений:

Guru

Отправлено 01 Октябрь 2015 — 09:15

Источник

15.12.2015, 11:19

#1

Junior Member (OID)

Вес репутации

15Зашифрованы файлы в формат Breaking_bad

10.12.15 Главный бухгалтер получила письмо по эл. почте с вложенным фалом от известного ей адресата, открыла вложенный файл что повлекло за собой шифрование фалов с расширением *.doc *.xls и .т. д. все документы выглядят вот так (vHU04IGuIQiCYJZMjgBZFWNhrUU7OIfIu6WS-wtk-nNbhAi3a5Gj4-IPllYali70.D434729CA03B8E58B89C.breaking_bad)

Я как системный администратор начал принимать меры по устранению не исправности.

Загрузил последнею версию DrWeb CureIT, просканировал и обнаружил 10 вирусов и удалил, затем скачал AVZ и то же просканировал, вирусу не были найдены.

Попытался откатиться на предыдущею дату что так же не чего не дало.

На дисках были найдены фалы README.txt README1.txt и т.д.

Помогите расшифровать документы.Содержимое README.txt

Ваши файлы были зашифрованы.

Чтобы расшифровать их, Вам необходимо отправить код:

D434729CA03B8E58B89C|0

на электронный адрес files1147@gmail.com .

Далее вы получите все необходимые инструкции.

Попытки расшифровать самостоятельно не приведут ни к чему, кроме безвозвратной потери информации.All the important files on your computer were encrypted.

To decrypt the files you should send the following code:

D434729CA03B8E58B89C|0

to e-mail address files1147@gmail.com .

Then you will receive all necessary instructions.ЛОГ прилагаю.

Будь в курсе!

Будь в курсе!

Надоело быть жертвой? Стань профи по информационной безопасности, получай самую свежую информацию об угрозах и средствах защиты от ведущего российского аналитического центра Anti-Malware.ru:

15.12.2015, 11:20

#2

Уважаемый(ая) labazanov Лабазанов, спасибо за обращение на наш форум!

Помощь в лечении комьютера на VirusInfo.Info оказывается абсолютно бесплатно. Хелперы в самое ближайшее время ответят на Ваш запрос. Для оказания помощи необходимо предоставить логи сканирования утилитами АВЗ и HiJackThis, подробнее можно прочитать в правилах оформления запроса о помощи.

Информация

Если наш сайт окажется полезен Вам и у Вас будет такая возможность — пожалуйста поддержите проект.

15.12.2015, 17:54

#3

Скачайте Farbar Recovery Scan Tool и сохраните на Рабочем столе.

- Примечание: необходимо выбрать версию, совместимую с Вашей операционной системой. Если Вы не уверены, какая версия подойдет для Вашей системы, скачайте обе и попробуйте запустить. Только одна из них запустится на Вашей системе.

1. Запустите программу двойным щелчком. Когда программа запустится, нажмите Yes для соглашения с предупреждением.

2. Убедитесь, что в окне Optional Scan отмечены List BCD, Driver MD5 и 90 Days Files.3. Нажмите кнопку Scan.

4. После окончания сканирования будет создан отчет (FRST.txt) в той же папке, откуда была запущена программа. Пожалуйста, прикрепите этот отчет в следующем сообщении.

5. Если программа была запущена в первый раз, также будет создан отчет (Addition.txt). Пожалуйста, и его тоже прикрепите в следующем сообщении.Microsoft MVP 2012-2016 Consumer Security

Microsoft MVP 2016 Reconnect16.12.2015, 05:55

#4

Junior Member (OID)

Вес репутации

15Здравствуйте, сделал все как в инструкции, логи прилагаю.

16.12.2015, 19:10

#5

ВНИМАНИЕ! Данный скрипт написан специально для этого пользователя, использование его на другом компьютере может привести к неработоспособности Windows!

- Скопируйте приведенный ниже текст в Блокнот и сохраните файл как fixlist.txt в ту же папку откуда была запущена утилита Farbar Recovery Scan Tool:

Код:

CreateRestorePoint:

CloseProcesses:

GroupPolicyScripts: Restriction <======= ATTENTION

BHO: No Name -> {D5FEC983-01DB-414a-9456-AF95AC9ED7B5} -> No File

FF NewTab: yafd:tabs

CHR HKLM…ChromeExtension: [nkcpopggjcjkiicpenikeogioednjeac] — C:Documents and SettingsАдминистраторLocal SettingsTempnkcpopggjcjkiicpenikeogioednjeac.crx <not found> - Запустите FRST и нажмите один раз на кнопку Fix и подождите. Программа создаст лог-файл (Fixlog.txt). Пожалуйста, прикрепите его в следующем сообщении!

- Обратите внимание, что компьютер будет перезагружен.

- Скопируйте приведенный ниже текст в Блокнот и сохраните файл как fixlist.txt в ту же папку откуда была запущена утилита Farbar Recovery Scan Tool:

17.12.2015, 05:51

#6

Junior Member (OID)

Вес репутации

1517.12.2015, 13:06

#7

Источник