Как вылечить файлы от wncry

Wana Decryptor 2.0 это новая версия вируса WannaCry, который использует уязвимость Windows и заражает компьютер пользователя без какой-либо видимой активности. После проникновения компьютера жертва увидит заставку, которая напоминает ему, что файлы были зашифрованы. Кроме того, появляется всплывающее окно с информацией о вирусе. Мы постараемся ответить на следующие вопросы: как удалить Wana Decrypt0r и восстановить зашифрованные данные с расширением WNCRY.

Вирус может попасть на ваш компьютер с помощью вредоносных дополнений в электронной почте или через 445-й интернет-порт из-за уязвимости операционной системы, после чего сразу начинает шифровать информацию. Если антивирусу не удалось поймать вирус и тот проник в систему, все ваши файлы с информацией будут зашифрованы. Это относится к текстовым файлам txt, doc, docx, а также различным изображениям. Wana Decrypt0r кодирует все типы файлов, включая видео, текст, изображения и аудио. Кодирование занимает от пяти минут до нескольких часов. Скорость кодирования может варьироваться в зависимости от емкости компьютера и количества хранимой на нем информации. Сумма платежа составляет 300 долларов США, и если вы не заплатите за три дня, сумма будет удвоена. Через 7 дней преступники угрожают удалить все файлы.

Щифровальщики — очень опасный вид вирусов, с которыми может столкнуться пользователь. Большинство вирусов вызывает только дискомфорт, и плоды их действий могут быть устранены за несколько минут, но вымогатель приносит серьезный вред, и в большинстве случаев вам нужно потратить средства и время, чтобы исправить последствия. Самым злонамеренным из всех являются вымогатели, такие как Wana Decrypt0r, которые приносят наибольшую пользу разработчикам, и большие потери для жертв.

Большинство вымогателей применяют чрезвычайно сложные алгоритмы шифрования, такие как AES-128 и RSA-2048, которые используются для защиты информации целых стран, секретных служб и крупных корпораций. Wana Decrypt0r не является исключением. Это означает, что у вас есть только один абсолютно надежный метод восстановления файлов: использовать резервную копию. Возможно, через некоторое время будет сделан расшифровщик рупными антивирусными компаниями, в частность Emsisoft и Kaspersky выпускают декрипторы для различных шифровальщиков. Пока отсутствие резервных копий означает, что вы можете забыть о своих файлах, потому что вы не можете быть уверены, что хакеры, которые украли ваши файлы, не обманут вас еще раз, когда платеж будет получен. Ваши данные могут быть восстановлены несколькими способами, и хоть они не являются абсолютно эффективными мы расскажем о них.

Восстановление файлов — главная цель, о которой вам придется озаботится, если ваши файлы были заражены с помощью шифрующего вируса. Но тем не менее, прежде чем восстанавливать файлы, необходимо удалить вирус с компьютера для защиты новых файлов. Неважно, какой метод восстановления вы выберете, вам все равно придется устранить Wana Decrypt0r. Используя дешифрование или загрузку резервных копий, вы должны удалить Wana Decrypt0r, и даже если вы предпочитаете заплатить этим преступникам — Wana Decrypt0r необходимо удалить до полного восстановления данных.

Как удалить Wana Decryptor с компьютера

Шаг 1. Закройте 445 интернет порт

Запустите командную строку.

- Нажмите Пуск

- Напечатайте Cmd , щелкните правой копкой и выберите Запустить от имени администратора

- Напечатайте Netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=445 name=»Block_TCP-445″

- Нажмите Enter

Шаг 2. Запустите систему в безопасном режиме

- Нажмите «Пуск»

- Введите Msconfig и нажмите «Enter»

- Выберите вкладку «Загрузка»

- Выберите «Безопасная загрузка» и нажмите OK

Шаг 3. Отобразите все скрытые файлы и папки

- Нажмите «Пуск»

- Выберите «Панель управления»

- Выберите «Оформление и персонализация»

- Нажмите на «Параметры папок»

- Перейдите во вкладку «Вид»

- Выберите «Показывать скрытые файлы, папки и диски»

- Нажмите OK

Шаг 4. Удалите файлы вируса

Проверьте следующие папки на предмет наличия в них файлов вируса:

- %TEMP%

- %APPDATA%

- %ProgramData%

Шаг 5. Очистите реестр (для опытных пользователей)

- Нажмите «Пуск»

- Введите «Regedit.exe» и нажмите «Enter»

- Проверьте папки автозапуска на наличие подозрительных записей:

- HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRun

- HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRunOnce

- HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRunServices

- HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRunServicesOnce

- HKEY_LOCAL_MACHINESoftwareMicrosoftWindows NTCurrentVersionWinlogonUserinit

- Аналогично для папки HKEY_CURRENT_USER

- Удалите из этих папок вредоносные файлы

Шаг 6. Отсканируйте систему с помощью антивируса

Можно использовать различные антивирусные утилиты, такие как Dr Web CureIt, Kaspersky Removal tool или другие. После этого отключите безопасный режим.

Шаг 7. Обновите Windows

Это очень важный шаг, который может помочь вам предотвратить появление новой инфекции! Необходимо загрузить хотя бы обновление MS17-010, в котором как раз была устранена уязвимость Windows, которой воспользовались хакеры. В виде исключения, данное обновление доступно даже для Windows XP, поддержка которой официально завершена.

Пакет обновлений для различных версий Windows (необходимо в списке выбрать свою операционную систему):

https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

Скачать обновление для Window XP можно по следующей ссылке:

https://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

Как восстановить поврежденные файлы

Если вы не перезагружали систему после шифрования файлов, вам смогут помочь следующие дешифраторы:

Для Windows XP: https://github.com/aguinet/wannakey

Для Windows XP, Windows 7, Vista, 2003 and 2008 server: https://github.com/gentilkiwi/wanakiwi/releases

К сожалению, дешифраторы работают не в 100% случаев.

В этом руководстве мы несколько раз говорили, что пользователь, чья система была атакована щифровальщиком, имеет только один сто процентный эффективный метод восстановления данных: загрузка резервных копий. Вы должны попробовать другие способы, если у вас нет выбора, но будьте готовы, что они могут потерпеть неудачу. Дополнительным преимуществом резервных копий является то, что они хранятся на дополнительном накопителе и в таком случае неуязвимы вирусу.

Все остальные способы зависят от встроенных сервисов Windows, и их эффективность может быть снижена сложностью вымогателей и отсутствием навыков. Во всяком случае, кроме резервных копий и выплаты выкупа есть два дополнительных способа восстановления ваших файлов. Это служба теневого копирования томов и декодирование с помощью специальной программы дешифрования. Декодирование с использованием специального дешифратора достаточно эффективно, но, к сожалению, этого инструмента еще не существует. Новости о прогрессе в разработке такой программы можно найти на сайтах Лаборатории Касперского, MalwareHunterTeam и EmsiSoft. Восстановление вручную с помощью теневых копий может быть выполнено без какой-либо подготовки. Вы можете использовать базовые функции ОС Windows, но мы предлагаем вам более удобные программы, которые значительно упростят вашу задачу. Эти программы полностью бесплатны, и они были сделаны надежными разработчиками. Они называются ShadowExplorer и Recuva, и вы можете найти больше информации на официальных сайтах.

- Нажмите «Пуск»

- Выберите «Панель управления»

- Нажмите «Система и безопасность»

- Выберите «Архивация и восстановление»

- Выберите «Восстановление файлов из архива»

- Выберите точку сохранения

Статья-источник: Wana Decryptor removal and decryption

Источник

В этом цифровом мире кибербезопасность всегда является горячей темой. И WannaCry может быть самым ненавистным вирусом за последние годы. По оценкам, это затронуло больше, чем компьютеры 200,000 в разных странах 150, и общий ущерб составил до миллиардов долларов. И эксперты полагали, что реальные устройства пострадали и потери больше, чем в отчете. Киберпреступники попросили всех заплатить как минимум $ 300 за расшифровку файлов. Есть ли способ восстановить зашифрованные файлы WNCRY без уплаты выкупа? На самом деле, есть шанс вернуть ваши файлы и сохранить $ 300 в вашем кармане. Все, что вам нужно, это следовать нашему руководству ниже.

- Часть 1. Что такое файл WNCRY

- Часть 2. Как восстановить WannaCrypt зашифрованные файлы

Часть 1, Что такое файл WNCRY

Прежде всего, давайте поговорим о том, что файл WNCRY в первую очередь. WannaCry — это своего рода криптовалюта-вымогатель, предназначенная для компьютеров с операционными системами Windows. Если компьютер-вымогатель подвергается воздействию компьютера, исходные файлы будут удалены, а копии будут зашифрованы в файл WNCRY. Например, файл xxx.doc становится xxx.doc.wncry.

Если жертвы не платят выкуп в криптовалюте Биткойн вовремя, все файлы исчезнут навсегда. Что еще хуже, вымогатель также ведет себя как червь, потенциально воздействуя на компьютеры и серверы в одной сети. Это станет катастрофой для организации.

Больше информации: Параметры восстановления системы.

Часть 2, Как восстановить WannaCrypt зашифрованные файлы

Способ шифрования файлов WannaCrypt немного особенный. Во-первых, он читает исходные файлы на зараженном компьютере в оперативную память. Затем начинается создание зашифрованных файлов, заканчивающихся WNCRY. Наконец, исходные файлы удаляются с жестких дисков. Если вы понимаете способ шифрования WNCRY, возможно, у вас есть метод восстановления зашифрованных файлов без выкупа: с помощью профессионального инструмента восстановления данных, такого как Apeaksoft Восстановление данных, Его основные функции:

1. Легко использовать. Этот инструмент для восстановления цифровых данных может вернуть удаленные файлы с локальных жестких дисков в один клик, так что даже новички могут понять это за несколько секунд.

2. Восстановление данных в различных ситуациях. Независимо от того, что ваши файлы будут потеряны из-за вирусной атаки, ошибки, зависания или сбоя системы, внезапных сбоев или форматирования жесткого диска, он может легко восстановить их.

3. Поддержка различных типов данных и форматов. Он работает для всех изображений, видео, аудио, документов, электронной почты и других форматов файлов, таких как JPG, ICO, PNG, BMP, GIF, PSD, TIFF, RAW, MP4, MP3, WAV, AVI, DOC, ZIP и т. Д. ,

4. Восстановление без потерь. С лучшим приложением восстановления файлов WNCRY, вы можете восстановить потерянные файлы в оригинальном качестве и формате.

5. Выборочно выздоровление. После сканирования вы можете просмотреть все потерянные файлы, упорядоченные по типам и форматам, и решить восстановить их все или определенные файлы.

6. Быстрее и легче. Этот инструмент восстановления данных является легким и может быстро и безопасно восстановить потерянные файлы.

7. Кроме того, восстановление данных доступно для 10 / 8.1 / 8 / Vista / XP и различных файловых систем, таких как NTFS, FAT16, FAT32, exFAT, EXT и т. Д.

Короче говоря, это лучший вариант, когда вы обнаружили, что ваши файлы стали WNCRY и вы хотите заплатить выкуп. Это также позволяет вам восстановить данные с SSD, жесткий диск, флешка, цифровая камера и многое другое.

Как восстановить WannaCrypt зашифрованные файлы

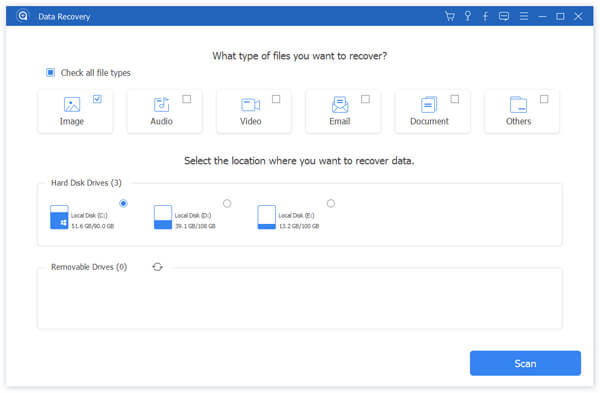

Шаг 1: Сканировать весь жесткий диск, чтобы найти удаленные файлы

Загрузите последнюю версию Data Recovery и следуйте инструкциям на экране, чтобы установить ее на свой компьютер. После того, как вы откроете лучшее программное обеспечение для восстановления цифровых данных, вы получите две части: домашний интерфейс, тип данных и местоположение. Перейдите в область типов данных и установите флажки, какие типы данных вы хотите вернуть, такие как «Изображение», «Аудио», «Видео», «Документ», «Электронная почта» и «Другие». Затем перейдите к разделу местоположения и выберите жесткий диск, зашифрованный WannaCry, где файлы становятся WNCRY. Нажмите кнопку «Сканировать», чтобы запустить процесс восстановления зашифрованных файлов WannaCrypt.

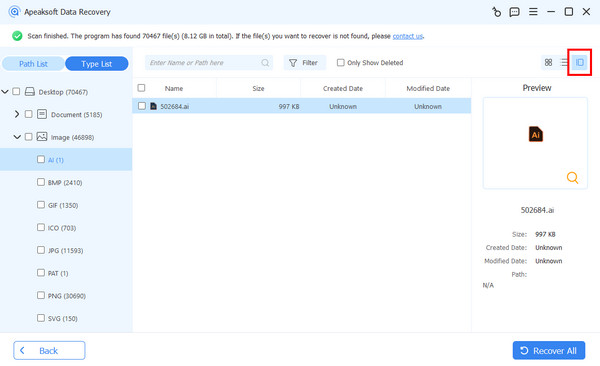

Шаг 2: Предварительный просмотр файлов перед восстановлением WNCRY

После стандартного сканирования вы попадете в окно результатов. Здесь вы можете проверить все восстанавливаемые файлы по типам и форматам. Например, нажмите на опцию «Изображение» на левой боковой панели, на правой панели появятся несколько папок, помеченных форматами изображений.

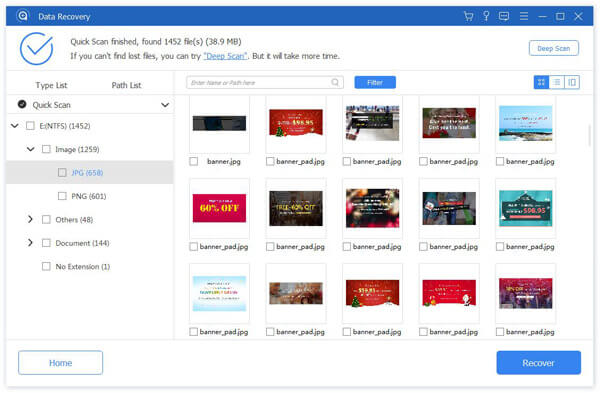

Открывая каждую папку, вы можете просматривать эскизы ваших фотографий. Функция «Фильтр» в верхней части окна позволяет быстро найти один файл с ключевым словом. Кроме того, если вы хотите восстановить больше зашифрованных файлов WNCRY, нажмите кнопку «Глубокое сканирование» в правом верхнем углу окна.

Шаг 3: Восстановить файлы WNCRY в один клик

Выберите все файлы, которые вы хотите восстановить, установив соответствующий флажок или целые папки. Нажмите кнопку «Восстановить», выберите место сохранения в всплывающем диалоговом окне и нажмите «ОК», чтобы начать восстановление файлов WNCRY. Когда он закончится, вы можете получить доступ к своим файлам в обычном режиме.

Вам также нравится читать: Mac Internet Recovery.

Советы, чтобы защитить себя от WannaCry Ransomware

Как уже упоминалось, WannaCry распространяется как червь и может влиять на устройства в одной сети. Чтобы не заразиться и файлы стали WNCRY, вот несколько советов:

1. Обновите операционную систему Windows прямо сейчас. Вымогателей и вирусов полагаются на ошибки в Windows. Microsoft исправляет множество ошибок в каждом обновлении, поэтому вам лучше установить последнее обновление Windows.

2. Включите автоматическое обновление Windows. Многие люди отключают функцию автоматического обновления Microsoft для повышения производительности. Это может пропустить последнее обновление и увеличить риск заражения.

3. Установите антивирусное программное обеспечение или специальный блокировщик вымогателей. Если у вас есть один на вашем компьютере, не забудьте обновить его до настоящего времени.

4. Не публикуйте свои личные данные в социальных сетях и не переходите по странным ссылкам в своих электронных письмах и социальных сетях.

5. Сделайте резервную копию всего жесткого диска. WNCRY шифрует файлы только в Windows, поэтому вы можете создавать резервные копии файлов на Mac OS, устройстве Android или в облачных сервисах.

Вывод

Основываясь на совместном использовании, вы можете понять, что такое WNCRY и как восстановить зашифрованные файлы WNCRY. Как следует из названия, WannaCry заставляет жертв плакать. Для работы WNCRY мы использовали утилиту для восстановления зашифрованных файлов WannaCrypt, Apeaksoft Data Recovery. Таким образом, вы можете вернуть свои файлы и сохранить выкуп одновременно. И мы также рассказали вам, как предотвратить заражение. Мы хотим, чтобы наш гид был полезен для вас. Если у вас есть дополнительные вопросы, связанные с WNCRY, пожалуйста, оставьте сообщение ниже.

Источник

12 мая примерно в 13MSK разорвалась «бомба», началось распространение вируса Wana Decryptor. Практически за несколько часов были заражены десятки тысяч компьютеров по всему миру. На настоящий момент подтверждено более 45000 зараженных компьютеров.

Заражению Wanna Cry вирусом шифровальщиком подверглись компьютеры как обыкновенных пользователей, так и рабочие компьютеры в разных организациях, включая МВД России.

К сожалению, но на текущий момент нет возможности расшифровать WNCRY файлы, но можно попробовать восстановить зашифрованные файлы используя такие программы как ShadowExplorer и PhotoRec.

Как правильно называть этот вирус шифровальщик Wana Decryptor, WanaCrypt0r, Wanna Cry или Wana Decrypt0r ?

С момента первого обнаружения вируса, в сети появилось уже много разных сообщений об этом вирусе шифровальщике и часто его называют разными именами. Это произошло по нескольким причинам. Перед тем как появился сам Wana Decrypt0r вирус, была его первая версия Wanna Decrypt0r, основным отличием которой от текущей (2.0) был способ распространения. Этот первый вариант не получил такой широкой известности, как его младший брат, но благодаря этому, в некоторых новостях, новый вирус шифровальщик называют по имени его старшего брата, а именно Wanna Cry, Wanna Decryptor.

Но все же основным именем является Wana Decrypt0r, хотя большинство пользователей вместо цифры «0» набирают букву «o», что приводит нас к имени Wana Decryptor или WanaDecryptor.

И последним именем, которым часто называют этот вирус-шифровальщик пользователи — это WNCRY вирус, то есть по расширению, которое добавляется к имени файлов, подвергнувшихся шифрованию.

Как Wana Decryptor проникает на компьютер ?

Причиной быстрого распространения Wana Decrypt0r шифровальщика является наличие уязвимости в службе SMB операционной системы Windows. Эта уязвимость присутствует во всех современных версия Windows, от Windows 7 до Windows 10. Ещё 14 марта 2017 г. было выпущено обновление «MS17-010: Обновление безопасности для Windows SMB Server» (ссылка), но как показывает скорость распространения вируса, это обновление было установлено далеко не на все компьютеры.

Поэтому, если вы ещё не установили обновление MS17-010, то сделать это нужно как можно быстрее! Wana Decrypt0r распространяется просто с сумасшедшей скоростью, и без этого патча ваш компьютер становится абсолютно открытым для заражения.

Как WanaDecryptor зашифровывает файлы на компьютере ?

При своем запуске WNCRY вирус шифровальщик первым делом распаковывает свой инсталлятор, в котором находятся следующие файлы:

b.wnry

c.wnry

r.wnry

s.wnry

t.wnry

taskdl.exe

taskse.exe

u.wnry

После чего достает из архива сообщение об выкупе на том языке, который использует пользователь компьютера. На настоящий момент Wana Decrypt0r поддерживает следующие языки:

Bulgarian, Chinese (simplified), Chinese (traditional), Croatian, Czech, Danish, Dutch, English, Filipino, Finnish, French, German, Greek, Indonesian, Italian, Japanese, Korean, Latvian, Norwegian, Polish, Portuguese, Romanian, Russian, Slovak, Spanish, Swedish, Turkish, Vietnamese

Далее WanaCrypt0r вирус скачивает TOR браузер, который используется для связи с серверами управления вируса-шифровальщика. Когда этот процесс выполнен, вирус выполняет команду, с помощью которой устанавливает полный доступ ко всем доступным каталогам и файлам. Это необходимо для того, чтобы зашифровать как можно больше файлов на зараженном компьютере.

На следующем этапе WanaDecryptor завершает процессы со следующими именами mysqld.exe, sqlwriter.exe, sqlserver.exe, MSExchange*, Microsoft.Exchange.*, чтобы зашифровать и все базы данных находящиеся на инфицированном компьютере.

Закончив описанные выше подготовительные этапы, вирус переходит уже к самому процессу шифрования. В его процессе шифруются файлы со следующими расширениями:

.der, .pfx, .key, .crt, .csr, .pem, .odt, .ott, .sxw, .stw, .uot, .max, .ods, .ots, .sxc, .stc, .dif, .slk, .odp, .otp, .sxd, .std, .uop, .odg, .otg, .sxm, .mml, .lay, .lay6, .asc, .sqlite3, .sqlitedb, .sql, .accdb, .mdb, .dbf, .odb, .frm, .myd, .myi, .ibd, .mdf, .ldf, .sln, .suo, .cpp, .pas, .asm, .cmd, .bat, .vbs, .dip, .dch, .sch, .brd, .jsp, .php, .asp, .java, .jar, .class, .wav, .swf, .fla, .wmv, .mpg, .vob, .mpeg, .asf, .avi, .mov, .mkv, .flv, .wma, .mid, .djvu, .svg, .psd, .nef, .tiff, .tif, .cgm, .raw, .gif, .png, .bmp, .jpg, .jpeg, .vcd, .iso, .backup, .zip, .rar, .tgz, .tar, .bak, .tbk, .PAQ, .ARC, .aes, .gpg, .vmx, .vmdk, .vdi, .sldm, .sldx, .sti, .sxi, .hwp, .snt, .onetoc2, .dwg, .pdf, .wks, .rtf, .csv, .txt, .vsdx, .vsd, .edb, .eml, .msg, .ost, .pst, .potm, .potx, .ppam, .ppsx, .ppsm, .pps, .pot, .pptm, .pptx, .ppt, .xltm, .xltx, .xlc, .xlm, .xlt, .xlw, .xlsb, .xlsm, .xlsx, .xls, .dotx, .dotm, .dot, .docm, .docb, .docx, .doc

Кстати, исходя из списка расширений, в котором не присутствует расширения для популярной в России программы 1С, можно сделать вывод, что вероятнее всего вирус был создан не российскими программистами.

Когда какой-либо файл зашифрован, к его имени добавляется расширение «.WNCRY». То есть, если до зашифровки файл имел имя «картинка.bmp», то после того как файл зашифрован, его имя будет изменено на «картинка.bmp.WNCRY».

Когда все файлы в каталоге зашифрованы, вирус шифровальщик помещает в этот же каталог ещё пару файлов, это @Please_Read_Me@.txt — содержит инструкцию по-расшифровке файлов и @WanaDecryptor@.exe — дешифровщик зашифрованных файлов.

На заключительном этапе своей работы, WanaDecryptor вирус пытается удалить теневые копии всех файлов и другие возможности восстановить файлы, которые ранее были зашифрованы. Так как эта операция требует полных прав, то операционная система показывает предупреждение от службы UAC. В случае, если пользователь ответит отказом, то теневые копии файлов не будут удалены и появится возможность полностью восстановить зашифрованные файлы абсолютно бесплатно. Подтверждением этому является несколько сообщений от пользователей на форуме фан клуба антивируса Касперского.

Как восстановить зашифрованные WNCRY файлы ?

Как уже было сказано ранее, единственная возможность бесплатно вернуть свои файлы, которые были зашифрованы WanaDecryptor вирусом шифровальщиком — это использовать специальные программы, такие как ShadowExplorer и PhotoRec. Подробно процесс их использования описан в этом руководстве Как восстановить зашифрованные файлы.

Если у вас возникли вопросы или ваш нужна помощь, то можете создать новую тему на нашем форуме или оставить комментарий ниже.

Как предотвратить заражение компьютера вирусом-шифровальщиком Wana Decryptor ?

Сначала вам необходимо закрыть уязвимость в операционной системе, установив обновление MS17-010, ссылку на которое вы можете найти в начале этой статьи. Если установить обновление невозможно, значит отключите использование протокола SMBv1 (Как включить и отключить SMBv1, ссылка) или в файрволе заблокируйте входящие соединения на порт 445.

Для организации полноценной защиты компьютера вам необходимы, как минимум бесплатный антивирус (смотрите эту статью Как выбрать антивирус) и программа для борьбы с вредоносным ПО (смотрите эту статью Как удалить вредоносные программы). Мы рекомендуем использовать Zemana Anti-malware или Malwarebytes. Полные версии этих программ так же включают дополнительный модуль, блокирующий запуск вирусов шифровальщиков.

В качестве дополнительной защиты рекомендую установить программу CryptoPrevent.

Источник