Как вылечить компьютер от petya

Чем вылечить компьютер от Пети? Новый украинский вирус Петя как избавиться? ИринаВКа 2 года назад Уже появилось несколько способов лечения ОС от вируса-вымогателя Пети. Так Компания Microsoft готова помочь всем кто подвергся вирусной атаке. Microsoft заявили о обновление безопасности MS17-010 от 28 июня 2017 года, которое способно обнаружить и отправить вирус в карантин. Это новое обновление безопасности MS17-010 выпущено для всех: от Windows XP до Windows 10. Заявлено, что это предотвратит также один из способов распространения вируса Petya. Компания выразила готовность помогать пострадавшим пользователям по всему миру. Опытные пользователи могут удалить вирус вручную, войдя в компьютер в безопасном режиме с интернетом, скачать одно из средств очистки от вирусов, запустить и это удалит вирус Петя и все его следы. система выбрала этот ответ лучшим 28 июня началась массовая атака вирусом, предположительно, созданным украинскими хакерами, пострадали коммерческие корпорации, банки, туристические фирмы, перестало работать табло прилетов рейсов авиакомпаний, наибольший убыток понесла Роснефть, передается это компьютерное заболевание через файлы, отправляются они на почту, и если открыть их, то комп блокируется, появляется синее окно. Удаляется Петя через антивирус и вручную. Вот инструкция В окне логина Windows нажмите кнопку Power. Затем нажмите и удерживайте клавишу Shift и щелкните Restart.. Теперь выберите Troubleshoot → Advanced options → Startup Settings и нажмите Restart. Когда Ваш компьютер станет активным, в окне Startup Settings выберите Enable Safe Mode with Networking Шаг 2: Удалить Petya Авторизируйтесь, используя Ваш зараженный аккаунт, и запустите браузер. Загрузите Reimage или другую надежную антишпионскую программу. Обновите её перед сканированием и удалите вредоносные файлы, относящиеся к программе-вымогателю, и завершите удаление Petya. Любопытство 2 года назад Если вам не повезло и вы случайно открыли вирусный файл, тогда вы это сразу увидите. Появится как будто синий экран смерти, это значит, что ваш компьютер заблокирован. Нужно удалить Петьку и восстановить систему. Для этого проделать такую цепочку операций: перезагрузить — нажать клавишу F8 — и далее следуя инструкции ниже, находим точку восстановления. дольфаника 2 года назад Очень опасно для операционной системы компьютера подхватить серьезную угрозу в виде вируса Petya , с экраном сразу же все кончено и только восстановление сможет помочь наладить работу компа. Следуя инструкции ниже, сначала полностью , включая реестр удаляете все следы ужасного вируса, а потом обязательная перезагрузка Не открывайте спам, который приходит на почту, проверяйте, от кого пришли сообщения, и все подозрительные сообщения отправляйте в специальную папку. Вирус может оставить след в компьютере и если не принять меры по восстановлению , работа компьютера будет постоянно барахлить. если экран стал синим, значит Петя попал к вам через спам сообщения. Фавзия 2 года назад На днях многие крупные компании оказались на грани коллапса, так как их компьютеры были поражены мощной вирусной атакой. Вирус Петя (по английски -Petya) оказался обычным Трояном, рассылаемым по электронной почте. Стоило открыть подозрительное письмецо, как вирус начинал шифровать файлы и компьютер становился нерабочим. За разблокировку требовалось заплатить 300 долларов в биткоинах. Как сообщили в новостях, всего девять пользователей по всему миру заплатили вирусным хакерам. Все остальные предпочли лечить свои компьютеры, и наверное, вирус этот не столь страшен, как казалось на первый взгляд. Лечится этот вирус таким образом. юлия03 2 года назад Массово несоклько дней назад многие организации в России и в Украине подверглись хакерсокй атаке. Многие называют этот вирус Петя. Он блокирует компьютер и зашифровывает все данные и вымогает деньги. Вот такая картинка будет на экране вашего монитора если он подцепил этот вирус. Есть два способа удалить этот вирус. Для ОС Windows 7 / Vista / XP.

Затем Вводим rstrui.exe и снова нажмите Enter. После этого появится новое окно, выбираем Next и выберите Вашу точку восстановления. Потом опять нажимаем Некст. 88SkyWalker88 2 года назад Этот вирус атакует Украину и Россиию. Его жертвами стали уже такие крупные компании как «Роснефть» и «Башнефть». Действие вируса «Петя» такое: он поражает жесткий диск компьютера, в том числе шифрует таблицу с файлами MFT, которая является главной. Распространяется вирус «Петя» преимущественно в спам-письмах, в которых есть зараженные вложения. Избавиться от этого вируса не так то и легко. Нельзя просто его удалить с компьютера. Следуйте данной инструкции: alex 54 2 года назад Совершенно верно, появился новый украинский вирус-вымогатель, который называется просто и коротко » Petya». Этот вирус-вымогатель просит триста долларов биткоина за выкуп. Вымогатель выдаёт чёрный экран смерти, затем идёт перезагрузка компьютера и появляется надпись на экране, что Если Вас посетил этот нехороший вирус, то в первую очередь попробуйте сделать откат операционной системы назад, к первоначальным настройкам. Для этого выбираем безопасный режим во время перезагрузки компьютера и запускаем мастер восстановления «Виндовс». Чтобы обезопасить компьютер от этого вируса, надо просто установить свежайшую версию антивирусника, а также не открывать письма и файлы от подозрительных личностей. Мурочка полосатая 2 года назад Компьютерный вирус с забавным именем «Петя» на днях атаковал многие компьютеры. Чтобы этот вирус не попал в ваш компьютер нужно с осторожностью относится к разным сообщениям, особенно, если это спам. Такие папки лучше не открывать, а просто удалить от греха подальше, мало ли что. Если же вы все-таки нечаянно или по беспечности открыли письмо с вирусом, то действовать нужно быстро. Вот подробная инструкция, как бороться с Петей вирусом. Violet a 2 года назад Вирус Петя атакует крупные компании как в России, так и на Украине, недавно от этого вируса пострадали две крупные компании «Роснефть», а так же «Башнефть». Коварный вирус поражает жесткий диск, тем не мене от него можно избавиться, сделать это конечно не так-то и просто. Тем не менее если правильно пользоваться инструкцией по удалению этого вируса, систему можно восстановить. Если у вас Windows 7 / Vista / XP действовать нужно следующим образом: Пользователям Windows 10 / Windows 8 нужно поступить так: Знаете ответ? |

Источник

Petya вирус — очередной вымогатель, который блокирует файлы пользователя. Этот вымогатель может быть очень опасным и заразить любой ПК, но его основной целью являются компьютеры компаний.

Об этом говориться на сайте Bedynet.ru

Эта вредоносная программа входит в компьютеры жертвы и скрытно осуществляет свою деятельность, и компьютер может оказаться под угрозой. Petya шифрует файлы алгоритмами RSA-4096 и AES-256, он используется даже в военных целях. Такой код невозможно расшифровать без приватного ключа. Подобно другим вимогателям, как Locky virus, CryptoWall virus, и CryptoLocker, этот приватный ключ хранится на каком-то удаленном сервере, доступ к которому возможен только заплатив выкуп создателем вируса.

В отличие от других программ-вымогателей, после того как этот вирус запущен, он немедленно перезапускает компьютер, и когда он загружается снова, на экране появляется сообщение: «НЕ ВЫКЛЮЧАЙТЕ ВАШ ПК! ЕСЛИ ВЫ ОСТАНОВИТЕ ЭТОТ ПРОЦЕСС, ВЫ МОЖЕТЕ УНИЧТОЖИТЬ ВСЕ ВАШИ ДАННЫЕ! ПОЖАЛУЙСТА, УБЕДИТЕСЬ, ЧТО ВАШ КОМПЬЮТЕР ПОДКЛЮЧЕН К ЗАРЯДКЕ!».

Хотя это может выглядеть как системная ошибка, на самом деле, в данный момент Petya молча выполняет шифрование в скрытом режиме. Если пользователь пытается перезагрузить систему или остановить шифрования файлов, на экране появляется мигающий красный скелет вместе с текстом “Нажмите любую клавишу”.

Наконец, после нажатия клавиши, появится новое окно с запиской о выкупе. В этой записке, жертву просят заплатить 0.9 биткойнов, что равно примерно $400. Тем не менее, это цена только за один компьютер; поэтому, для компаний, которые имеют множество компьютеров, сумма может составлять тысячи. Что также отличает этого вымогателя, так это то, что он дает целую неделю чтобы заплатить выкуп, вместо обычных 12-72 часов которые дают другие вирусы этой категории.

Более того, проблемы с Petya на этом не заканчиваются. После того, как этот вирус попадает в систему, он будет пытаться переписать загрузочные файлы Windows, или так называемый загрузочный мастер записи, необходимый для загрузки операционной системы. Вы будете не в состоянии удалить Petya вирус с вашего компьютера, если вы не восстановите настройки загрузочного мастера записи (MBR). Даже если вам удастся исправить эти настройки и удалить вирус из вашей системы, к сожалению, ваши файлы будут оставаться зашифрованными, потому что удаление вируса не обеспечивает расшифрование файлов, а просто удаляет инфекционные файлы. Конечно, удаления вируса имеет важное значение, если вы хотите продолжить работу с компьютером. Мы рекомендуем использовать надежные антивирусные инструменты, как Reimage, чтобы позаботиться о удалении Petya.

Как распространяется этот вирус и как он может войти в компьютер?

Petya вирус обычно распространяется через спам сообщения электронной почты, которые содержат загрузочные Dropbox ссылки для файла под названием “приложение folder-gepackt.exe” прикрепленные к ним. Вирус активируется, когда загружен и открыт определенный файл. Так как вы уже знаете, как распространяется этот вирус, вы должны иметь идеи, как защитить свой компьютер от вирусной атаки. Конечно, вы должны быть осторожны, с открытием электронных файлов, которые отправлены подозрительными пользователями и неизвестными источниками, представляющие информацию, которая не относиться к той, которую вы ожидаете.

Вы также должны избегать письма, относящиеся к “спам” категории, так как большинство поставщиков услуг электронной почты автоматически фильтруют письма, и помещают их в соответственные каталоги. Тем не менее, вы не должны доверять этим фильтрам, потому что, потенциальные угрозы могут проскользнуть через них. Также, убедитесь, что ваша система обеспечена надежным антивирусным средством. Наконец, всегда рекомендуется держать резервные копии на каком-то внешнем диске, в случае возникновения опасных ситуаций.

Как я могу удалить вирус Petya с моего ПК?

Вы не можете удалить Petya с вашего компьютера с помощью простой процедуры удаления, потому что это не сработает с этой вредоносной программой. Это означает, что вы должны удалить этот вирус автоматически. Автоматическое удаление вируса Petya должно осуществляться с помощью надежного антивирусного средства, которое обнаружит и удалит этот вирус с вашего компьютера. Тем не менее, если вы столкнулись с некоторыми проблемами удаления, например, этот вирус может блокировать вашу антивирусную программу, вы всегда можете проверить инструкцию удаления.

Шаг 1: Перезагрузите компьютер для Safe Mode with Networking

Windows 7 / Vista / XP Щелкните Start → Shutdown → Restart → OK.

Когда Ваш компьютер станет активным, нажмите F8 несколько раз, пока не появится окно Advanced Boot Options.

В списке выберите Safe Mode with Networking

Windows 10 / Windows 8В окне логина Windows нажмите кнопку Power. Затем нажмите и удерживайте клавишу Shift и щелкните Restart..

Теперь выберите Troubleshoot → Advanced options → Startup Settings и нажмите Restart.

Когда Ваш компьютер станет активным, в окне Startup Settings выберите Enable Safe Mode with Networking.

Шаг 2: Удалить Petya

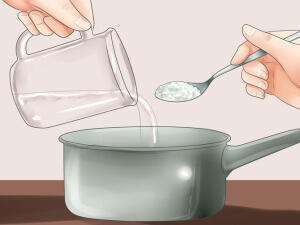

Авторизируйтесь, используя Ваш зараженный аккаунт, и запустите браузер. Загрузите Reimage или другую надежную антишпионскую программу. Обновите её перед сканированием и удалите вредоносные файлы, относящиеся к программе-вымогателю, и завершите удаление Petya.

Если программа-вымогатель блокирует Safe Mode with Networking, попробуйте следующий метод.

Шаг 1: Перезагрузите компьютер для Safe Mode with Command Prompt

Windows 7 / Vista / XP

Щелкните Start → Shutdown → Restart → OK.

Когда Ваш компьютер станет активным, нажмите F8 несколько раз, пока не появится окно Advanced Boot Options.

В списке выберите Command Prompt

Теперь введите rstrui.exe и снова нажмите Enter.

После появления нового окна, щелкните Next и выберите Вашу точку восстановления, предшествующую заражению Petya. После этого нажмите Next. В появившемся окне ‘System Restore’ выберите ‘Next’

Выберите Вашу точку восстановления и щелкните ‘Next’

Теперь щелкните Yes для начала восстановления системы. Щелкните ‘Yes’ и начните восстановление системы После того, как вы восстановите систему к предыдущей дате, загрузите и просканируйте ваш компьютер убедитесь, что удаление прошло успешно.

Фото: bedynet.ru

Как сообщала «Страна», на Украину обрушилась масштабная хакерская атака. Мы ведем хронику атаки онлайн.

«Деньги можно не платить». В ИнАУ заявили, что зараженные вирусом компьютеры «вылечить» не получится.

Источник

Вслед за нашумевшей кампанией вируса-шифровальщика WannaCry, которая была зафиксирована в мае этого года, 27 июня более 80 компаний России и Украины стали жертвой новой атаки с использованием шифровальщика-вымогателя Petya. И эта кампания оказалась вовсе не связана с WannaCry. Эксперты Positive Technologies представили детальный разбор нового зловреда и дали рекомендации по борьбе с ним.

Жертвами вымогателя уже стали украинские, российские и международные компании, в частности, Новая Почта, Запорожьеоблэнерго, Днепроэнерго, Ощадбанк, медиахолдинг ТРК «Люкс», Mondelēz International, TESA, Nivea, Mars, операторы LifeCell, УкрТелеКом, Киевстар и многие другие организации. В Киеве оказались заражены в том числе некоторые банкоматы и кассовые терминалы в магазинах. Именно на Украине зафиксированы первые атаки.

Анализ образца вымогателя, проведенный нашими экспертами, показал, что принцип действия Petya основан на шифровании главной загрузочной записи (MBR) загрузочного сектора диска и замене его своим собственным. Эта запись – первый сектор на жёстком диске, в нем расположена таблица разделов и программа-загрузчик, считывающая из этой таблицы информацию о том, с какого раздела жёсткого диска будет происходить загрузка системы. Исходный MBR сохраняется в 0x22-ом секторе диска и зашифрован с помощью побайтовой операции XOR с 0x07.

После запуска вредоносного файла создается задача на перезапуск компьютера, отложенная на 1-2 часа, в это время можно успеть запустить команду bootrec /fixMbr для восстановления MBR и восстановить работоспособность ОС. Таким образом, запустить систему даже после ее компрометации возможно, однако расшифровать файлы не удастся. Для каждого диска генерируется свой ключ AES, который существует в памяти до завершения шифрования. Он шифруется на открытом ключе RSA и удаляется. Восстановление содержимого после завершения требует знания закрытого ключа, таким образом, без знания ключа данные восстановить невозможно. Предположительно, зловред шифрует файлы максимум на глубину 15 директорий. То есть файлы, вложенные на большую глубину, находятся в безопасности (по крайней мере для данной модификации шифровальщика).

В случае, если диски оказались успешно зашифрованы после перезагрузки, на экран выводится окно с сообщением о требовании заплатить выкуп $300 (на 27 июня 2017 — примерно 0,123 биткойна) для получения ключа разблокировки файлов. Для перевода денег указан биткоин-кошелек 1Mz7153HMuxXTuR2R1t78mGSdzaAtNbBWX. Через несколько часов после начала атаки на кошелек уже поступают транзакции, кратные запрошенной сумме – некоторые жертвы предпочли заплатить выкуп, не дожидаясь, пока исследователи изучат зловред и попытаются найти средство восстановления файлов.

На данный момент число транзакций увеличилось до 45.

Petya использует 135, 139, 445 TCP-порты для распространения (с использованием служб SMB и WMI). Распространение внутри сети на другие узлы происходит несколькими методами: с помощью Windows Management Instrumentation (WMI) и PsExec, а также с помощью эксплойта, использующего уязвимость MS17-010 (EternalBlue). WMI – это технология для централизованного управления и слежения за работой различных частей компьютерной инфраструктуры под управлением платформы Windows. PsExec широко используется для администрирования Windows и позволяет выполнять процессы в удаленных системах. Однако для использования данных утилит необходимо обладать привилегиями локального администратора на компьютере жертвы, а значит, шифровальщик может продолжить свое распространение только с тех устройств, пользователь которых обладает максимальными привилегиями ОС. Эксплойт EternalBlue позволяет получить максимальные привилегии на уязвимой системе. Также шифровальщик использует общедоступную утилиту Mimikatz для получения в открытом виде учетных данных всех пользователей ОС Windows, в том числе локальных администраторов и доменных пользователей. Такой набор инструментария позволяет Petya сохранять работоспособность даже в тех инфраструктурах, где был учтен урок WannaCry и установлены соответствующие обновления безопасности, именно поэтому шифровальщик настолько эффективен.

В рамках тестирований на проникновение современных корпоративных инфраструктур эксперты Positive Technologies регулярно демонстрируют возможность применения эксплойта EternalBlue (в 44% работ в 2017 году), а также успешное применение утилиты Mimikatz для развития вектора атаки до получения полного контроля над доменом (в каждом проекте).

Таким образом, Petya обладает функциональностью, позволяющей ему распространяться на другие компьютеры, причем этот процесс лавинообразный. Это позволяет шифровальщику скомпрометировать в том числе контроллер домена и развить атаку до получения контроля над всеми узлами домена, что эквивалентно полной компрометации инфраструктуры.

О существующей угрозе компрометации мы сообщали более месяца назад в оповещениях об атаке WannaCry и давали рекомендации, каким образом определить уязвимые системы, как их защитить и что делать, если атака уже произошла. Дополнительные рекомендации мы дадим и в данной статье. Кроме того, наша компания разработала бесплатную утилиту WannaCry_Petya_FastDetect для автоматизированного выявления уязвимости в инфраструктуре. Система MaxPatrol выявляет данную уязвимость как в режиме Audit, так и в режиме Pentest. Подробная инструкция указана в наших рекомендациях. Кроме того, в MaxPatrol SIEM заведены соответствующие правила корреляции для выявления атаки Petya.

Эксперты Positive Technologies выявили “kill-switch” – возможность локально отключить шифровальщик. Если процесс имеет административные привилегии в ОС, то перед подменой MBR шифровальщик проверяет наличие файла perfc (либо другого пустого файла с иным названием) без расширения в директории C:Windows (директория жестко задана в коде). Этот файл носит то же имя, что и библиотека dll данного шифровальщика (но без расширения).

Наличие такого файла в указанной директории может быть одним из индикаторов компрометации. Если файл присутствует в данной директории, то процесс выполнения ВПО завершается, таким образом, создание файла с правильным именем может предотвратить подмену MBR и дальнейшее шифрование.

Если шифровальщик при проверке не обнаружит такой файл, то файл создается и стартует процесс выполнения ВПО. Предположительно, это происходит для того, чтобы повторно не запустился процесс подмены MBR.

С другой стороны, если процесс изначально не обладает административными привилегиями, то шифровальщик не сможет выполнить проверку наличия пустого файла в директории C:Windows, и процесс шифрования файлов все же запустится, но без подмены MBR и перезапуска компьютера.

Для того, чтобы не стать жертвой подобной атаки, необходимо в первую очередь обновить используемое ПО до актуальных версий, в частности, установить все актуальные обновления MS Windows. Кроме того, необходимо минимизировать привилегии пользователей на рабочих станциях.

Если заражение уже произошло, мы не рекомендуем платить деньги злоумышленникам. Почтовый адрес нарушителей

wowsmith123456@posteo.net

был заблокирован, и даже в случае оплаты выкупа ключ для расшифрования файлов наверняка не будет получен. Для предотвращения распространения шифровальщика в сети рекомендуется выключить другие компьютеры, которые не были заражены, отключить от сети зараженные узлы и снять образы скомпрометированных систем. В случае, если исследователи найдут способ расшифрования файлов, заблокированные данные могут быть восстановлены в будущем. Кроме того, данный образ может быть использован для проведения анализа шифровальщика, что поможет исследователям в их работе.

В долгосрочной перспективе рекомендуется разработать систему регулярных тренингов сотрудников с целью повышения их осведомленности в вопросах информационной безопасности, основанную на демонстрации практических примеров потенциально возможных атак на инфраструктуру компании с использованием методов социальной инженерии. Необходимо проводить регулярную проверку эффективности таких тренингов. Также необходимо на все компьютеры установить антивирусное ПО с функцией самозащиты, предусматривающей ввод специального пароля для отключения или изменения настроек. Кроме того, необходимо обеспечить регулярное обновление ПО и ОС на всех узлах корпоративной инфраструктуры, а также эффективный процесс управления уязвимостями и обновлениями. Регулярное проведение аудитов ИБ и тестирований на проникновение позволит своевременно выявлять существующие недостатки защиты и уязвимости систем. Регулярный мониторинг периметра корпоративной сети позволит контролировать доступные из сети Интернет интерфейсы сетевых служб и вовремя вносить корректировки в конфигурацию межсетевых экранов. Для своевременного выявления и пресечения уже случившейся атаки необходимо осуществлять мониторинг внутренней сетевой инфраструктуры, для чего рекомендуется применять систему класса SIEM.

Для выявления атаки Petya в инфраструктуре могут быть использованы следующие индикаторы:

- C:Windowsperfс

- Задача в планировщике Windows с пустым именем и действием (перезагрузка)

- «%WINDIR%system32shutdown.exe /r /f»

Срабатывание правил IDS/IPS:

- msg: «[PT Open] Unimplemented Trans2 Sub-Command code. Possible ETERNALBLUE (WannaCry, Petya) tool»; sid: 10001254; rev: 2;

- msg: «[PT Open] ETERNALBLUE (WannaCry, Petya) SMB MS Windows RCE»; sid: 10001255; rev: 3;

- msg: «[PT Open] Trans2 Sub-Command 0x0E. Likely ETERNALBLUE (WannaCry, Petya) tool»; sid: 10001256; rev: 2;

- msg: «[PT Open] Petya ransomware perfc.dat component»; sid: 10001443; rev: 1

- msg:»[PT Open] SMB2 Create PSEXESVC.EXE»; sid: 10001444; rev:1

Сигнатуры:

- Ссылка на github.com

Источник