Wanacrypt0r 2 0 как вылечить

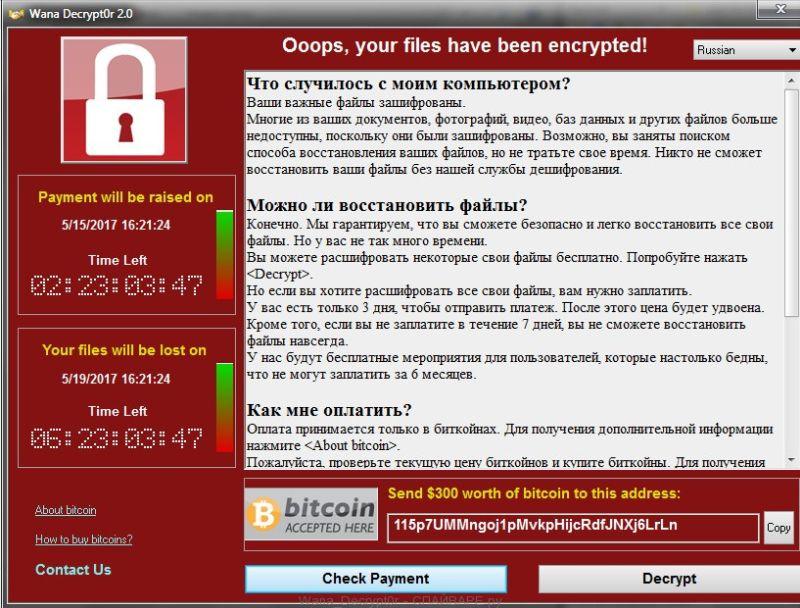

Wana Decryptor 2.0 это новая версия вируса WannaCry, который использует уязвимость Windows и заражает компьютер пользователя без какой-либо видимой активности. После проникновения компьютера жертва увидит заставку, которая напоминает ему, что файлы были зашифрованы. Кроме того, появляется всплывающее окно с информацией о вирусе. Мы постараемся ответить на следующие вопросы: как удалить Wana Decrypt0r и восстановить зашифрованные данные с расширением WNCRY.

Вирус может попасть на ваш компьютер с помощью вредоносных дополнений в электронной почте или через 445-й интернет-порт из-за уязвимости операционной системы, после чего сразу начинает шифровать информацию. Если антивирусу не удалось поймать вирус и тот проник в систему, все ваши файлы с информацией будут зашифрованы. Это относится к текстовым файлам txt, doc, docx, а также различным изображениям. Wana Decrypt0r кодирует все типы файлов, включая видео, текст, изображения и аудио. Кодирование занимает от пяти минут до нескольких часов. Скорость кодирования может варьироваться в зависимости от емкости компьютера и количества хранимой на нем информации. Сумма платежа составляет 300 долларов США, и если вы не заплатите за три дня, сумма будет удвоена. Через 7 дней преступники угрожают удалить все файлы.

Щифровальщики — очень опасный вид вирусов, с которыми может столкнуться пользователь. Большинство вирусов вызывает только дискомфорт, и плоды их действий могут быть устранены за несколько минут, но вымогатель приносит серьезный вред, и в большинстве случаев вам нужно потратить средства и время, чтобы исправить последствия. Самым злонамеренным из всех являются вымогатели, такие как Wana Decrypt0r, которые приносят наибольшую пользу разработчикам, и большие потери для жертв.

Большинство вымогателей применяют чрезвычайно сложные алгоритмы шифрования, такие как AES-128 и RSA-2048, которые используются для защиты информации целых стран, секретных служб и крупных корпораций. Wana Decrypt0r не является исключением. Это означает, что у вас есть только один абсолютно надежный метод восстановления файлов: использовать резервную копию. Возможно, через некоторое время будет сделан расшифровщик рупными антивирусными компаниями, в частность Emsisoft и Kaspersky выпускают декрипторы для различных шифровальщиков. Пока отсутствие резервных копий означает, что вы можете забыть о своих файлах, потому что вы не можете быть уверены, что хакеры, которые украли ваши файлы, не обманут вас еще раз, когда платеж будет получен. Ваши данные могут быть восстановлены несколькими способами, и хоть они не являются абсолютно эффективными мы расскажем о них.

Восстановление файлов — главная цель, о которой вам придется озаботится, если ваши файлы были заражены с помощью шифрующего вируса. Но тем не менее, прежде чем восстанавливать файлы, необходимо удалить вирус с компьютера для защиты новых файлов. Неважно, какой метод восстановления вы выберете, вам все равно придется устранить Wana Decrypt0r. Используя дешифрование или загрузку резервных копий, вы должны удалить Wana Decrypt0r, и даже если вы предпочитаете заплатить этим преступникам — Wana Decrypt0r необходимо удалить до полного восстановления данных.

Как удалить Wana Decryptor с компьютера

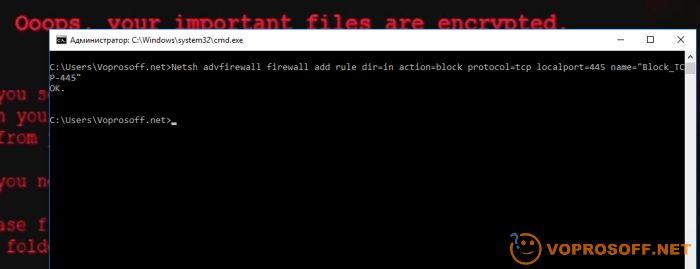

Шаг 1. Закройте 445 интернет порт

Запустите командную строку.

- Нажмите Пуск

- Напечатайте Cmd , щелкните правой копкой и выберите Запустить от имени администратора

- Напечатайте Netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=445 name=»Block_TCP-445″

- Нажмите Enter

Шаг 2. Запустите систему в безопасном режиме

- Нажмите «Пуск»

- Введите Msconfig и нажмите «Enter»

- Выберите вкладку «Загрузка»

- Выберите «Безопасная загрузка» и нажмите OK

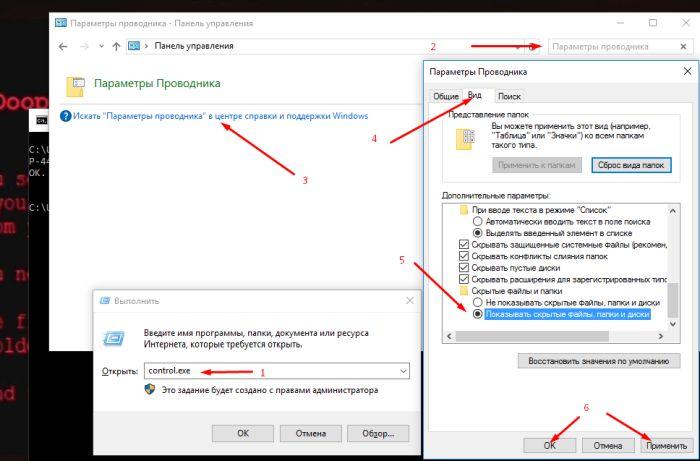

Шаг 3. Отобразите все скрытые файлы и папки

- Нажмите «Пуск»

- Выберите «Панель управления»

- Выберите «Оформление и персонализация»

- Нажмите на «Параметры папок»

- Перейдите во вкладку «Вид»

- Выберите «Показывать скрытые файлы, папки и диски»

- Нажмите OK

Шаг 4. Удалите файлы вируса

Проверьте следующие папки на предмет наличия в них файлов вируса:

- %TEMP%

- %APPDATA%

- %ProgramData%

Шаг 5. Очистите реестр (для опытных пользователей)

- Нажмите «Пуск»

- Введите «Regedit.exe» и нажмите «Enter»

- Проверьте папки автозапуска на наличие подозрительных записей:

- HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRun

- HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRunOnce

- HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRunServices

- HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRunServicesOnce

- HKEY_LOCAL_MACHINESoftwareMicrosoftWindows NTCurrentVersionWinlogonUserinit

- Аналогично для папки HKEY_CURRENT_USER

- Удалите из этих папок вредоносные файлы

Шаг 6. Отсканируйте систему с помощью антивируса

Можно использовать различные антивирусные утилиты, такие как Dr Web CureIt, Kaspersky Removal tool или другие. После этого отключите безопасный режим.

Шаг 7. Обновите Windows

Это очень важный шаг, который может помочь вам предотвратить появление новой инфекции! Необходимо загрузить хотя бы обновление MS17-010, в котором как раз была устранена уязвимость Windows, которой воспользовались хакеры. В виде исключения, данное обновление доступно даже для Windows XP, поддержка которой официально завершена.

Пакет обновлений для различных версий Windows (необходимо в списке выбрать свою операционную систему):

https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

Скачать обновление для Window XP можно по следующей ссылке:

https://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

Как восстановить поврежденные файлы

Если вы не перезагружали систему после шифрования файлов, вам смогут помочь следующие дешифраторы:

Для Windows XP: https://github.com/aguinet/wannakey

Для Windows XP, Windows 7, Vista, 2003 and 2008 server: https://github.com/gentilkiwi/wanakiwi/releases

К сожалению, дешифраторы работают не в 100% случаев.

В этом руководстве мы несколько раз говорили, что пользователь, чья система была атакована щифровальщиком, имеет только один сто процентный эффективный метод восстановления данных: загрузка резервных копий. Вы должны попробовать другие способы, если у вас нет выбора, но будьте готовы, что они могут потерпеть неудачу. Дополнительным преимуществом резервных копий является то, что они хранятся на дополнительном накопителе и в таком случае неуязвимы вирусу.

Все остальные способы зависят от встроенных сервисов Windows, и их эффективность может быть снижена сложностью вымогателей и отсутствием навыков. Во всяком случае, кроме резервных копий и выплаты выкупа есть два дополнительных способа восстановления ваших файлов. Это служба теневого копирования томов и декодирование с помощью специальной программы дешифрования. Декодирование с использованием специального дешифратора достаточно эффективно, но, к сожалению, этого инструмента еще не существует. Новости о прогрессе в разработке такой программы можно найти на сайтах Лаборатории Касперского, MalwareHunterTeam и EmsiSoft. Восстановление вручную с помощью теневых копий может быть выполнено без какой-либо подготовки. Вы можете использовать базовые функции ОС Windows, но мы предлагаем вам более удобные программы, которые значительно упростят вашу задачу. Эти программы полностью бесплатны, и они были сделаны надежными разработчиками. Они называются ShadowExplorer и Recuva, и вы можете найти больше информации на официальных сайтах.

- Нажмите «Пуск»

- Выберите «Панель управления»

- Нажмите «Система и безопасность»

- Выберите «Архивация и восстановление»

- Выберите «Восстановление файлов из архива»

- Выберите точку сохранения

Статья-источник: Wana Decryptor removal and decryption

Источник

Последние несколько дней новости пугают нас заголовками о массовом заражении компьютеров по всему миру вирусом WannaCrypt (Wana Decrypt0r 2.0). Россия не стала исключением, были заражены компьютеры многих компаний и государственных организаций. Мы привыкли относиться к новостям, как к чему-то далекому, тому, что нас коснуться никак не может.

В этот раз все иначе, вирус WannaCrypt (Wana Decrypt0r 2.0) поражает любые компьютеры. Причем для заражения не надо ни скачивать и запускать подозрительные файлы, ни ходить по сомнительным сайтам. WannaCrypt (Wana Decrypt0r 2.0) использует ошибку в операционных системах Microsoft Windows, достаточно заразиться одному компьютеру в локальной сети и через час будут заражены все остальные, если на них не установлено специальное обновление.

Само обновление, дающее защиту от WannaCrypt (Wana Decrypt0r 2.0), было выпущено компанией Microsoft еще в марте, оно автоматически установилось на все лицензионные копии современных операционных систем семейства Windows по всему миру. Под ударом остались только пользователи старых или нелицензионных (пиратских) систем. В некоторых крупных компаниях компьютеры обновляются не автоматически, а по команде администратора. Если мартовские обновления все еще не были установлены, компьютеры таких компаний также попали под удар, как это случилось, например, с компанией Мегафон.

Как избежать заражения вирусом WannaCrypt (Wana Decrypt0r 2.0)

Если вы используете лицензионную Windows 10 и периодически видите, как система обновляется при выключении или включении компьютера, то вам беспокоиться не о чем. Ваша система была автоматически и своевременно обновлена, вы не входите в группу риска.

Если же вы используете устаревшую или пиратскую копию операционной системы Windows, вам необходимо срочно установить специальное обновление. Компания Microsoft выпустила обновления для всех версий Windows, даже для таких старых, как Windows XP. Выберите свою версию операционной системы, скачайте и запустите обновление. Оно будет установлено даже в том случае, если вы используете пиратскую версию Windows.

Список обновлений для всех версий Windows для защиты от вируса WannaCrypt:

- Windows XP x86

- Windows XP x64

- Windows Vista x86

- Windows Vista x64

- Windows Server 2003 x86

- Windows Server 2003 x64

- Windows Server 2008 x86

- Windows Server 2008 x64

- Windows 7 x86

- Windows 7 x64

- Windows Server 2008 R2

- Windows 8 x86

- Windows 8 x64

- Windows Server 2012

- Windows 8.1 x86

- Windows 8.1 x64

- Windows Server 2012 R2

- Windows 10 x86

- Windows 10 x64

- Windows 10 (1511) x86

- Windows 10 (1511) x64

- Windows 10 (1607) x86

- Windows 10 (1607) x64

- Windows Server 2016

Если вы не знаете, какая версия Windows у вас установлена, пожалуйста, ознакомьтесь с этой статьей.

Размер обновления 200-600 мегабайт, в зависимости от версии. Скачайте и установите обновление для своей операционной системы как можно быстрее!

Если у вас медленное или ограниченное Интернет-соединение и вы не можете оперативно выполнить установку обновления, вы можете применить временное решение:

- Запустите командную строку cmd от имени администратора (инструкция: Как запустить от имени администратора в Windows: инструкция).

- Скопируйте следующий текст: Netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=445 name=»Block_TCP-445″

- Вставьте его в командную строку и нажмите клавишу Enter, в ответ система должна написать «OK».

- Как только будет возможность — установите обновление от Microsoft.

Как вылечить компьютер и расшифровать файлы, зашифрованные WannaCrypt

Мы подготовили отдельную статью о том, как вылечить компьютер после заражения вирусом WannaCrypt (Wana Decrypt0r 2.0): Как удалить вирус WannaCrypt (Wana Decrypt0r 2.0) и восстановить файлы WNCRY

Если у вас остались вопросы или нужны уточнения — пишите в комментариях. Мы все читаем и всем отвечаем!

Каждый раз, когда вы делитесь этой статьей в социальной сети, ее автор становится немного счастливее! Пожалуйста нажмите на одну из кнопок выше!

Источник

WanaCrypt0r приводит в панику мировые организации здравоохранения и телекоммуникаций

WanaCrypt0r вирус это шифрующая угроза или так званный вымогатель , который быстро распространяется по всему миру через приватные компьютеры и корпоративные сети , шифруя компьютеры и вымогая деньги за их восстановление. Исследование показало, что вымогатель путешествует под разными именами, включая WanaCrypt0r 2.0, WannaCryptor, Wana Decrypt0r, WannaCry или просто WCry. После заражения системы, паразит начинает шифровать сотни типов файлов, используя шифры AES и RSA , которые делают обработанные данные нечитаемыми и недоступными для жертв. Кроме того, к зараженным файлам также добавляются wncry, .wncrytt, .wcryили .wncryt расширения. Атака вымогателя завершается изменением фона рабочего стола и открытием @WanaDecryptor@.exe окна, которое информирует жертв о неблагоприятной ситуации, что случилась с компьютером и сомнительных пропозициях о том, как все исправить. Это окно работает как записка с выкупом, и преступники используют его для выдвижения своих требований. В частности, мошенники хотят чтобы жертвы заплатили им 600 долларов биткоинами в течении 3 дней после заражения системы и угрожают, что сумма удвоится, если деньги не будут выплачены во время.7 дней после шифрования это придел, потому после этого периода файлы не смогут быть расшифрованными. В то же время, хакеры говорят о бесплатных мероприятиях, которые они будут запускать для “бедных” пользователей, чтобы те могли бесплатно восстановить файлы. Мы не можем быть уверены, действительно ли разработчики вымогателя хотят играть в добрых самаритян после того, как они превратили файлы жертвы в мусор или это еще один из их злых способов обмануть пользователя держать вымогателя на компьютере в течение полу года, что потенциально может принести больше вреда системе и файлам. Удаление WanaCrypt0r это единственный способ, чтобы избавиться от вымогателя, хотя простое удаление компонентов близко не приблизит к полному восстановлению системы. Вам надо избавляться от вредоносного ПО только с помощью профессионального средства такого, как Reimage.

WanaCrypt0 вымогатель не делает исключений ни для отдельных пользователей, ни для крупных компаний и организаций, когда дело касается его атак. Уже затронуты крупные медицинские и телекоммуникационные компании в том числе NHS и Telefonica, за которыми следуют еще 230, 000 компьютеров по всему миру . Количество зараженных устройств растет с каждой минутой: 150 из 195 стран мира находятся сейчас в осаде. Такое быстрое распространение связано с нетрадиционными методами, которые используют разработчики для этой угрозы. Украденная технология ETERNALBLUE SMB , которая изначально была создана для разведывательных операций США, играет ведущую роль в этих событиях. В частности, речь идет о уязвимости MS17-010 , которая была исправлена Microsoft в марте 2017 года. Однако не все операционные системы Windows получили это обновление. Например, некоторые из уже неподдерживаемых версий, таких как Windows XP, Vista или Windows 8 (Windows 8.1 поддерживается) остались с этой дырой в безопасности. То же самое касается пользователей, которые запускают последние версии программного обеспечения, но не успели установить это исправление безопасности. Результатом этого являются сотни зараженных медицинских центров, банков, университетов, гостиниц и подобных организаций. Если вы являетесь одним из ее жертв, вы должны удалить WanaCrypt0r вымогателя с вашего компьютера, как можно скорее. Обратите внимание, что не рекомендуется вручную изменять реестр и аналогичные компоненты системы, особенно если вы не разбираетесь в технологиях. Всегда рекомендуется использовать надежные утилиты безопасности для дезактивации вымогателя и применять профессиональные рекомендации, когда речь заходит о восстановлении данных.

Вирус использует уязвимость Microsoft для заражения компьютеров

WanaCryptor распространялся с помощью изъяна, найденного в популярном коммуникационном протоколе, используемом операционной системой Windows. Как мы уже упоминали, Microsoft выпустила патч для этой уязвимости EternalBlue, но те, кто не загружал его, оставались уязвимыми к атаки. Кажется, что вирус, или, по крайней мере, его исходный компонент, распространяется червем, который бросает в систему вымогателя. Он может легко распространяться по сетям и наносить дополнительный урон своим целям. Как только вымогатель установлен, он инициирует шифрование файлов жертвы и начинает показывать такое предупреждающее сообщение:

Ooops, your important files are encrypted.

If you see this text, but don’t see the «Wana Decrypt0r» window,

then your antivirus removed the decrypt software or you deleted it from your computer.

If you need your files you have to run the decrypt software.

Please find an application file named «@WanaDecryptor@.exe» in any folder or restore from the antivirus quarantine.

Run and follow the instructions!

The damage depends on how much computers did WanaCrypt0r 2.0 infect: the ransom for one affected machine is worth $ 600 in Bitcoin. However, if you have backups, you should never think about contacting these hackers via their bitcoin addresses given. Security experts have already warned victims not to pay ransoms as there is no guarantee that hacker will send you a proper key that you need to decrypt your files.

Рекомендации экспертов по удалению WanaCrypt0r

Чтобы удалить вымогателя с вашего компьютера, вам необходимо просканировать компьютер с обновленным программным обеспечением безопасности. Перед запуском убедитесь, что вы обновили свой сканер, так как он должен иметь полную базу данных, содержащую файлы этого вируса. Мы рекомендуем использовать Reimage, Webroot SecureAnywhere AntiVirus или Malwarebytes Anti-Malware для удаления WanaCrypt0r вируса с вашего компьютера. Если вы не можете запустить свои сканеры, вам нужно вручную завершить вредоносные процессы этого вымогателя, включая wannacry.exe, wcry.exe, 111.exe, lhdfrgui.exe, @WanaDecryptor@ .exe и другие. Вы можете начать восстановление ваших файлов только после полного удаления этого вымогателя. В противном случае, он может начать шифрование другой части ваших файлов. Самый простой способ восстановить файлы, зашифрованные WanaCrypt0r — использовать резервные копии. Если вы не можете вспомнить их сохранение, вы можете попробовать использовать опции, приведенные в разделе “Восстановление данных”.

Для удаления ущерба, нанесенного вирусом рекомендуется Reimage Бесплатное сканирование позволит Вам проверить заражен Ваш ПК или нет. Если хотите удалить вредоносные программы, то Вам нужно купить средство для удаления вредоносного ПО — лицензионную копию Reimage.

Источник

Добрый день!

Удалить вирус WannaCrypt (Wana Decrypt0r 2.0) с компьютера несложно, простая инструкция ниже подойдет для любой современной версии Windows. А вот расшифровать файлы .WNCRY бесплатно пока нельзя. Все крупные производители антивирусного программного обеспечения работают над таким дешифратором, но никакого значимого прогресса в этом направлении пока нет.

Если вы удалите вирус с компьютера, то есть большая вероятность, что зашифрованные файлы вы никогда уже не сможете расшифровать. WannaCrypt (Wana Decrypt0r 2.0) использует очень эффективные методы шифрования и шансов, что разработают бесплатный дешифровщик не так уж и много.

Вам необходимо решить, готовы ли вы потерять зашифрованные файлы или нет. Если готовы — используйте инструкцию ниже, если не готовы — платите выкуп создателям вируса. В будущем обязательно начните использовать любую систему резервного копирования ваших файлов и документов, их сейчас очень много, и платных, и бесплатных.

Удаление WannaCrypt (Wana Decrypt0r 2.0) с компьютера

1. Закройте 445-й сетевой порт:

- Запустите командную строку cmd от имени администратора (инструкция: Как запустить от имени администратора в Windows: инструкция).

- Скопируйте следующий текст: Netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=445 name=»Block_TCP-445″

- Вставьте его в командную строку и нажмите клавишу Enter, в ответ система должна написать «OK».

Автор считает, что эти материалы могут вам помочь:

2. Запустите Windows в безопасном режиме. У нас есть подробная инструкция как это сделать: Безопасный режим в Windows 10: Подробная инструкция.

3. Настройте отображение скрытых и системных папок, для этого:

- Нажмите одновременно клавиши Win + R;

- Введите в окне «control.exe» и нажмите Enter;

- В поисковой строке Панели Управления (справа наверху) напишите «Параметры проводника»;

- Нажмите на Ярлык «Параметры проводника» в основном окне;

- В новом окне перейдите на вкладку «Вид»;

- Найдите пункт «Скрытые файлы и папки» и выберите пункт «Показывать скрытые файлы, папки и диски»;

- Нажмите кнопку «Применить», затем «ОК».

4. Откройте Проводник, последовательно перейдите в папки:

- %ProgramData%

- %APPDATA%

- %TEMP%

(просто копируйте каждое название папки в адресную строку проводника).

В каждой из указанных папок внимательно просмотрите все вложенные папки и файлы. Удаляйте все, что содержит в названии упоминание о вирусе WannaCrypt (Wana Decrypt0r 2.0).

5. Почистите реестр. У нас есть подробная статья: Как открыть реестр, подробная инструкция.

Ищите подозрительные записи реестра в следующих папках:

- HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRun

- HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRunOnce

- HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRunServices

- HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRunServicesOnce

- HKEY_LOCAL_MACHINESoftwareMicrosoftWindows NTCurrentVersionWinlogonUserinit

- HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun

- HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRunOnce

- HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRunServices

- HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRunServicesOnce

- HKEY_CURRENT_USERSoftwareMicrosoftWindows NTCurrentVersionWinlogonUserinit

6. Перезагрузите компьютер.

На этом можно закончить, но лучше установите любой платный или бесплатный антивирус и проведите полное сканирование системы. Кроме этого, не забудьте установить специальное обновление безопасности от компании Microsoft, подробнее об этом в нашей специальной статье.

Каждый раз, когда вы делитесь этой статьей в социальной сети, ее автор становится немного счастливее! Пожалуйста нажмите на одну из кнопок выше!

Источник