Как вылечить блокирующий компьютер

Привет всем читателям. В сети часто встречаются вопросы.как вылечить компьютер от

баннера вымогателя. Даже самый неопытный пользователь знает о возможности заражения

системы компьютера вирусом. Их бывает огромное количество и среди довольно безвредных встречаются опасные. Вирус как был вирусом, так и останется, единственное его отличие – это текст сообщения на баннере.

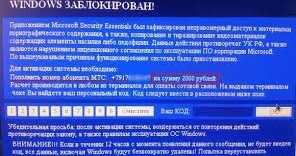

На экране пользователь часто видит:«Ваш ПК заблокирован за просмотр порнофильмов» или «Ваш компьютер заблокирован за просмотр порнофильмов с участием несовершеннолетних». Для разблокировки Вам необходимо выполнить следующие действия: -«В любом терминале оплаты сотовой связи, пополните такой то.. номер. Если в течении такого — то времени с момента появления данного сообщения, не будет введен код — все данные, будут удалены».

На самом деле ничего не надо отправлять и оплачивать.

Попробуем сами разобраться с этим вирусом..

Как удалить вирус

1. При загрузке компьютера жмём на кнопку F8 пока не появится список выбора

вариантов загрузки Windows.

2. Далее выбираем режим загрузки — Безопасный, с поддержкой Командной строки.

3. В Командной строке вводим regedit.exe

и жмем Enter — запускаем редактор реестра.

Окно редактора разделено на две части. Нам понадобится часть слева.

Там можно увидеть корневой каталог (дерево из папок).

К сведению — особенность этого каталога при установке второй системы на пораженную заключается в дублировании папок. Вы можете увидеть, сначала идет папка без скобок в названии, а следом за ней – со скобками. Первая – это папка новой системы,

а вторая – зараженной. Внимательно посмотрите другие строки реестра на предмет наличия в них путей, не ведущих в систему.

4. В редакторе следуем по такому пути: HKEY_LOCAL_MACHINE-SOFTWARE-

Microsoft-Windows NT-CurrentVersion-Winlogon.

Смотрим параметры UserInit и Shell в этой ветке.

— Userinit — C:Windowssystem32userinit.exe,

Важное! Эта строка должна заканчиваться запятой!

— Shell — explorer.exe

Также смотрим:- HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows

NTCurrentVersionWindowsAppInit_DLLs — он должен быть пустой.

Кликаем на Winlogon, справа появятся настройки для этого раздела. В строке Shell

задаем explorer.exe (для этого дважды щелкаем по строке Shell)

5. Закрываем редактор реестра.

Разблокирование системы с помощью изменения даты в BIOS

Не всегда вирус, который подхватила система, продукт новых, последних разработок. Есть

вероятность, что вредоносное ПО уже устаревшей версии. В этом случае нужно проделать следующее: — запускаем компьютер и сразу же нажимаем кнопку Delete и заходим в BIOS

— переводим дату на системных часах на неделю вперед или назад

— перегружаем систему

— теперь проверяем антивирусом систему

— Если вредоносное ПО отключилось, то антивирус найдет его и обезвредит.

Разблокировка с помощью восстановления системы

Этот метод разблокировки похож на предыдущий, поскольку обязательным условием его

применения, является Windows, сохранившая работоспособность в безопасном режиме.

Вполне может быть, что разблокировать баннер с помощью отката операционной системы не

получится, поскольку не всегда точка восстановления бывает доступна.

Но, тем не менее попробуем:

1. Загрузившись в безопасном режиме и убедившись, что баннера нет, идем в

Пуск — Стандартные — Служебные — Восстановление системы.

2. Там выбираем восстановление и дату, на которую необходимо восстановить Windows.

3. Соглашаемся с этим.

4. После этого, перезагружаем компьютер.

В Windows 7 нужно использовать среду восстановления, в начальной фазе загрузки

компьютера жмёте F-8 и выбираете в меню: Устранение неполадок компьютера, далее

выбираем Восстановление системы.

В окне Параметры восстановления, опять выбираем Восстановление системы,

и дальше выбираем нужную нам точку восстановления – по времени созданную

системой до заражения баннером системы.

Важное, если при нажатии F-8 меню Устранение неполадок не доступно, значит у вас

удалён скрытый раздел на винчестере, содержащий среду восстановления Windows 7.

Значит вам необходим диск восстановления Windows 7.

Так же вместо диска восстановления можно использовать установочный диск Windows 7,

содержащий среду восстановления в себе. Загрузившись с Диска восстановления или с

установочного диска Windows 7, всё делаете так же как описано чуть выше, то есть выбираете — Восстановление системы, далее в параметрах восстановления системы выбираете точку восстановления и так далее.

С помощью приложения LiveCD

Побороть вирус может помочь программа LiveCD от Dr.Web. Ее задача – сканирование

системы с диска и очистка ее от всей заразы, которые блокируют ее работу.

Для начала скачиваем программу LiveCD с Интернета. Далее нужно выполнить установку.

Для этого образ необходимо записать на диск. Есть немало различных способов, как это

сделать. Вот один из них:

1. Вставляем чистый диск в дисковод;

2. Скачиваем программу — SCD Writer.

3. Скачиваем в Интернете образ самой программы LiveCD.

4. Запускаем приложение SCD Writer, выбираем в нем «Диск»,

нажимаем «Записать образ на диск». Указываем путь к лежащему на жестком диске

образу LiveCD, устанавливаем скорость записи и ждем завершения процесса.

Теперь нужно выставить параметры так, чтобы при включении компьютера шла загрузка

системы не с жесткого диска, а с CD. Для выполнения этой задачи нужно зайти в BIOS,

(в самом начале запуска компьютера нажимаем клавишу Delete). Потом переходим

в раздел Boot (то есть загрузка). Там появится список очередности носителей, с которых

запускается система. По умолчанию это жесткий диск. Нам нужно настроить этот параметр

таким образом, чтобы на первом месте стоял не винчестер, а Ваш дисковод.

Теперь компьютер будет загружаться, используя данные с диска.

Сохраняем изменения и перезапускаем компьютер. Проведя загрузку с диска, в появившемся

меню выбираем первый пункт.

Далее включаем Dr.WebScanner, нажимаем «Старт» и ждем завершения. После обработки программой вирусов выбираем вариант — «Удалить».

Коды разблокировки Windows

Данный метод подойдет для тех, у кого под рукой есть возможность выхода в интернет.

На сайтах Касперского или Доктор Веб есть коды разблокировки. Просто нажмите на скриншот Вашего вируса и слева увидите, что это за вирус и код его разблокировки. Так же, как вариант, Вы можете ввести номер куда просят отправить смс и текст сообщения, а затем нажать на кнопку «найти» и получить код.

После разблокировки сразу начинаем лечить систему Вашим антивирусом.

Как удалить вирусы с помощью AVZ

1. Скачиваем антивирусную утилиту AVZ. Она будет находится в архиве.

Распаковываем скачанный архив в какую-либо папку(желательно в ту же папку, где

находиться скачанный файл). Сделать это можно с помощью любого архиватора.

Если у Вас нет возможности выхода в интернет, то понадобится рабочий компьютер с

доступом к интернету и диск или флешка, чтобы записать на них программу AVZ.

Далее запускаем Windows на зараженном компьютере, ждем появления ползунка

загрузки, нажимаем F8.В появившемся контекстном меню выбираем

«Безопасный режим с поддержкой командной строки».

Если загрузка прошла удачно, то на экране появится Командная строка.

Вставляем подготовленный информационный носитель с программой AVZ в компьютер.

Прописываем в Командной строке — explorer и нажимаем кнопку «Enter».

После того как появится значок «Мой компьютер», заходим на носитель.

2. Запускаем файл avz.exe.

3. В окне программы жмем «Файл — Обновление баз — Пуск».

По окончании процесса обновления баз, нажимаем «ОК» и «Закрыть»

4. На вкладке «Область поиска» выделяем галочками все жесткие диски, флешки.

Справа ставим галочку — «Выполнять лечение».

В первых четырех строках выбираем — «Удалять»,

в предпоследнем «Лечить», а в самом последнем тоже «Удалять».

Так же проставьте галочки: «Копировать подозрительные файлы в карантин и Infected».

5. Переходим на вкладку: «Типы файлов» — «Потенциально опасные файлы»

— ставим галочку

6. Переходим на вкладку «Параметры поиска». Ползунок «Эвристического анализа»

перемещаем на самый верх и ставим галочку «Расширенный анализ», а ниже

выставляем две галочки «Блокировать работу RootKit User — Mode» и

«RootKit Kerner — Mode»

Еще ниже выставляем галочки: — «Автоматически исправлять ошибки в SPI/LSP»,

«Поиск портов TCP/UDP программ», «Поиск клавиатурных перехватчиков», а так же

«Автоматически исправлять системные ошибки». Жмем кнопку «Пуск» и ждем результатов проверки.

Внимание! Закончив работу с антивирусной утилитой, перед выходом (или после перезагрузки), нажмите AVZPM — «Удалить и выгрузить драйвер расширенного мониторинга процессов». Затем «Файл» — «Выход» и обязательно перезагрузите компьютер.

Есть также варианты удаления вирусов с помощью скрипта, но это уже для опытных пользователей…

P/S. В завершении этой статьи,небольшой совет: если у Вас не работает (происки зловреда) диспетчер задач. Скачайте утилиту AVZ. В окне выберите вкладку ФайлВосстановление системы. После этого находим пункт — «Разблокировка диспетчера задач», ставим на нем галочку и сохраняем изменения нажатием на кнопку «Выполнить отмеченные операции». Проверяем результат.

Как удалить вирус с зараженного браузера читайте далее

Как удалить слежку в браузере читайте далее

На этом пожалуй и все, что я мог посоветовать Вам из общих рекомендации по удалению вирусов, потому как, если возникнут проблемы по удалению вирусов — это может быть вызвано спецификой Вашей операционной системы, вида вирусов или действиями, что Вы проделали.

Уважаемые читатели!

Если вам понравился блог и опубликованные материалы, оказались полезными для Вас, то прошу оказать помощь на содержание и развитие данного блога. Сделать это можно,пожертвовав любую сумму. Ваша финансовая поддержка будет использована для продвижения блога, на наполнение блога хорошим материалом, улучшения функциональности и удобности для читателя и реализацию дальнейших планов.

1) Путём перечисления денег на карту Сбербанка: 4424 7710 1196 4323

2) Самый простой способ, который не составит больших усилий у каждого пользователя, читателя блога — это в конце каждой статьи есть несколько кнопок («поделиться») для добавления статьи в социальные сети или блоги и другие ресурсы общения в интернете.

Заранее благодарен всем, кто поможет в развитии блога.

Источник

С помощью троянов семейства Winlock, известных как «блокировщики Windows», у рядовых пользователей вымогают деньги уже более пяти лет. К настоящему времени представители этого класса вредоносных программ серьёзно эволюционировали и стали одной из самых частых проблем. Ниже предлагаются способы самостоятельной борьбы с ними и даются рекомендации по предотвращению заражения.

Появление трояна в системе обычно происходит быстро и незаметно для пользователя. Человек выполняет привычный набор действий, просматривает веб-страницы и не делает чего-то особенного. В какой-то момент просто появляется полноэкранный баннер, который не удаётся убрать обычным способом.

Картинка может быть откровенно порнографической, или наоборот – оформлена максимально строго и грозно. Итог один: в сообщении, расположенном поверх других окон, требуется перечислить указанную сумму на такой-то номер или отправить платное SMS-сообщение. Часто оно дополняется угрозами уголовного преследования или уничтожения всех данных, если пользователь не поторопится с оплатой.

Разумеется, платить вымогателям не стоит. Вместо этого можно выяснить, какому оператору сотовой связи принадлежит указанный номер, и сообщить его службе безопасности. В отдельных случаях вам даже могут сказать код разблокировки по телефону, но очень рассчитывать на это не приходится.

Методики лечения основаны на понимании тех изменений, которые троян вносит в систему. Остаётся выявить их и отменить любым удобным способом.

Голыми руками

Для некоторых троянов действительно существует код разблокировки. В редких случаях они даже честно удаляют себя полностью после ввода верного кода. Узнать его можно на соответствующих разделах сайтов антивирусных компаний – смотрите примеры ниже.

Зайти в специализированные разделы сайтов “Доктор Веб”, “Лаборатории Касперского” и других разработчиков антивирусного ПО можно с другого компьютера или телефона.

После разблокировки не радуйтесь преждевременно и не выключайте компьютер. Скачайте любой бесплатный антивирус и выполните полную проверку системы. Для этого воспользуйтесь, например, утилитой Dr.Web CureIt! или Kaspersky Virus Removal Tool.

Простым коням – простые меры

Прежде чем использовать сложные методы и спецсофт, попробуйте обойтись имеющимися средствами. Вызовите диспетчер задач комбинацией клавиш {CTRL}+{ALT}+{DEL} или {CTRL}+{SHIFT}+{ESC}. Если получилось, то мы имеем дело с примитивным трояном, борьба с которым не доставит проблем. Найдите его в списке процессов и принудительно завершите.

Посторонний процесс выдаёт невнятное имя и отсутствие описания. Если сомневаетесь, просто поочерёдно выгружайте все подозрительные до исчезновения баннера.

Если диспетчер задач не вызывается, попробуйте использовать сторонний менеджер процессов через команду «Выполнить», запускаемую нажатием клавиш {Win}+{R}. Вот как выглядит подозрительный процесс в System Explorer.

Скачать программу можно с другого компьютера или даже с телефона. Она занимает всего пару мегабайт. По ссылке «проверить» происходит поиск информации о процессе в онлайновой базе данных, но обычно и так всё понятно. После закрытия баннера часто требуется перезапустить «Проводник» (процесс explorer.exe). В диспетчере задач нажмите: Файл -> Новая задача (выполнить) -> c:Windowsexplorer.exe.

Когда троян деактивирован на время сеанса, осталось найти его файлы и удалить их. Это можно сделать вручную или воспользоваться бесплатным антивирусом.

Типичное место локализации трояна – каталоги временных файлов пользователя, системы и браузера. Целесообразно всё же выполнять полную проверку, так как копии могут находиться где угодно, а беда не приходит одна. Посмотреть полный список объектов автозапуска поможет бесплатная утилита Autoruns.

Военная хитрость

Справиться с трояном на первом этапе поможет особенность в поведении некоторых стандартных программ. При виде баннера попробуйте запустить «вслепую» Блокнот или WordPad. Нажмите {WIN}+{R}, напишите notepad и нажмите {ENTER}. Под баннером откроется новый текстовый документ. Наберите любую абракадабру и затем коротко нажмите кнопку выключения питания на системном блоке. Все процессы, включая троянский, начнут завершаться, но выключения компьютера не произойдёт.

Останется диалоговое окно «Сохранить изменения в файле?». С этого момента на время сеанса мы избавились от баннера и можем добить трояна до перезагрузки.

Старая школа

Более продвинутые версии троянов имеют средства противодействия попыткам избавиться от них. Они блокируют запуск диспетчера задач, подменяют другие системные компоненты.

В этом случае перезагрузите компьютер и удерживайте клавишу {F8} в момент загрузки Windows. Появится окно выбора способа загрузки. Нам требуется «Безопасный режим с поддержкой командной строки» (Safe Mode with Command Prompt). После появления консоли пишем explorer и нажимаем {ENTER} – запустится проводник. Далее пишем regedit, нажимаем {ENTER} и видим редактор реестра. Здесь можно найти созданные трояном записи и обнаружить место, откуда происходит его автозапуск.

Чаще всего вы увидите полные пути к файлам трояна в ключах Shell и Userinit в ветке

HKLMSoftwareMicrosoftWindows NTCurrentVersionWinlogon

В “Shell” троян записывается вместо explorer.exe, а в “Userinit” указывается после запятой. Копируем полное имя троянского файла в буфер обмена из первой обнаруженной записи. В командной строке пишем del, делаем пробел и вызываем правой клавишей мыши контекстное меню.

В нём выбираем команду «вставить» и нажимаем {ENTER}. Один файл трояна удалён, делаем тоже самое для второго и последующих.

Затем выполняем в реестре поиск по имени файла трояна, внимательно просматриваем все найденные записи и удаляем подозрительные. Очищаем все временные папки и корзину. Даже если всё прошло идеально, не поленитесь затем выполнить полную проверку любым антивирусом.

Если из-за трояна перестали работать сетевые подключения, попробуйте восстановить настройки Windows Sockets API утилитой AVZ.

Операция под наркозом

Со случаями серьёзного заражения бесполезно бороться из-под инфицированной системы. Логичнее загрузиться с заведомо чистой и спокойно вылечить основную. Существуют десятки способов сделать это, но один из самых простых – воспользоваться бесплатной утилитой Kaspersky WindowsUnlocker, входящей в состав Kaspersky Rescue Disk. Как и DrWeb LiveCD, он основан на Gentoo Linux. Файл-образ можно записать на болванку или сделать из него загрузочную флэшку утилитой Kaspersky USB Rescue Disk Maker.

Предусмотрительные пользователи делают это заблаговременно, а остальные обращаются к друзьям или идут в ближайшее интернет-кафе уже во время заражения.

При включении заражённого компьютера удерживайте клавишу для входа в BIOS. Обычно это {DEL} или {F2}, а соответствующее приглашение отображается внизу экрана. Вставьте Kaspersky Rescue Disk или загрузочную флэшку. В настройках загрузки (Boot options) выберите первым загрузочным устройством привод оптических дисков или флэшку (иногда она может отображаться в раскрываемом списке HDD). Сохраните изменения {F10} и выйдите из BIOS.

Современные версии BIOS позволяют выбирать загрузочное устройство на лету, без входа в основные настройки. Для этого требуется нажать {F12}, {F11} либо сочетание клавиш – подробнее смотрите в сообщении на экране, в инструкции к материнской плате или ноутбуку. После перезагрузки начнётся запуск Kaspersky Rescue Disk.

Доступен русский язык, а лечение можно выполнить в автоматическом или ручном режиме – смотрите пошаговую инструкцию на сайте разработчика.

Борьба на раннем этапе

Отдельный подкласс составляют трояны, поражающие главную загрузочную запись (MBR). Они появляются до загрузки Windows, и в секциях автозапуска вы их не найдёте.

Первый этап борьбы с ними заключается в восстановлении исходного кода MBR. В случае XP для этого загружаемся с установочного диска Windows, нажатием клавиши {R} вызываем консоль восстановления и пишем в ней команду fixmbr. Подтверждаем её клавишей {Y} и выполняем перезагрузку. Для Windows 7 аналогичная утилита называется BOOTREC.EXE, а команда fixmbr передаётся в виде параметра:

Bootrec.exe/FixMbr

После этих манипуляций система вновь загружается. Можно приступать к поиску копий трояна и средств его доставки любым антивирусом.

В крестовый поход с крестовой отвёрткой

На маломощных компьютерах и особенно ноутбуках борьба с троянами может затянуться, так как загрузка с внешних устройств затруднена, а проверка выполняется очень долго. В таких случаях просто извлеките заражённый винчестер и подключите его для лечения к другому компьютеру. Для этого удобнее воспользоваться боксами с интерфейсом eSATA или USB 3.0/2.0.

Чтобы не разносить заразу, предварительно отключаем на “лечащем” компьютере автозапуск с HDD (да и с других типов носителей не мешало бы). Сделать это удобнее всего бесплатной утилитой AVZ, но саму проверку лучше выполнять чем-то другим. Зайдите в меню «Файл», выберите «Мастер поиска и устранения проблем». Отметьте «Системные проблемы», «Все» и нажмите «Пуск». После этого отметьте пункт “Разрешён автозапуск с HDD” и нажмите “Исправить отмеченные проблемы”.

Также перед подключением заражённого винчестера стоит убедиться, что на компьютере запущен резидентный антивирусный мониторинг с адекватными настройками и есть свежие базы.

Если разделы внешнего жёсткого диска не видны, зайдите в «Управление дисками». Для этого в окне «Пуск» -> «Выполнить» напишите diskmgmt.msc и затем нажмите {ENTER}. Разделам внешнего жёсткого диска должны быть назначены буквы. Их можно добавить вручную командой «изменить букву диска…». После этого проверьте внешний винчестер целиком.

Для предотвращения повторного заражения следует установить любой антивирус с компонентом мониторинга в режиме реального времени и придерживаться общих правил безопасности:

- старайтесь работать из-под учётной записи с ограниченными правами;

- пользуйтесь альтернативными браузерами – большинство заражений происходит через Internet Explorer;

- отключайте Java-скрипты на неизвестных сайтах;

- отключите автозапуск со сменных носителей;

- устанавливайте программы, дополнения и обновления только с официальных сайтов разработчиков;

- всегда обращайте внимание на то, куда на самом деле ведёт предлагаемая ссылка;

- блокируйте нежелательные всплывающие окна с помощью дополнений для браузера или отдельных программ;

- своевременно устанавливайте обновления браузеров, общих и системных компонентов;

- выделите под систему отдельный дисковый раздел, а пользовательские файлы храните на другом.

Следование последней рекомендации даёт возможность делать небольшие образы системного раздела (программами Symantec Ghost, Acronis True Image, Paragon Backup and Recovery или хотя бы стандартным средством Windows “Архивация и восстановление”). Они помогут гарантированно восстановить работу компьютера за считанные минуты независимо от того, чем он заражён и могут ли антивирусы определить трояна.

В статье приведены лишь основные методы и общие сведения. Если вас заинтересовала тема, посетите сайт проекта GreenFlash. На страницах форума вы найдёте множество интересных решений и советы по созданию мультизагрузочной флэшки на все случаи жизни.

Распространение троянов Winlock не ограничено Россией и ближним зарубежьем. Их модификации существуют практически на всех языках, включая арабский. Помимо Windows, заражать подобными троянами пытаются и Mac OS X. Пользователям Linux не дано испытать радость от победы над коварным врагом. Архитектура данного семейства операционных систем не позволяет написать сколь-нибудь эффективный и универсальный X-lock. Впрочем, “поиграть в доктора” можно и на виртуальной машине с гостевой ОС Windows.

Источник